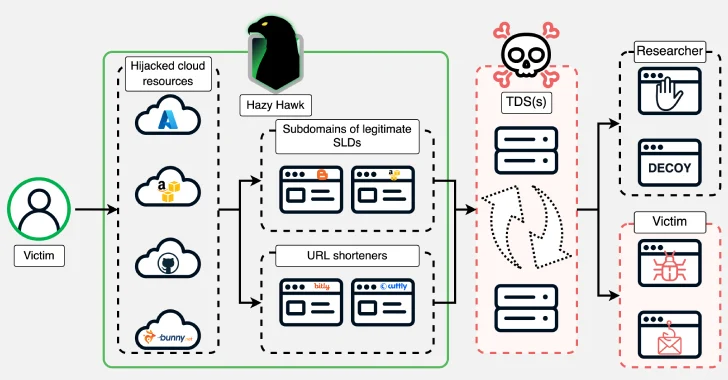

Se ha observado que los actores de amenaza conocidos como Hazy Hawk secuestran recursos en la nube abandonados de organizaciones conocidas, como los puntos finales de Amazon S3 y los puntos finales de Microsoft Azure, aprovechando la minería falsa en los registros de sistemas de nombres de dominio (DNS).

Según Informlox, los dominios secuestrados se utilizan para alojar las URL que los usuarios dirigen fraude y malware a través de su sistema de entrega de tráfico (TDSE). Otros recursos eliminados por los actores de amenaza incluyen recursos alojados en Akamai, Bunny CDN, Cloudflare CDN, GitHub y Netlify.

La compañía de inteligencia de amenazas del DNS dijo que descubrió por primera vez a los actores de amenaza después de obtener el control de varios subdominios asociados con los Centros para el Control y la Prevención de Enfermedades (CDC) en febrero de 2025.

Desde entonces, otras agencias gubernamentales de todo el mundo, universidades conocidas, compañías internacionales como Deloitte, PricewaterhouseCoopers y Ernst & Young han sido decididos a haber sido víctimas por los mismos actores de amenaza desde al menos diciembre de 2023.

«Podría decirse que lo más notable de Haze Hawk es que estos dominios difíciles y vulnerables con conexiones con organizaciones respetadas no se usan para espiar o cibercrimen» de alto nivel «», dijeron Jacques Portal y Renée Burton de Informlox en un informe compartido con Hacker News.

«En cambio, alimentan al inframundo sospechoso de Adtech, llevando a las víctimas a una amplia gama de estafas y aplicaciones falsas, y utilizando notificaciones de navegador para desencadenar un proceso que tiene un impacto duradero».

Lo que es notable sobre el trabajo de Hazy Hawk es secuestrar dominios confiables y de buena reputación que pertenecen a organizaciones legítimas, por lo que aumenta la confiabilidad de los resultados de búsqueda cuando se usa para proporcionar contenido de spam malicioso. Pero aún más preocupante, este enfoque permite a los actores de amenaza evitar la detección.

Apoya la operación es la capacidad de un atacante para colgar los registros de CNAME DNS y confiscar el control de dominios abandonados. Esta es una tecnología previamente expuesta por Guardio a principios de 2024 como explotada por los malos actores para el crecimiento del spam y la monetización de clics. Todo lo que un actor de amenaza debe hacer es registrar los recursos faltantes y secuestrar el dominio.

Hazy Hawk va un paso más allá al encontrar recursos de nube abandonados y dirigirlos con fines maliciosos. En algunos casos, los actores de amenaza emplean técnicas de redirección de URL para ocultar qué recursos en la nube han sido secuestrados.

«Utilizamos el nombre Hazy Hawk para que este actor cuelgue los registros de DNS CNAME y encuentre y secuestre los recursos en la nube para usar en distribuciones de URL maliciosas», dice Informlox. «Los componentes de secuestro de dominios pueden proporcionar como un servicio y pueden ser utilizados por un grupo de actores».

Las cadenas de ataque a menudo clonan el contenido del sitio legal del primer sitio alojado en un dominio secuestrado e invita a la víctima a visitar contenido pornográfico o pirateado. Los visitantes del sitio luego filtran a través de TDS y deciden dónde aterrizar a continuación.

«Hazy Hawk es una de las docenas de actores de amenazas para rastrear en el mundo del marketing de afiliación de anuncios», dijo la compañía. «Se alienta a los actores de amenaza que pertenecen a programas de publicidad afiliados a incluir solicitudes que impulsen a los usuarios a contenido malicioso personalizado y permitan notificaciones push del» sitio web «a lo largo de la ruta de redirección».

Al hacerlo, la idea es inundar los dispositivos de las víctimas con notificaciones push y proporcionar un torrente interminable de contenido malicioso. Cada notificación conduce a varias estafas, Scullyware, investigaciones falsas e implica solicitudes para permitir más notificaciones push.

Para prevenir y proteger la actividad de Haze Hawk, le recomendamos que elimine el registro CNAME DNS tan pronto como se cierren los recursos. Por otro lado, se alienta a los usuarios finales a rechazar las solicitudes de notificación de sitios web desconocidos.

«Los operadores como Hazy Hawk son responsables del primer señuelo, pero el usuario que hace clic es llevado a un laberinto adtech malicioso y malicioso. Hayce Hawk ha hecho una cantidad considerable de esfuerzo en identificar dominios vulnerables y usarlos para operaciones fraudulentas, lo que indica que estos programas AD afiliados han tenido éxito en el pago de bien.

Source link