El malware conocido como Latrodectus es el último en adoptar una tecnología de ingeniería social ampliamente utilizada llamada ClickFix como un vector de distribución.

«Las técnicas de ClickFix son particularmente peligrosas porque el malware se puede ejecutar en la memoria en lugar de escribirse en el disco», afirma el informe con Hacker News. «Esto le brindará más oportunidades para los navegadores y herramientas de seguridad para detectar o bloquear el malware».

Latrodectus, considerado el sucesor de ICEDID, es un nombre dado al malware que actúa como descargador para otras cargas útiles, como el ransomware. Fue documentado por primera vez en abril de 2024 por Promio y Team Cymru.

Por cierto, este malware es uno de los muchos software malicioso que sufre contratiempos operativos como parte del final del juego operativo, derrotando a 300 servidores en todo el mundo, 650 dominios relacionados con Bumblebee, Lacrotectus, Qakbot, Hijackloader, Danabot, Trickbot y Warmcokie el 19 de mayo de 2025.

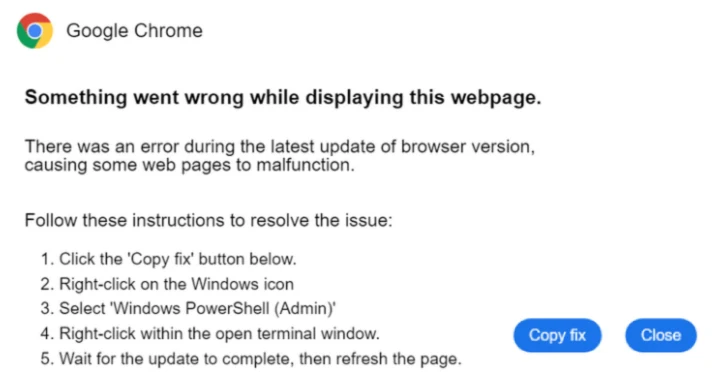

En el último conjunto de ataques Latrodectus observados por Expel en mayo de 2025, los usuarios desprevenidos serán engañados para copiar y ejecutar comandos de PowerShell de sitios web infectados.

«Cuando un usuario ejecuta estos comandos, use MSIEXEC para instalar archivos en la URL remota e intente ejecutarlos en la memoria», dijo Expel. «Esto elimina la necesidad de que los atacantes escriban archivos a sus computadoras y ejecute el riesgo de ser detectados por antivirus que podrían detectarse en un navegador o disco».

El instalador de MSI contiene aplicaciones legítimas de NVIDIA que se utilizan para darle vueltas a DLL maliciosas. Esto usará Curl para descargar la carga útil principal.

Para mitigar este tipo de ataque, recomendamos usar objetos de política de grupo (GPO) para deshabilitar el programa Windows Ejecutar o apagar la tecla de acceso rápido «Windows+R» a través de cambios en el registro de Windows.

De ClickFix a Tiktok

Esta divulgación se produce cuando Trend Micro revela detalles sobre su nueva campaña de ingeniería social. Esto sucedió mediante el uso de videos de Tiktok generados utilizando herramientas de inteligencia artificial (AI), en lugar de confiar en las páginas falsas de Captcha, para proporcionar Vidar y Stealc InfoSteel, que le indica al usuario que les indique que ejecute comandos maliciosos en el sistema para activar Windows, Microsoft Office, Capcut y Spotify.

Estos videos se han publicado en varias cuentas de Tiktok como @gitallowed, @zane.houghton, @allaivo2, @sysglow.wow, @alexfixpc y @digitalDreams771. Estas cuentas ya no están activas. Un video que afirma proporcionar instrucciones sobre cómo «mejorar su experiencia de Spotify al instante» ha acumulado casi 500,000 visitas con más de 20,000 me gusta y más de 100 comentarios.

Esta campaña marca una nueva escalada de ClickFix en el sentido de que está guiado visualmente por los usuarios que buscan cómo activar aplicaciones pirateadas, y se guía visualmente para abrir los diálogos de Windows ejecutando el lanzamiento de la tecla de acceso rápido «Windows + R», PowerShell, ejecutando comandos resaltados en el video y finalmente registrar su propio sistema.

«Actores de amenazas actualmente está ejecutando comandos de PowerShell para usar usuarios de ingenieros sociales que usan videos de Tiktok que se generan potencialmente utilizando herramientas con IA para usar usuarios de ingenieros sociales para activar software legítimo o desatar características premium».

«La campaña destaca que los atacantes están listos para armarse las plataformas de redes sociales actualmente populares para distribuir malware».

Aplicación de Ledger falso utilizada para robar frases de semillas para usuarios de Mac

Los hallazgos continúan descubriendo cuatro campañas de malware diferentes que aprovechan la versión clonada de la aplicación Ledger Live para robar datos confidenciales, como frases de semillas, con el objetivo de expulsar las billeteras de criptomonedas de las víctimas. Las actividades han continuado desde agosto de 2024.

El ataque utiliza un archivo DMG malicioso que inicia AppleScript en el inicio para eliminar las contraseñas y los datos de Apple nota y descarga la versión troyanizada de Ledger Live. Cuando se abre la aplicación, advierte a los usuarios de los problemas de cuenta esperados y advierte que se requieren frases de semillas para la recuperación. La frase semilla ingresada se envía al servidor de control del atacante.

Moonlock Lab, que arrojó luz sobre la campaña, dijo que la aplicación Rogue utiliza malware MacOS Stealer, como Atomic MacOS Stealer (AMOS) y Odyssey.

«El Foro Web Dark ha crecido sobre los esquemas anti-productos. «Los piratas informáticos continuarán utilizando la confianza de la propiedad de Crypto, que se encuentra en Ledger Live».

Source link