La operación de las agencias multinacionales de aplicación de la ley ha resultado en los derribos de sindicatos de delitos cibernéticos en línea, brindando servicios a los actores de amenaza para evitar que el software malicioso se detecte en el software de seguridad.

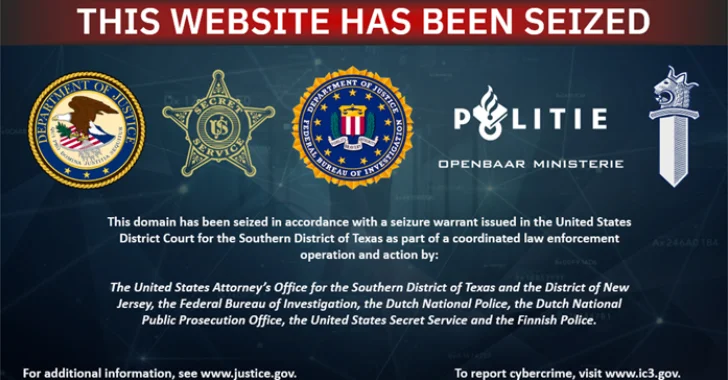

Por lo tanto, el Departamento de Justicia de los Estados Unidos (DOJ) dijo que había incautado cuatro dominios y que sus servidores asociados promovieron los servicios criptográficos el 27 de mayo de 2025 en asociación con las autoridades holandesas y finlandesas. Estos incluyen AvCheck (.) Net, Crypor (.) Biz y Crypt (.) Guru. Todo esto mostrará notificaciones de convulsiones.

Otros países que participaron en este esfuerzo incluyen Francia, Alemania, Dinamarca, Portugal y Ucrania.

«La criptografía es el proceso de hacer que el malware sea difícil de detectar con el software», dijo el DOJ. «Los dominios de SIED brindaron servicios a los ciberdelincuentes, incluidas las herramientas contra antivirus (CAV). Cuando se usan juntos, los servicios Cav y Mobile permiten a los delincuentes ofusar malware, permitiendo un acceso indetectable y no autorizado a los sistemas informáticos».

El Departamento de Justicia dijo que las autoridades han realizado compras enmascaradas para analizar los servicios y han confirmado que se están utilizando para el delito cibernético. En un anuncio coordinado, los funcionarios holandeses caracterizaron a Avcheck como uno de los mayores servicios de Cav utilizados por los malos actores de todo el mundo.

Según la instantánea capturada por el Archivo de Internet, AVCheck (.) Net se anuncia como un «controlador antivirus rápido» y proporcionó a los usuarios registrados la capacidad de escanear archivos contra 26 motores antivirus y 22 motores antivirus y dominios de lista de bloques y direcciones IP.

El ataque de dominio se llevó a cabo como parte de la Operación Endgame, un esfuerzo global en curso lanzado en 2024 para desmantelar el delito cibernético. Marca la cuarta acción importante en las últimas semanas después de los cientos de dominios y servidores utilizados por Lumma Stealer, Danabot y varias familias de malware se han confundido.

«Los ciberdelincuentes no solo crean malware, son perfectos para la máxima destrucción», dijo un agente especial en el FBI Houston, responsable de Douglas Williams. «Al aprovechar los servicios antivirus contra el virus, los actores maliciosos refinan sus armas contra los sistemas de seguridad más difíciles del mundo, pasando por firewalls, eludir el análisis forense y causar estragos en el sistema de la víctima».

Este desarrollo se produce cuando el PurecryPter de Esentire Detterment, una solución de malware como servicio (MAAS) utilizada para distribuir aceros de información como Lumma y Rhadamanthys utilizando los vectores de acceso iniciales de ClickFix.

Crypter, vendido en Hackforums (.) Por un actor de amenaza llamado Purecoder por $ 159 por tres meses, $ 399 por un año y $ 799 para el acceso de por vida, en Hackforums (.) También es un mercado para otros productos, incluidos Pureerat y Purelogs.

Al igual que otros proveedores de tales herramientas, Purecoder debe otorgar un acuerdo de Términos de uso (TOS) que afirma que el software está destinado solo a fines educativos y que las violaciones conducen a la revocación inmediata de acceso y claves en serie.

El malware incorpora la capacidad de parchear la API NTManageHotPatch en la memoria en las máquinas de Windows que se ejecutan 24H2. Los hallazgos muestran cómo los actores de amenaza pueden adaptarse rápidamente e idear formas de vencer a los nuevos mecanismos de seguridad.

«El malware emplea la capacidad de agregar bypass AMSI, pantalla DLL, detección anti-VM, medidas de prevención y las características de seguridad de Windows 11h2 recientemente agregadas a través de parches de la API NTManageHotPatch», dijo la compañía de seguridad cibernética canadiense.

«Los desarrolladores usan tácticas de marketing engañosas al promover un estado ‘totalmente sin detectado’ (FUD) basado en los resultados de AvCheck (.), Pero Virustotal muestra la detección por múltiples soluciones AV/EDR, revelando inconsistencias clave en las tasas de detección».

Source link