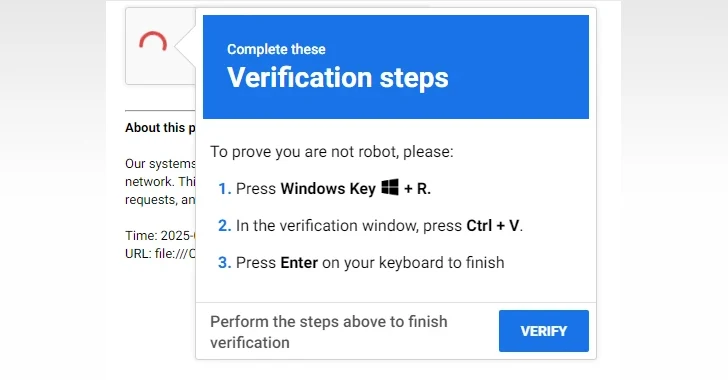

La nueva campaña de malware utiliza tácticas populares de ingeniería social de ClickFix lanzadas a través de páginas de verificación Captcha falsas para distribuir una nueva información basada en el óxido Steeler llamado EddiDeSpaler.

«Esta campaña aprovecha la página de validación de Captcha Captcha, en la que los usuarios realizan scripts de PowerShell maliciosos que finalmente implementan Infente de Infente de Infente para cosechar datos confidenciales, como credenciales, información del navegador, detalles de la billetera de criptomonedas y más».

La cadena de ataque comienza con un actor de amenaza que perjudica un sitio web legítimo con una carga útil maliciosa de JavaScript que sirve páginas de cheques de captura falsas.

Esto implica abrir un indicador de diálogo de Windows Run a una víctima potencial, pegar el comando ya copiado en la «ventana de validación» (es decir, el cuadro de diálogo (Ejecutar)) y presionar ENTER. Esto ejecutará el comando de PowerShell ofuscado y recuperará la siguiente carga útil del servidor externo («LLLL (.) FIT»).

La carga de pago JavaScript («Gverify.js») se guarda en la carpeta de descarga de la víctima y se ejecuta usando CScript en una ventana oculta. El objetivo principal del script provisional es recuperar el binario EddiDonteSealer del mismo servidor remoto y guardarlo en la carpeta de descarga con nombres de archivos de 12 caracteres pseudo-aleatorio.

Escrito en Rust, EddiDeSpaler es un malware de productos Steeler de productos básicos que puede recopilar metadatos del sistema, recibir tareas de un servidor de comando y control (C2) y recibir datos de interés de interés de los hosts infectados. Los objetivos de exfiltración incluyen billeteras de criptomonedas, navegadores web, administradores de contraseñas, clientes FTP y aplicaciones de mensajería.

«Estos objetivos pueden cambiarse porque el operador C2 puede configurarlos», explicó Elastic. «Eddiestealer usa funciones estándar de kernel32.dll como CreateFileW, GetFileSizeX, ReadFile y CloseHandle para leer el archivo de destino».

La información del host recopilada se encripta en una solicitud de publicación HTTP separada después de que cada tarea se complete y se envíe al servidor C2.

Además de incorporar el cifrado de cadenas, el malware emplea un mecanismo de búsqueda de Winapi personalizado para resolver llamadas API, creando mutexes para garantizar que solo una versión se esté ejecutando en cualquier momento. También determina si se ejecuta en un entorno de arena con verificaciones incorporadas y, de ser así, lo elimina del disco.

«Según las técnicas similares de autoexclusión observadas en Latrodectus, EddiDiDeLer se puede eliminar mediante el nombre de los flujos de datos alternativos de NTFS para evitar bloqueos de archivos», dijo Elastic.

Otra característica notable integrada en Steeler es que le permite evitar el cifrado de Chrome Bound Bound para acceder a datos confidenciales no cifrados, como las cookies. Esto se logra al incluir una implementación de óxido de Chromekatz. ChromeKatz es una herramienta de código abierto que le permite volcar cookies y credenciales de la memoria en un navegador basado en cromo.

La versión de óxido de Chromekatz también incluye cambios para manejar escenarios en los que el navegador de cromo objetivo no se está ejecutando. En tales casos, se genera una nueva instancia de navegador utilizando el argumento de la línea de comandos «-Window -Position = -3000, -3000 https://google.com».

Cuando abre el navegador, el propósito es poder leer la memoria asociada con un proceso infantil de un servicio de red de Chrome identificado por «-Utility-sub-type = network.mojom.networkservice».

Elastic dijo que también identificó una versión actualizada del malware con la capacidad de cosechar el proceso de ejecución, la información de la GPU, el recuento de núcleo de la CPU, el nombre de la CPU y el proveedor de CPU. Además, la nueva variante ajusta el patrón de comunicación C2 al enviar preventivamente la información del host al servidor antes de recibir la configuración de la tarea.

Eso no es todo. La clave de cifrado utilizada para la comunicación de cliente a cliente está codificada en binaria en lugar de recuperada dinámicamente del servidor. Además, se sabe que los Steelers lanzan nuevos procesos de Chrome usando-Remote-DeBugging-Port = Flag para habilitar el protocolo DevTools en la interfaz WebSocket local para interactuar con el navegador sin la necesidad de la interacción del usuario.

«Esta adopción del óxido en el desarrollo de malware refleja las tendencias de crecimiento de los actores de amenaza que buscan aprovechar las capacidades del lenguaje moderno para mejorar el sigilo, la estabilidad y la resistencia sobre los flujos de trabajo analíticos tradicionales y los motores de detección de amenazas», dijo la compañía.

Esta divulgación se produce cuando C/Side revela detalles sobre una campaña de ClickFix que se dirige a múltiples plataformas, incluidas Apple MacOS, Android e iOS, utilizando técnicas como redirección basada en navegadores, indicaciones falsas de interfaz de usuario y técnicas de descarga de transmisión.

La cadena de ataque comienza con JavaScript ofuscado alojado en un sitio web. Esto lleva a una descarga de Malware Steeler que, cuando se visita de MacOS, inicia una serie de redireccionamientos a las páginas que guían a la víctima para lanzar el terminal y ejecutar el script de shell, marcando a Virustotal como Macauzear Atomic (AMOS).

Sin embargo, la misma campaña está configurada para lanzar un esquema de descarga de transmisión al acceder a una página web desde un dispositivo Android, iOS o Windows, lo que lleva a la implementación de otro malware troyano.

Según Nextron y Kandji, las divulgaciones coinciden con la aparición de nuevas familias Steeler como Katz Stealer y AppleProcessHub Stealer y AppleProcessHub Stealer respectivamente, lo que permite cosechar una amplia gama de información de los huéspedes infectados.

Katz Stealer, como EddiDeSpaler, está diseñado para evitar el cifrado unido a las aplicaciones en Chrome, pero está diseñado de manera diferente mediante el uso de la inyección de DLL para obtener una clave de cifrado sin privilegios de administrador y usarlo para descifrar cookies y contraseñas de navegadores basados en cromo.

«Los atacantes ocultan JavaScript malicioso en archivos GZIP, que desencadena la descarga de los scripts de PowerShell cuando se abren», dice Nextron. «Este script obtiene una carga útil de cargador basada en .NET, que inyecta el Steeler en un proceso legítimo. Cuando está activo, elimina los datos robados al servidor de comando y control».

Mientras tanto, AppleProcesshub Stealer está diseñado para eliminar archivos de usuario como el historial de bash, el historial de ZSH, la configuración de GitHub, la información SSH, el llavero iCloud y más.

La secuencia de ataque que distribuye el malware implica el uso de Mach-O binary, que descarga scripts de robo de bash de dos etapas del servidor «AppleProcesshub (.) Com», y los resultados se devuelven al servidor C2. Los detalles sobre el malware fueron compartidos por primera vez el 15 de mayo de 2025 por Malwarehunterteam y la semana pasada por MacPaw’s Moonlock Lab.

«Este es un ejemplo de Mach-O escrito en Objective-C, que se comunica con comandos y servidores de control para ejecutar scripts», dijo Christopher López, investigador de Kandji.

Source link