Desde su lanzamiento en 2025, los investigadores de ciberseguridad han arrojado luz sobre una nueva campaña dirigida a usuarios brasileños, infectando a los usuarios con un navegador web basado en Chrome y extensiones maliciosas para desviar datos de autenticación de usuarios.

«Algunos de los correos electrónicos de phishing fueron enviados desde los servidores de empresas comprometidas, lo que aumentó las posibilidades de ataques exitosos», dijo el investigador de seguridad de Tecnologías positivas Klimentiy Galkin en el informe. «El atacante utilizó extensiones maliciosas para Google Chrome, Microsoft Edge y Brave Browser, así como agentes de malla y PDQ Connect».

Una compañía de ciberseguridad rusa que rastrea sus actividades bajo el nombre de la Operación Phantom Enigma dijo que la expansión maliciosa se ha descargado 722 veces de Brasil, Colombia, la República Checa, México, Rusia y Vietnam. Se han identificado hasta 70 compañías víctimas únicas. Varios aspectos de la campaña fueron revelados a principios de abril por investigadores con el alias @Johnk3r en X.

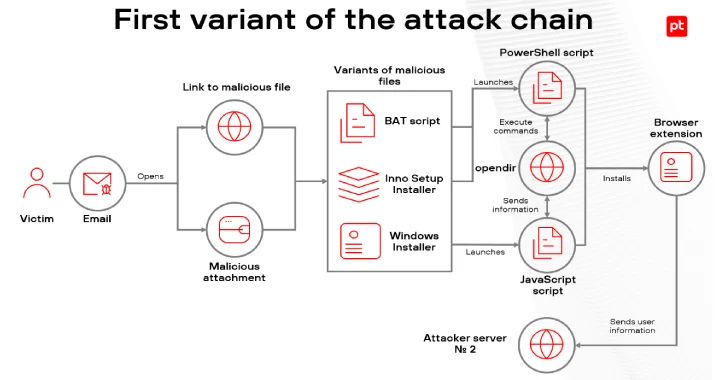

El ataque comienza con un correo electrónico de phishing disfrazado de una factura que desencadena un proceso de varias etapas para implementar una extensión del navegador. Este mensaje alienta a los destinatarios a descargar archivos de enlaces integrados o para abrir archivos adjuntos maliciosos contenidos en el archivo.

Los archivos residen en los scripts por lotes responsables de descargar y iniciar scripts de PowerShell. Esto realizará una serie de cheques para determinar si se ejecuta en un entorno virtualizado y si existe un software llamado Diebold Varsovia.

Desarrollado por Gas Tecnologia, Warsaw es un complemento de seguridad utilizado para proteger las transacciones bancarias y de comercio electrónico a través de los dispositivos móviles y Internet de Brasil. Es de destacar que los troyanos del banco latinoamericano como Casbaneiro incorporan características similares, según lo revelado por ESET en octubre de 2019.

El script PowerShell está diseñado para deshabilitar el control de la cuenta del usuario (UAC) y configura el script de lotes anterior que comienza automáticamente al reiniciar el sistema para configurar la persistencia, establecer una conexión con el servidor remoto y esperar más comandos.

Aquí hay una lista de comandos compatibles:

Ping responde que envíe un «pong» para enviar un mensaje de latido al servidor: detenga el proceso de secuencia de comandos actual en el sistema de la víctima Remosekl – desinstalado verificación de script – sobre la existencia de un registro de Windows de extensión de navegador malicioso, si existe OKEXT, o si no se presente no es presente, si no se encuentra ningún texto, luego la extensión está equipada. Aplicaciones y extensiones que se pueden instalar sin interacción del usuario

Las extensiones detectadas (identificadores nplfchpahihhiheejpjmodggckakhglee, ckkjdiimhlanonhceggkfjlmjnenpmfm, y lkpiodmpjdhhhkdhbnncigggdgdfli) ya se han remitido del cromo webstore.

Otras cadenas de ataque intercambian scripts de lotes iniciales para el instalador de Windows y los archivos de instalación de configuración de Inno que se utilizan para proporcionar extensiones. El complemento por tecnologías Posionales está equipado para ejecutar el código JavaScript malicioso si la pestaña del navegador activo corresponde a una página web asociada con Banco do Brasil.

Específicamente, envía el token de autenticación de un usuario y una solicitud al servidor del atacante, recibe el comando y lo carga a la víctima (warten o schlieben_warten) y muestra la pantalla de carga, o proporciona un código QR malicioso en la página web del banco (code_zum_lesen). La presencia de palabras alemanas para el comando podría implicar la ubicación del atacante o sugerir que el código fuente se ha reutilizado de algún lugar.

En lo que parece ser un esfuerzo por maximizar el número de víctimas potenciales, se descubrió que los operadores desconocidos aprovecharían señuelos relacionados con la factura para distribuir archivos de instalador e implementar software de acceso remoto como el agente Meshcentral y el agente PDQ Connect en lugar de las extensiones de navegador malicioso.

La tecnología positiva también declaró que ha identificado un directorio abierto que pertenece al guión auxiliar del atacante que contiene un enlace que contiene un parámetro que contiene un identificador de seguridad envejecida («/about.php?key=enigmacybersecurity»).

«Este estudio destaca el uso de técnicas bastante únicas en América Latina, como las extensiones y distribución del navegador malicioso a través del instalador de Windows y el instalador de configuración Inno», dice Galkin.

«Los archivos en el directorio abierto del atacante muestran que la compañía infectada es necesaria para distribuir cuidadosamente los correos electrónicos. Sin embargo, el enfoque principal del ataque permaneció en los usuarios brasileños regulares. El objetivo del atacante es robar datos de autenticación de la cuenta bancaria de la víctima».

Source link