Según las nuevas encuestas de Kaspersky, las organizaciones rusas se han convertido en objetivos para las campañas de phishing que distribuyen malware llamado Purerat.

«La campaña rusa orientada a los negocios comenzó en marzo de 2023, pero en el primer tercio de 2025, el número de ataques se cuadruplica en comparación con el mismo período en 2024», dijo el proveedor de seguridad cibernética.

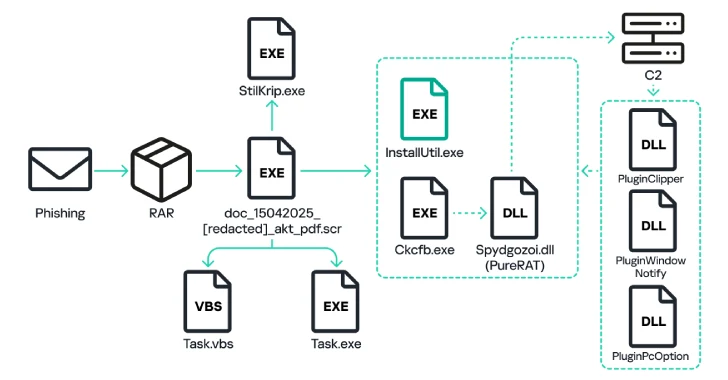

Las cadenas de ataque no atribuibles a un actor de amenaza en particular comenzarán con un correo electrónico de phishing que contenga archivos adjuntos a archivos rar o enlaces a archivos que disfrazan los documentos de Microsoft Word o PDF («DOC_054_ (redactado) .pdf.rar»).

Lo que reside en el archivo de archivo es un ejecutable que, al iniciar el lanzamiento, se copia en la posición «%AppData%» de la máquina Windows comprometida bajo el nombre «task.exe» y crea un script de Visual Basic llamado «task.vbs» en la carpeta de inicio VBS.

El archivo ejecutable descomprime otro archivo ejecutable «ckcfb.exe», ejecuta la utilidad del sistema «installUtil.exe» y lo inyecta en el módulo descifrado. Para «ckcfb.exe», cuya parte extrae y descifra el archivo dll «spydgozoi.dll», que incorpora la carga útil principal del malware Purerat.

PureRat establece una conexión SSL en el servidor de comando y control (C2) y envía información del sistema, incluida la información del sistema, el nombre de la computadora y los detalles de cuánto tiempo ha pasado desde que se inició el sistema. En respuesta, el servidor C2 envía un módulo auxiliar para realizar varias acciones maliciosas –

PlugInpCOption le permite ejecutar comandos de autoexclusión, reiniciar el ejecutable y apagar o reiniciar el enchufe de su computadora, como la ventana del complemento de la computadora. Usé algo que fue controlado por el atacante y lo copié en el portapapeles del sistema

«El troyano incluye módulos para descargar y ejecutar cualquier archivo que proporcione acceso completo a sistemas de archivos, registro, procesos, cámaras y micrófonos, implementando la funcionalidad de Keylogger y permitiendo a los atacantes controlar secretamente sus computadoras utilizando los principios del escritorio remoto», dice Kaspersky.

El ejecutable original que lanza «ckcfb.exe» simultáneamente también extrae un segundo binario llamado «stilkrip.exe». Ha estado activo desde 2022.

«Stillkrip.exe» está diseñado para descargar «bghwwhmlr.wav». Esto sigue la secuencia de ataque mencionada anteriormente, ejecutando «InstallUtil.exe» y finalmente lanzando «ttcxxewxtly.exe».

Purelogs es una información de acero de información lista que puede recopilar datos de navegadores web, clientes de correo electrónico, servicios de VPN, aplicaciones de mensajería, extensiones de navegador de billetera, administradores de contraseñas, aplicaciones de billeteras de criptomonedas y programas como Filezilla y WinsCP.

«PureRat Backdoor y Purelogs Stealer tienen una amplia gama de características que permiten a los atacantes tener acceso ilimitado a datos de sistemas infectados y organizaciones confidenciales», dijo Kaspersky. «El vector principal de los ataques a las empresas son los correos electrónicos con archivos adjuntos y enlaces maliciosos que quedan».

Source link