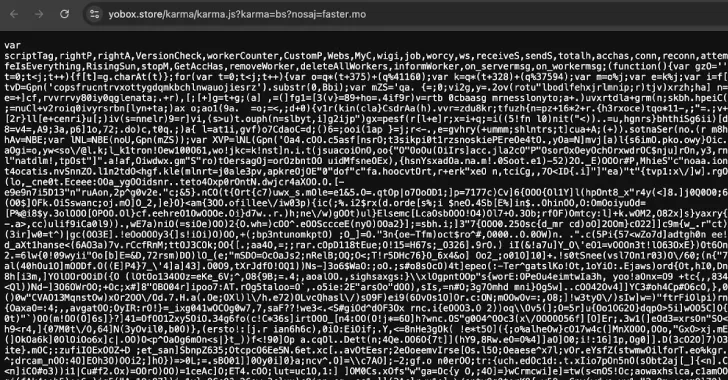

La nueva campaña de ataque, junto con los mineros de criptomonedas de JavaScript, viola más de 3.500 sitios web en todo el mundo, marcando el regreso de un ataque criptojacking basado en el navegador que alguna vez fue popularizado por cosas como Coinhive.

El servicio se cerró después de que los fabricantes de navegadores tomaron medidas para prohibir las aplicaciones y complementos relacionados con los mineros, pero los investigadores de C/Side dijeron que habían encontrado evidencia de mineros sigilosos empacados en Javascript ofuscado que produce trabajadores web de antecedentes para realizar técnicos mineros sin alinear las alarmas.

Más importante aún, se sabe que la actividad aprovecha las redes web para recuperar tareas mineras de servidores externos para ajustar dinámicamente la fuerza minera en función de las capacidades del dispositivo y el consumo de recursos del acelerador para mantener el sigilo en consecuencia.

«Es un minero sigiloso y está diseñado para evitar la detección al permanecer bajo el radar tanto del usuario como de las herramientas de seguridad», dijo el investigador de seguridad Himanshu Anand.

El resultado final de este enfoque es extraer criptomonedas sin su conocimiento y convertir la computadora en un generador de criptográfico secreto sin su conocimiento o consentimiento mientras navega por un sitio web comprometido. Actualmente se desconoce cómo se está violando el sitio web para promover la minería dentro del navegador.

Las disecciones adicionales revelan que más de 3.500 sitios web han sido atrapados en un vasto esfuerzo de minería criptográfica ilegal, y el dominio que aloja JavaScript Miner también se ha vinculado a los skimmers de tarjetas de crédito en el pasado, lo que indica atacantes que intentan diversificar las cargas y fuentes de ingresos.

El uso del mismo dominio para proporcionar scripts de eliminación de tarjetas menores y de crédito/débito demuestra la capacidad de los actores de amenaza para armarse JavaScript y los ataques oportunistas escénicos dirigidos a los visitantes de sitios desprevenidos.

«Los atacantes priorizarán el sigilo sobre el robo de recursos de la fuerza bruta a medida que permanecen ocultos utilizando la ofuscación, la reutilización de WebSocket e infraestructura», dijo C/Side. «El objetivo no es drenar el dispositivo al instante, sino absorber permanentemente los recursos con el tiempo, como un vampiro digital».

Los hallazgos coinciden con la campaña de Skimming de Magecart dirigidos a sitios web de comercio electrónico en el este de Asia utilizando el Sistema de Gestión de Contenido de OpenCart (CMS) para inyectar formularios de pago falsos durante el pago y recopilar información financiera, incluidos los detalles bancarios de la víctima. La información capturada se extiende al servidor del atacante.

En las últimas semanas, hemos visto que los ataques orientados al cliente y el sitio web toman una forma diferente-

Utilizando una embajación de JavaScript que explota los parámetros de devolución de llamada asociados con un punto final legal de Google Oauth («cuentas.google () com/o/oauth2/eveke»), redirige a una carga útil de JavaScript de JavaScript que usa el dominio de control del atacante para crear una conexión de WebSocket maliciosa con el dominio de control del atacante y los registros directamente con el dominio de control del atacante. wp_options and wp_posts Tables) loads directly from the ZIP archive to include malicious PHP scripts from the ZIP archive that connects to the content of Command and Control (C2) and YEARIMPENT SEARIMESTE SPAMMY to redirect visitors to more than 200 sites, to redirect the WP-Settings.php file of a WordPress site to a spam domain that infringes the content of Command and Control (C2) and Anualimpento searimeste spammy. Los sitios de resultados de búsqueda inyectan código malicioso en el script Php Php del tema del sitio de WordPress. Redireccionar al navegador del servidor Se detecta solo cuando se detecta un rastreador del motor de búsqueda para servir contenido de spam diseñado para manipular los resultados del motor de búsqueda utilizando un complemento de WordPress falso que lleva el nombre del dominio infectado. 2.9.12) a través de la página de descarga oficial de los ataques de la cadena de suministro que contactan a los servidores externos para obtener cargas útiles adicionales y agregar una cuenta de administrador que proporcione el control total del sitio web al atacante.

«Si se instala, el código de código malicioso cambia los intentos de bloque para actualizar el paquete y comunicarse con un servidor externo y descargar cargas útiles adicionales», dice RocketGenius, un equipo en Gravity Forms.

«Si esta carga útil es exitosa, intentaremos agregar una cuenta administrativa. Esto abre una puerta trasera a una variedad de otras acciones maliciosas, incluida la ampliación de acceso remoto, inyección de código arbitraria no autorizada, manipulación de cuentas de administrador existentes y acceso a datos guardados de WordPress».

Source link