Los investigadores de ciberseguridad han descubierto una nueva variante sofisticada de malware Android conocido llamado Konfety, que utiliza técnicas gemelas malvadas para permitir el fraude publicitario.

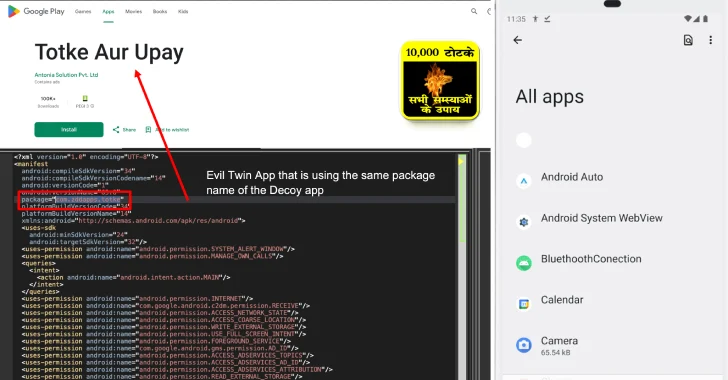

El enfoque sórdido esencialmente involucra un escenario en el que dos variantes de una aplicación comparten el mismo nombre del paquete. La aplicación benigna «señuelo» alojada por Google Play Store y sus gemelos malvados se distribuye a través de fuentes de terceros.

Vale la pena señalar que las aplicaciones de señuelo no necesariamente necesitan ser publicadas por los propios actores de amenaza y pueden ser legales. La única advertencia es que las aplicaciones maliciosas comparten exactamente el mismo nombre del paquete que las contrapartes reales ya disponibles en Play Store.

«Los actores de amenaza detrás de Konfety son altamente adaptables y actualizarán cómo cambiar constantemente las redes publicitarias dirigidas y evitar la detección», dice Fernando Ortega, investigador de Zimperium Zlabs. «Esta última variante muestra el refinamiento al manipular específicamente la estructura postal del APK».

Al usar APK malformados, esta táctica permite a los actores de amenaza evitar la detección y desafiar los esfuerzos de ingeniería inversa. Además de cargar dinámicamente la carga útil de Dex (Dalvik Ejecutable) en tiempo de ejecución, la versión recién descubierta habilita el indicador de bits genérico al configurarlo en «bit 0» en el sistema donde el archivo está encriptado.

Este comportamiento desencadena una contraseña incorrecta cuando intenta inspeccionar un paquete de Android, bloqueando así el acceso y complicando los intentos de analizar su contenido.

La segunda técnica declara incorrectamente el uso de la compresión BZIP en el archivo XML manifiesto de la aplicación («AndroidManifest.xml»), lo que hace que las herramientas de análisis como APKTOOL y JADX se bloqueen debido a fallas de análisis. Kaspersky destacó previamente una técnica de evasión de defensa basada en compresión similar en otro malware de Android llamado Soumnibot.

Al ejecutar la carga útil principal utilizando la carga de código dinámico le brinda sigilo adicional durante el escaneo inicial o la ingeniería inversa, señaló Zimperium. Durante la ejecución, la carga útil DEX se descifra y se carga directamente en la memoria sin atraer la bandera roja.

«Este enfoque de ofuscación de múltiples capas, que combina activos cifrados, inyección de código de ejecución y declaraciones manifiestas engañosas, demuestra el refinamiento en evolución de las operaciones confeti y los esfuerzos continuos de análisis y mecanismos de detección de omitir», dijo Ortega.

Similar a las iteraciones anteriores reportadas por Human el año pasado, Konfety abusa del Kit de Desarrollo de Software Caramelads (SDK) para obtener anuncios, entregar cargas útiles y mantener la comunicación con los servidores controlados por los atacantes.

Viene con la capacidad de redirigir a los usuarios a sitios web maliciosos, pedirles que instale aplicaciones innecesarias y activen notificaciones permanentes en forma de spam. Además, el malware oculta el ícono de la aplicación y utiliza geofencing para cambiar la funcionalidad basada en la región de la víctima.

El desarrollo detalla cualquiera. Está diseñado principalmente para ocultar cargas útiles integradas como Triada dentro de las aplicaciones falsas de telegrama.

«Pucker emplea una ofuscación severa a través del cifrado funcional, utilizando un algoritmo RC4 modificado con barajas adicionales», dice Alina Markova, investigadora de Any.run. «Ducex crea una falla importante para la depuración. Realiza la verificación de la firma APK y falla si la aplicación se vuelve a firmar. También emplea el trabajo por cuenta propia que usa horquillas y Ptrace para bloquear el rastreo externo».

Además, DUCEX está diseñado para detectar la presencia de herramientas analíticas populares como Frida, Xposed y sustrato, y si está presente, saldrá a sí mismo.

Los hallazgos siguen a un nuevo estudio en el que un equipo de investigadores de la Universidad de Tu Wien y Bayreuth ha publicado nuevas técnicas que pueden ser armadas por aplicaciones maliciosas, omitir en secreto el sistema de permiso de Android y realizar acceso de datos confidenciales y un comportamiento destructivo.

En resumen, este ataque secuestra las interacciones de los usuarios en dispositivos Android superponiendo la pantalla y los juegos del usuario, lanzando en secreto elementos de interfaz de usuario debajo de ellos y realiza acciones no deseadas como instalar malware o otorgar permisos de intrusión de aplicaciones.

«Por lo general, Android muestra la animación cuando la pantalla cambia, como nuevas diapositivas de pantalla o desvanecimiento», dijeron los investigadores Philip Beer, Marco Squalsina, Sebastian Ross y Martina Lindorfer. «Sin embargo, la aplicación puede mostrar el sistema que debe usar animaciones personalizadas en su lugar. En su lugar, se usará durante mucho tiempo, dejando la nueva pantalla completamente transparente y oculta».

«Los grifos que cree durante esta animación lo moverán a una pantalla oculta, no a una aplicación visible. La aplicación puede usar esto para tocar un área específica de la pantalla que corresponde a una acción sensible en una pantalla oculta, lo que le permite realizar la acción sin su conocimiento».

En un escenario de ataque hipotético, los juegos publicados por los actores de amenaza instalados por las víctimas abrirán secretamente una sesión de navegador web y otorgarán permiso de cámara a sitios web maliciosos.

Dicho esto, el impacto de TapTrap se ha expandido más allá del ecosistema de Android, abriendo la puerta a Tapjacking y un ataque de clickinging web. Este problema se ha abordado en Grapheneos, Chrome 135 (CVE-2025-3067) y Firefox 136 (CVE-2025-1939). Android 16 sigue siendo susceptible a los ataques.

Source link