Los investigadores de ciberseguridad han revelado lo que dicen que es un «defecto de diseño significativo» en la cuenta delegada de servicio administrado (DMSA) introducido en Windows Server 2025.

«Este defecto puede causar ataques impactantes, permitiendo el movimiento lateral de dominio cruzado, lo que permite el acceso permanente a todas las cuentas de servicio administradas y sus recursos indefinidamente en Active Directory», dijo Semperis en un informe que comparte con Hacker News.

Dicho de otra manera, las exploits exitosas permiten al enemigo evitar las barandillas de autenticación y generar contraseñas para todas las cuentas de servicio administrados (DMSA) y cuentas de servicio administradas del grupo (GMSA) y cuentas de servicio asociadas.

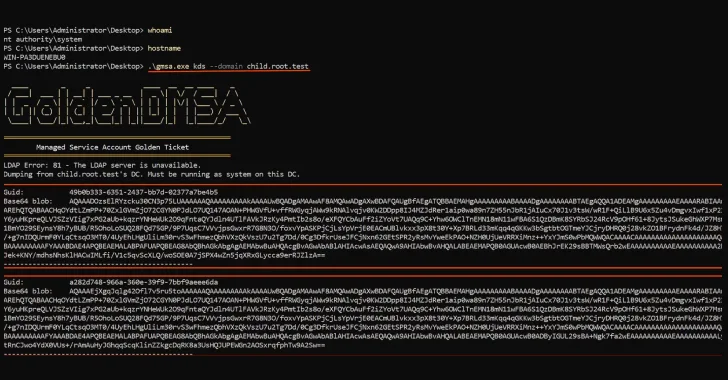

La forma en que la escalera de tenacidad y privilegio se conoce como DMSA dorado, y las compañías de seguridad cibernética lo ven como una baja complejidad debido al hecho de que las vulnerabilidades simplifican la generación de contraseñas de la fuerza bruta.

Sin embargo, para que un mal actor lo explote, normalmente necesita tener una clave raíz del servicio de distribución de clave (KDS) que esté disponible para cuentas privilegiadas como administradores de dominios raíz, administradores empresariales y sistemas.

La KDS Root Key, conocida como la joya de la corona en la infraestructura GMSA de Microsoft, actúa como la clave maestra, lo que permite que un atacante obtenga la contraseña actual para una cuenta DMSA o GMSA sin tener que conectarse a un controlador de dominio (DC).

«Los ataques aprovechan las fallas de diseño importantes. La estructura utilizada para los cálculos de generación de contraseñas incluye componentes predecibles basados en el tiempo y solo 1,024 combinaciones, por lo que la generación de contraseñas de fuerza bruta es computacionalmente trivial.

Las cuentas de servicio administrados delegados son una nueva característica introducida por Microsoft que facilita la migración de las cuentas de servicio heredado existentes. Se introdujo en Windows Server 2025 como una forma de contrarrestar los ataques de kerberoasting.

La máquina une la autenticación directamente para estar directamente unida a una máquina certificada explícitamente en Active Directory (AD) para eliminar la posibilidad de robo de credenciales. Al vincular la autenticación con la ID del dispositivo, solo la identidad de la máquina especificada asignada a AD puede acceder a la cuenta.

Similar a los ataques Golden GMSA Active Directory, Golden DMSA juega en cuatro pasos una vez que un atacante adquiere altos privilegios en el dominio –

Al aumentar los privilegios del sistema en uno de los controladores de dominio que enumeran las cuentas de DMSA utilizando las API LSAOPENPOLICHY y LSALOOKUPSIDS, puede extraer material de clave raíz de KDS o identificar contraseñas a través de atributos de contraseña a través de atributos de palabras administradas (LDAP), enfoques de transmisión y tasas de tasas, y tasta, enfoques de aprobación y tasta, y tasina, y tasan, enfoques de transmisión y tasta, y testimados. cubrir la técnica hash

«Este proceso es una forma de persistencia particularmente peligrosa, ya que no requiere un acceso privilegiado adicional una vez que se obtiene la clave de la raíz KDS», dijo Malyanker.

«Los ataques destacan los límites de confianza críticos de las cuentas de servicio administrados. Confían en las claves de cifrado a nivel de dominio para la seguridad. La rotación automática de contraseñas proporciona una excelente protección para los ataques de derecho típicos, administradores de dominios, DNSADMIN y operadores impresos, pero puede evitar estas protecciones por completo y complicar todos los DMS y GMSA en el bosque.

Semperis señaló que al comprometer la llave de la raíz KDS de un solo dominio dentro de un bosque, transformaría la violación en una puerta trasera permanente de todo el bosque, dado que es suficiente para infringir todos los relatos de DMSA en todos los dominios de ese bosque.

En otras palabras, se puede armarse una extracción de clave de raíz de KDS para lograr el compromiso de la cuenta de dominio cruzado en todo el dominio, la recolección de calificación en todo el bosque y el movimiento lateral utilizando cuentas DMSA comprometidas.

«Incluso en entornos con múltiples claves de raíz KDS, el sistema utiliza constantemente la primera clave (más antigua) de KDS para razones de compatibilidad», señaló Malyanker. «Esto significa que las teclas originales que comprometimos podrían ser guardadas por el diseño de Microsoft.

Lo que es aún más preocupante es que el ataque evita por completo la protección de la guardia de credencial normal utilizada para proteger el hash de las contraseñas NTLM.

Después de la divulgación responsable el 27 de mayo de 2025, Microsoft dijo: «Si hay un secreto para obtener una clave, puede autenticarse como usuario. Estas características nunca tuvieron la intención de proteger contra el compromiso de un controlador de dominio». Semperis también lanzó el código abierto como prueba de concepto (POC) para demostrar el ataque.

«Lo que comienza un solo compromiso de DC aumentará a ser propietario de todos los servicios protegidos de DMSA en el bosque empresarial», dijo Malyanker. «No es solo una escalada de privilegios, es una dominación digital en toda la empresa a través de una sola vulnerabilidad criptográfica».

Source link