Los investigadores de ciberseguridad están arrojando luz sobre un nuevo y versátil cargador de malware llamado cargadores de castillos, utilizados en campañas que distribuyen una variedad de acero de información y troyanos de acceso remoto (ratas).

La actividad emplea un ataque de phishing ClickFix con temática de CloudFlare y un repositorio falso de GitHub abierto en nombre de una aplicación legítima, dijo la compañía suiza de seguridad cibernética ProDaft en un informe compartido con Hacker News.

Los primeros cargadores de malware observados en Wild a principios de este año se han utilizado para distribuir otros cargadores como Deerstealer, Redline, STEALC, NETSPPORT RAT, SECTOPRAT e incluso cargador de secuestro.

«Empleamos la inyección de código muerto y la tecnología de envasado para evitar el análisis», dijo la compañía. «Después de desempacar en el tiempo de ejecución, se conecta a un servidor C2 (comando y control), descarga y ejecuta el módulo de destino».

La estructura modular de Castleloader le permite actuar tanto como un mecanismo de entrega como como una utilidad de estadificación, lo que permite a los actores de amenaza aislar infecciones tempranas de las implementaciones de carga útil. Esta separación separa el vector de infección del comportamiento final del malware, complica la atribución y la respuesta, y aumenta la flexibilidad para que los atacantes adapten sus campañas con el tiempo.

La carga útil del cargador del castillo se distribuye como un ejecutable portátil que contiene un código de shell integrado, y luego llama al módulo principal del cargador que se conecta al servidor C2 para obtener y ejecutar el siguiente malware de la etapa.

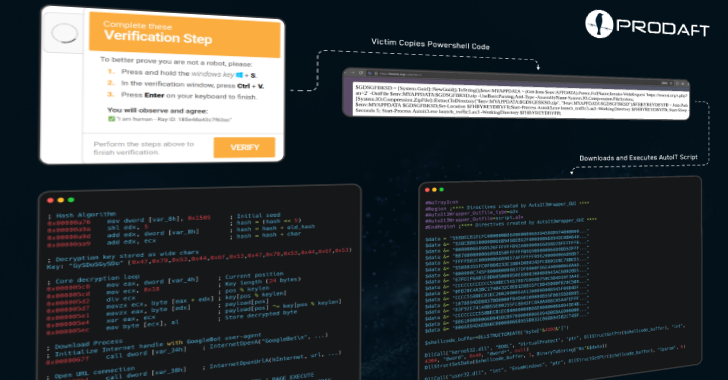

Los ataques de distribución de malware se basan en técnicas populares de ClickFix para dominios que disfrazan las bibliotecas de desarrollo de software, las plataformas de videoconferencia, las notificaciones de actualización del navegador o los sistemas de verificación de documentos, que finalmente engañan a los usuarios para copiar y ejecutar comandos de PowerShell que activan la cadena de infección.

Las víctimas están dirigidas a dominios falsos a través de Google Search. En este punto, proporcionaremos una página que contiene mensajes de error falsos y cuadros de validación de Captcha desarrollados por el actor de amenaza y le pediremos que ejecute un conjunto de instrucciones para abordar el problema.

Alternativamente, Castleloader aprovecha los repositorios falsos de GitHub para imitar las herramientas legales como vectores de distribución, asegurando que los usuarios que los descarguen inconscientemente comprometan sus máquinas con malware.

«Este enfoque aprovecha la confianza de los desarrolladores en GitHub y la tendencia de ejecutar comandos de instalación de repositorios que parecen estar bien reputados», dijo ProDaft.

Este abuso estratégico de las técnicas de reflejos de ingeniería social utilizadas en los corredores de acceso temprano (IABS) y destaca su papel dentro de la cadena de suministro de delitos cibernéticos más amplios.

ProDaft dijo que observó que el cargador de secuestro estaba siendo entregado a través de Deerstealer y Castleloader, este último propagando también las variaciones de Deerstealer. Esto sugiere la superposición entre estas campañas, a pesar del hecho de que están organizados por una variedad de actores de amenazas.

Desde mayo de 2025, la campaña Castleloader ha utilizado siete servidores C2 diferentes, con más de 1,634 intentos de infección registrados durante el período. Un análisis de la infraestructura C2 y los paneles basados en la web utilizados para monitorear y administrar infecciones muestra que hasta 469 dispositivos se han comprometido, lo que resulta en una tasa de infección del 28.7%.

Los investigadores también observaron características típicas del sandboxing y la ofuscación en cargadores avanzados, como estante de humo y hielo. Combinado con el abuso de PowerShell, la suplantación de GitHub y la desactivación dinámica, Castleloader refleja las crecientes tendencias de los cargadores de malware sigilosos que actúan como parnantes en el malware como un servicio (MAAS) ecosistemas.

«El Castleloader es una amenaza nueva y agresiva que se está adoptando rápidamente en una variedad de campañas maliciosas y se está adoptando rápidamente para desplegar una variedad de otros cargadores y acero», dijo Product. «Sus sofisticadas técnicas antanalíticas y procesos de infección en varias etapas resaltan su efectividad como un mecanismo de distribución importante en el panorama de amenazas actual».

«El panel C2 generalmente muestra capacidades operativas asociadas con la provisión de malware As-A-Service (MAAS), lo que sugiere que los operadores tienen experiencia en el desarrollo de la infraestructura del delito cibernético».

Source link