Amenazing Hunter ofrece mineros de criptomonedas al revelar dos campañas de malware diferentes dirigidas a vulnerabilidades y conceptos erróneos en entornos en la nube.

El clúster de actividad de amenazas se llama Codo404 y Koske por las compañías de seguridad en la nube Wiz y Aqua, respectivamente.

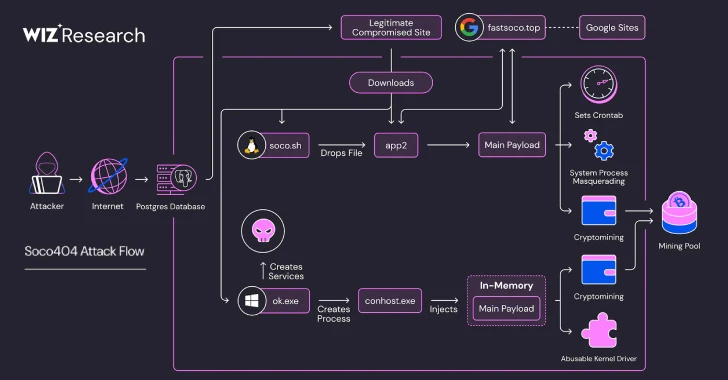

SOCO404 «Se dirige a los sistemas Linux y Windows e implementa malware específico de plataforma», dijeron los investigadores de Wiz Maor Dokhanian, Shahar Dorfman y Avigayil Mechtinger. «Utilizan las máscaras para disfrazar las actividades maliciosas como procesos de sistemas legítimos».

Esta actividad se refiere al hecho de que las cargas útiles están integradas en páginas falsas de 404 HTML alojadas en sitios web construidos utilizando sitios de Google. El sitio falso fue derrotado por Google.

Wiz planteó la hipótesis de que esta campaña se observó previamente después del servicio Apache Tomcat con credenciales débiles, así como un Sensible Apache Struts y Atlassian Confluence Server utilizando SYSRV Botnet.

También se ha encontrado que la última campaña se dirige a instancias de PostgreSQL de acceso público, con atacantes que abusan del servidor Apache Tomcat comprometido y alojan cargas útiles adaptadas a los entornos de Linux y Windows. Además, Hacked por los atacantes es un sitio web de transporte coreano legítimo para la entrega de malware.

Una vez que se obtiene el acceso inicial, la copia de PostgreSQL … Copiar desde un comando SQL programático se explota para ejecutar comandos de shell arbitrarios en el host y lograr la ejecución de código remoto.

«Parece que los atacantes detrás de SOCO404 están ejecutando escaneos automáticos de servicios expuestos con el objetivo de explotar los puntos de entrada accesibles», dijo Wiz. «El uso de una amplia gama de herramientas de ingreso, incluidas las utilidades de Linux, como WGET y Curl, y las herramientas nativas de Windows, como Certutil y PowerShell, destacan estrategias oportunistas».

En los sistemas Linux, el script de shell dropper se ejecuta directamente en la memoria, descargando y lanzando la siguiente carga útil de la etapa, al tiempo que sobrescribe los registros relacionados con CRON y WTMP, tomando medidas para terminar los mineros competidores, maximizar las ganancias financieras y limitar la visibilidad forense.

La carga útil que se ejecuta en la siguiente etapa es un binario que actúa como cargador para menores al contactar un dominio externo basado en el sitio de Google («www.fastsoco (.) Top»).

La cadena de ataque de Windows utiliza comandos después de la primera explosión para descargar y ejecutar binarios de Windows. Esto es similar a un cargador que incrusta los controladores Miner y Winring0.Sys, al igual que la contraparte de Linux.

Además, el malware intenta detener el servicio de registro de eventos de Windows y ejecuta un comando de autoexclusión para evitar la detección.

«Los atacantes no confían en un solo método o un sistema operativo, implementan herramientas o técnicas que pueden usarse en el entorno para lanzar una amplia gama de redes y entregar cargas útiles», dijo la compañía. «Este enfoque flexible es un sello distintivo de una amplia gama de campañas de cifrado automatizadas centradas en maximizar el alcance y la sostenibilidad en varios objetivos».

El descubrimiento de SOCO404 es el descubrimiento de colas de doblete junto con la aparición de una nueva amenaza de Linux sospecha de haber sido desarrollado con el apoyo de un modelo de lenguaje a gran escala (LLM) y sospecha de propagar malware utilizando las imágenes aparentemente inofensivas de los pandas.

El ataque comienza con la explotación de servidores incomprendidos como Jupyterlab e instala varios scripts de dos imágenes JPEG, incluido un RootKit basado en C, que se utiliza para ocultar archivos malos relacionados con malware usando LD_PReload y un script de shell que finalmente descargará mineros de criptocurrencia para el sistema infectado. Ambas cargas útiles se ejecutan directamente en la memoria para evitar dejar rastros en el disco.

El objetivo final de Koske es desplegar mineros de criptomonedas optimizados por CPU y Optimizados de GPU que usan los recursos computacionales de Host para extraer 18 monedas diferentes, incluidas Monero, Ravencoin, Zano, Nexa, Tari y más.

«Estas imágenes son archivos políglotes, con cargas útiles maliciosas agregadas al final. Cuando se descarga, el malware extrae y ejecuta segmentos maliciosos en la memoria, evitando las herramientas antivirus», dice Assaf Morag, investigador de Aqua.

«Esta técnica no es una esteganografía, sino más bien un abuso de archivos políglotes o incrustación de archivos maliciosos. Esta técnica utiliza un archivo JPG válido con shellcode malicioso al final. Solo el último byte se descarga y ejecuta, lo que resulta en una forma astuta de abuso de políglota».

Source link