Imagine esto: ha endurecido cada computadora portátil en su flota con telemetría en tiempo real, separación rápida y reversión automática. Sin embargo, los buzones corporativos (las puertas de la mayoría de los atacantes) todavía están protegidos por los filtros prácticamente de los años 1990.

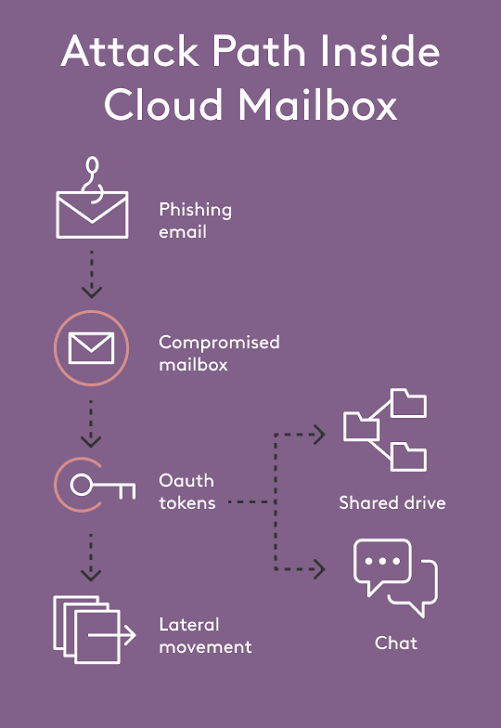

Este no es un enfoque equilibrado. El correo electrónico sigue siendo el principal vector de violaciones, pero se trata como un flujo estático de mensajes en lugar de como un entorno dinámico y posterior a la entrega. Este entorno es rico en tokens OAuth, enlaces de accionamiento compartido y años de datos confidenciales.

La conversación debe ser cambiada. Deberías dejar de preguntar: «¿La puerta de enlace bloqueó algo malo?» Luego comienzan a preguntar: «¿Qué tan rápido se puede atrapar, contener y deshacer el daño?»

Mirar la seguridad del correo electrónico a través de esta lente aplica un cambio fundamental hacia la misma suposición de violaciones, detección y mentalidad de respuesta que revolucionó la protección de punto final ya revolucionaria.

El día en que cayó el muro

La mayoría de los expertos en seguridad conocen estadísticas. El robo de phishing y calificación continúa controlando los informes de violación, y el impacto financiero del correo electrónico comercial a menudo superan el ransomware. Sin embargo, los datos cuentan una historia más interesante que refleja la disminución de las contramedidas de virus heredados.

Hace diez años, los AVS eran buenos para capturar amenazas conocidas, pero las hazañas de día cero y el nuevo malware deslizaron el pasado. La detección y respuesta del punto final (EDR) apareció porque el equipo necesitaba visibilidad después de que el atacante ya estaba en la máquina.

El correo electrónico sigue el mismo script. Las puertas de enlace de correo electrónico seguras (SEG) filtran spam y campañas de phishing de productos básicos adecuadamente. Lo que extrañan son los ataques que definen la situación de la amenaza moderna.

Enlaces maliciosos armados después de la adquisición de una cuenta de entrega utilizando credenciales robadas que no contienen ningún otro malware de compromiso de correo electrónico comercial (BEC)

Si se compromete un solo buzón, un atacante puede acceder a gráficos conectados para aplicaciones OAuth, archivos compartidos, historial de chat e invitaciones de calendario dentro de Microsoft 365 o Google Workspace. Mover este gráfico horizontalmente raramente desencadena otra alerta SEG. El daño ocurre completamente dentro del espacio de trabajo de la multitud.

¿Qué seguridad de correo electrónico puede aprender de los puntos finales?

En el mundo del punto final, los avances no eran una mejor lista negra. El reconocimiento de que la prevención debe emparejarse con visibilidad continua y respuestas rápidas y automatizadas. La plataforma EDR proporcionó la capacidad de registrar el árbol de procesos, los cambios de registro y las llamadas de red. Una vez que se detecta una amenaza, el host puede aislarse y todos los cambios pueden devolverse desde una sola consola.

Ahora imagine darle al administrador del correo electrónico la misma superpotencia. Mensajes, ámbitos OAuth y botones de rebobinado de intercambio de archivos. La capacidad de congelar, o al menos el desafío MFA, crea reglas de riesgo al instante. Y una línea de tiempo que muestra quién lee hilos confidenciales después de que se roban las credenciales.

Esta combinación de características es lo que ofrecen los enfoques modernos de EDR para la seguridad de correo electrónico. Esta es una idea simple. Supongamos que un atacante eventualmente aterrizará en un buzón y construirá las herramientas necesarias para detectar, investigar y contener consecuencias.

El api primer momento que lo hizo posible

Durante años, hemos necesitado una configuración de diario vulnerable o un agente de punto final de peso pesado que requiera controles posteriores a la entrega para enviar un correo electrónico. Cloud Suite resolvió en silencio este problema.

Microsoft Graph y la API de espacio de trabajo de Google iluminan la telemetría que necesita (registro de auditorías de buzón, ID de mensajes, intercambio de eventos, cambios de permiso) contra OAuth. La misma API que proporciona visibilidad también proporciona control. Puede cancelar tokens, restar los mensajes entregados desde todas las bandejas de entrada y eliminar las reglas de reenvío en segundos.

Los sensores y actuadores ya están quemados en la plataforma. Debe conectarlos a un flujo de trabajo que se siente como EDR. Como se discutió en nuestra publicación, con respecto a la evolución de la seguridad del correo electrónico, esta riqueza de la telemetría permite a los equipos de seguridad ir más allá del centro comercial de ajuste de las reglas de filtro. En lugar de esperar a que los usuarios denuncien PHISH, la plataforma puede notar el inicio de sesión de viaje imposible, permitiendo que su cuenta cree rápidamente cinco nuevos enlaces compartidos y corrija automáticamente el riesgo.

Por eso es importante para los equipos de seguridad Lean

Las PYME a menudo son todo el departamento de seguridad, haciendo malabares con la gestión de vulnerabilidad, la respuesta a los incidentes y el cumplimiento. La expansión de la herramienta es el enemigo.

Un enfoque similar a EDR para el correo electrónico interrumpe varios controles fragmentados en una sola superficie, incluida la política SEG, DLP, los libros de jugadas de respuesta a incidentes y la vigilancia Saas-Saas. No hay agentes para modificar o implementar registros MX, y no hay dependencias de usuario. Haga clic en el botón Phish Report.

Más importante aún, genera métricas importantes. En lugar de citar cualquier «tasa de captura», puede usar datos específicos para responder preguntas a nivel de tablero.

¿Qué tan rápido detectas buzones comprometidos? ¿Cuántos datos confidenciales se podían accesibles antes de la contención? ¿Cuántas subvenciones peligrosas de OAuth se han cancelado este trimestre?

Estos números explican la reducción real del riesgo en lugar de la efectividad del filtro teórico.

Formas prácticas de avanzar

Esto no tiene que ser un ejercicio abstracto. La ruta hacia adelante es incremental y cada paso proporciona beneficios de seguridad tangibles.

Habilita registros de auditoría nativa. Microsoft 365 y Google Workspace incluyen un registro extenso. Esta es la verdad fundamental necesaria para la futura automatización. Centralizar la telemetría. Comience a buscar una señal de compromiso en su SIEM o plataforma de registro. Creando de repente reglas de correo electrónico, descargando grandes cantidades de archivos, ubicaciones inusuales de inicio de sesión, nuevas subvenciones de OAuth. Pruebe las respuestas automatizadas. Pruebe «Message Clawback» en una simulación de phishing utilizando la API nativa. Tanto los gráficos de Microsoft como la API Gmail proporcionan estos puntos finales desde el cuadro. Evaluamos plataformas dedicadas. Los juzgaremos sobre su amplia cobertura, su refinamiento de libros de jugadas posterior a la compromiso y la velocidad entre la detección y la acción automatizada.

Este viaje convierte la especulación en evidencia, viola los casos que incluyen violaciones en vivo y mantiene los esfuerzos humanos proporcionales al tamaño del equipo.

Conclusión

Nadie en 2025 argumentará que el punto final es suficiente. Construimos para la detección y respuesta, ya que suponemos que la prevención finalmente será omitida. El correo electrónico merece el mismo enfoque práctico.

Por supuesto, la detección de entrantes sigue siendo importante. Pero si la pila de seguridad no puede leer contratos confidenciales después de una adquisición de buzón o evitar automáticamente su exposición, todavía está trabajando en la era antivirus. El atacante siguió adelante. Como una computadora portátil, su bandeja de entrada está lista para actualizaciones.

Donde se ajusta la seguridad del material

La seguridad material se basó en los supuestos investigados aquí. El correo electrónico es un entorno dinámico y de alto valor que requiere protección después de la entrega, así como filtros separados previos a la entrega.

Los materiales se integran directamente con Microsoft 365 y Google Workspace a través de API nativas, por lo que las implementaciones no requieren meses y flujos de correo electrónico para confundirse.

Una vez conectado, el material registra la misma telemetría de partículas finas (todas las reglas del buzón, las subvenciones de OAuth, el intercambio de archivos y los eventos de inicio de sesión) que impulsa el EDR al punto final, luego registra capas en un libro de jugadas automatizado que reduce la ventana de violación de días a minutos. El inicio de sesión sospechoso puede desencadenar solo el Desafío de MFA de tiempo, pero el pescado entregado se recuperará en todas las bandejas de entrada antes de ser leídos. Los correos electrónicos históricos están envueltos en cifrado de conocimiento cero que obliga a la reautenticación, por lo que las credenciales robadas por sí solas no pueden desbloquear datos confidenciales durante años.

Quizás lo más importante, para un equipo de seguridad, colapse estos controles en una sola línea de tiempo de búsqueda. Puede responder preguntas a nivel de la junta. ¿A qué accediste? ¿Quién lo vio? ¿Qué tan rápido lo contó?

En resumen, el material «estima violaciones, detecta más rápido, responde más rápido, lleva el espíritu de defensa de punto final moderno a su bandeja de entrada, convirtiendo los correos electrónicos de los puntos persianos perennes en activos totalmente monitoreados y rápidamente recuperables.

Source link