Los investigadores de ciberseguridad están dirigiendo su atención a una nueva ola de campañas que distribuyen Information Steelers con sede en Python, conocido como Information Steelers con sede en Pyson.

Según un informe conjunto publicado por Beazley Security y Sentinelone y compartido con Hacker News, es calificado como el trabajo de los ciberdelincuentes de habla vietnamita que monetizan los datos robados a través de un ecosistema subterráneo basado en suscripción.

«El Discovery incorpora una tubería de comando curados y controles que irritan a los saltos de comercio, técnicas antimalíticas más matizadas, contenido de señuelo no maliciosa y una tubería endurecida de comando y controles que intentan regar y lentamente la detección», dijeron los investigadores de seguridad Jim Walter, Alex Delamott, Francisco Donoso, Franche y Sam Meise.

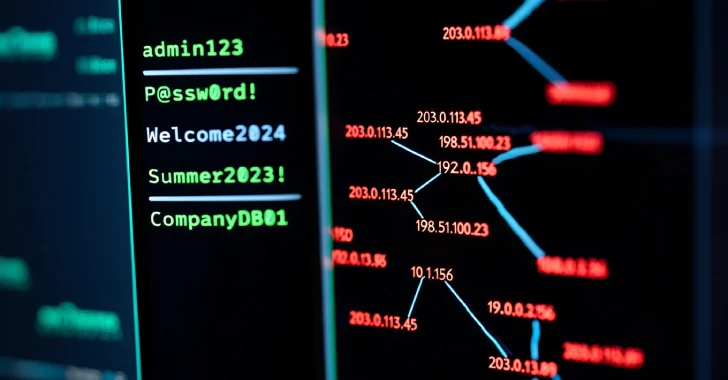

La campaña ha infectado más de 4,000 direcciones IP únicas en 62 países, incluidas Corea del Sur, los Estados Unidos, los Países Bajos, Hungría y Austria. Los datos capturados a través de Steeler incluyen más de 200,000 contraseñas únicas, cientos de registros de tarjetas de crédito y más de 4 millones de cookies cosechadas del navegador.

El robador de PXA fue documentado por primera vez por Cisco Talos en noviembre de 2024 y se atribuyó a ataques dirigidos a gobiernos e instituciones educativas en Europa y Asia. Puede cosechar contraseñas, datos de relleno de navegador automático, billeteras de criptomonedas e información de instituciones financieras.

Los datos robados por malware utilizando Telegram se alimentan a plataformas de delitos como Sherlock, el proveedor de troncos Steeler. Allí, los actores de amenaza aguas abajo corren a través del ecosistema cibercriminal en una escala, comprando información para robar e infiltrarse en la criptomoneda.

La campaña de distribución de malware de 2025 fue testigo de una evolución táctica constante utilizando actores de amenaza para volar la tecnología DLL lateral y las capas de estadificación elaboradas bajo radar.

Las DLL maliciosas señalan que realizan el resto de la secuencia de infección, allanando el camino para que los Steelers se desarrollen, pero no antes de tomar medidas para mostrar documentos de señuelos como avisos de infracción de derechos de autor a las víctimas.

Stealer es una versión actualizada con la capacidad de extraer cookies de los navegadores web basados en cromium inyectando DLL en las instancias de ejecución con el objetivo de vencer a las salvaguardas de cifrado unidas a la aplicación. También planea datos de aplicaciones como clientes VPN, utilidades de interfaz de línea de comandos de nube (CLI), intercambio de archivos conectados y discordia.

«PXA Stealer usa botids (almacenados como token_bot) para establecer un enlace entre el bot principal y varios chatids (almacenados como chat_id)», dijeron los investigadores. «Chatids es un canal de telegrama con una variedad de propiedades, pero principalmente ayuda a alojar datos exftrados y proporcionar actualizaciones y notificaciones a los operadores».

«Esta amenaza ha madurado en una operación de etapas múltiple altamente evasiva impulsada por actores de habla vietnamita con conexiones obvias con el mercado organizado basado en telegrama cibercriminal que vende datos de víctimas robados».

Source link