Un nuevo hallazgo de Garderio Labs muestra que una combinación de métodos de propagación, refinamiento narrativo y técnicas de evitación ha ayudado a eliminar la forma en que se ha llevado a cabo una táctica de ingeniería social llamada ClickFix durante el año pasado.

«Al igual que una variante del virus del mundo real, esta nueva cepa ‘ClickFix’ aumentó rápidamente, y finalmente se eliminó la infame estafa de actualización del navegador falso que plagó la web el año pasado».

«Lo hicimos eliminando la necesidad de descargar archivos, utilizando tácticas de ingeniería social más inteligente y extendiéndose a través de una infraestructura confiable. El resultado: una ola de infección desde ataques masivos para impulsar a masa hasta señuelos de pesca de lanza hiper-objetivo».

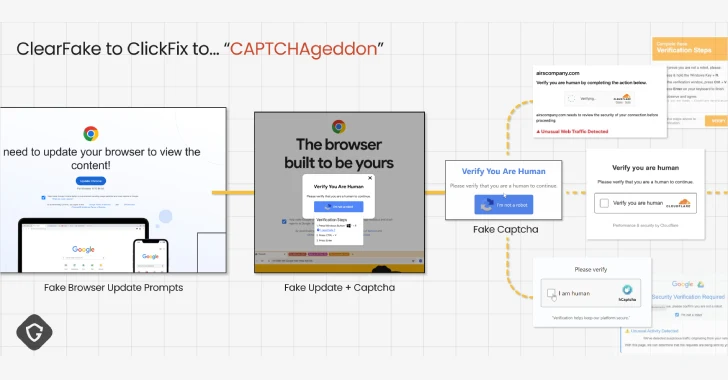

ClickFix es el nombre dado a las tácticas de ingeniería social donde se engañan los objetivos futuros para infectar sus máquinas, posar como si tuvieran que solucionar problemas inexistentes o validación de CAPTCHA. Se detectó por primera vez en la naturaleza a principios de 2024.

Estos ataques utilizan una variedad de vectores de infección, incluidos los correos electrónicos de phishing, descargas de transmisión, fraude y adicciones de optimización de motores de búsqueda (SEO), para instruir a los usuarios a faltar páginas que muestren mensajes de error.

Estos mensajes tienen un objetivo. Para Apple MacOS, las víctimas los guiarán para seguir una serie de pasos para copiar comandos maliciosos copiados en secreto al portapapeles cuando se pegan en el cuadro de diálogo Run Windows o la aplicación Terminal.

El comando nefasto desencadena la ejecución de secuencias de múltiples etapas que conducen a la implementación de varios tipos de malware, como acero, troyanos de acceso remoto y cargadores, destacando la flexibilidad de la amenaza.

Las tácticas se han vuelto tan efectivas y poderosas que lleva a lo que Guardio llama Capitán Chageddon, y los actores de CyberCriminal y Nation-State los han equipado en docenas de campañas en un corto período de tiempo.

ClickFix es una mutación más sigilosa en ClearFake, que implica aprovechar los sitios de WordPress comprometidos para proporcionar ventanas emergentes de actualización del navegador falso que proporcionan malware del robador. Clearfake luego incorporó tácticas de evasión avanzada como Etherhiding y usó el contrato de cadena inteligente de Binance (BSC) para ocultar la siguiente carga útil.

Guardio dijo que la evolución de ClickFix y su éxito fue el resultado de mejoras constantes en términos de vectores de propagación, señuelos y diversificación de mensajes, y los diversos métodos utilizados para avanzar en la curva de detección.

«Las primeras indicaciones fueron comunes, pero fueron inmediatamente persuasivos y agregaron pistas de urgencia y duda», dijo Chen. «Estos ajustes aumentaron las tasas de cumplimiento al aprovechar las presiones psicológicas básicas».

Algunas de las formas notables en que se ha adaptado el enfoque de ataque incluyen el abuso de los scripts de Google para alojar flujos de captcha falsos, aprovechando así la confianza relacionada con el dominio de Google e integrar las cargas útiles en fuentes de archivos legítimas y atractivas como Socket.io.min.js.

«Obefusión, carga dinámica, archivos legítimamente guapos, manejo de plataformas cruzadas, entrega de carga útil de terceros y abuso de anfitriones de confianza como Google muestran cómo los actores de amenaza se han adaptado continuamente para evitar la detección», agregó Chen.

«Estos atacantes no solo refinan sus señuelos de pesca y las tácticas de ingeniería social, sino que también nos recuerdan que sus ataques invierten mucho en métodos técnicos para seguir siendo efectivos y resistentes a las medidas de seguridad».

Source link