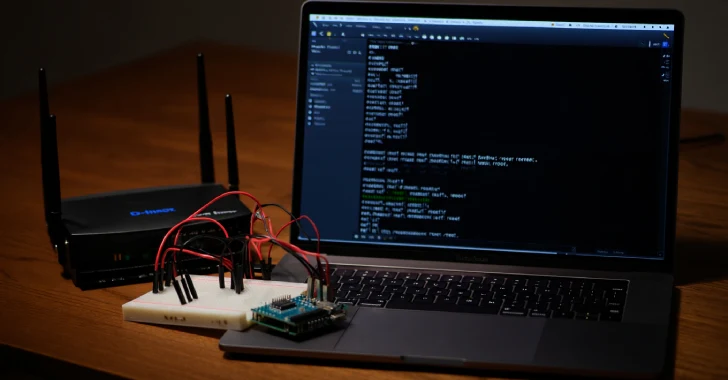

La Agencia de Seguridad de Ciberseguridad e Infraestructura de EE. UU. (CISA) agregó el martes tres viejos defectos de seguridad que afectan los enrutadores D-Link a sus conocidos catálogo de vulnerabilidades explotadas (KEV) basadas en evidencia de explotación silvestre agresiva.

Las vulnerabilidades de alta resistencia de 2020 y 2022 se enumeran a continuación –

CVE-2020-25078 (puntaje CVSS: 7.5)-Vulnerabilidad no especificada en DCS-2530L y DCS-2670L Dispositivos CVE-2020-25079 (puntaje CVSS: 8.8)-Vulnerabilidad de inyección de comandos que demuestran vulnerabilidad en CGI-bin/DNS_ECNS_ENC DCS-2530L y DCS-2670L CVE-2020-40799 (Puntuación CVSS: 8.8)-Descargar código sin integridad Verifique D-Link La vulnerabilidad en DNR-322L permite a un atacante que ha sido autenticado para ejecutar comandos de nivel de sistema operativo en un dispositivo que es capaz de ejecutar comandos de nivel de nivel operativo.

Actualmente, no hay detalles sobre cómo estas deficiencias se explotan en la naturaleza, pero un aviso de la Oficina Federal de Investigación de los Estados Unidos (FBI) en diciembre de 2024 advirtió sobre la campaña HAIATUSRAT, que escanea agresivamente cámaras web vulnerables contra CVE-2020-25078.

Vale la pena señalar que a partir de noviembre de 2021, CVE-2020-40799 permanece por debajo de que CVE-2020-40799 está presente ya que el modelo afectado ha alcanzado el estado de fin de vida (EOL). La solución para los otros dos defectos fue lanzada por D-Link en 2020.

A la luz de la explotación activa, es esencial que las agencias federales del sector civil de aplicación civil (FCEB) implementen los procedimientos de mitigación necesarios para el 26 de agosto de 2025 para garantizar sus redes.

Source link