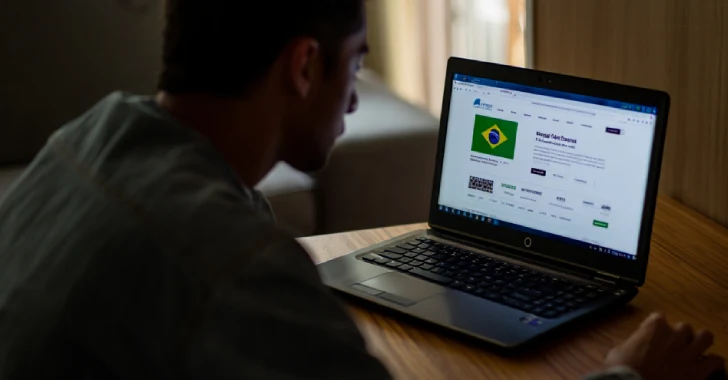

Los investigadores de ciberseguridad están dirigiendo su atención a nuevas campañas utilizando herramientas de construcción de sitios web utilizando inteligencia artificial (IA) legítimamente generada para crear páginas de phishing de réplica que imitan a las agencias gubernamentales brasileñas como parte de una campaña motivada financieramente.

Esta actividad incluye la creación de sitios que se parecen a los que imitan el Ministerio de Transporte y Educación del Estado Brasileño. Esto asegurará que los usuarios desprevenidos realicen pagos injustos a través del sistema de pago PIX del país, dijo Zscaler Denacera.

Estos sitios de estafa se aumentan artificialmente utilizando la tecnología de adicción de Optimización de motores de búsqueda (SEO) para mejorar su visión, lo que aumenta las posibilidades de ataques exitosos.

«El análisis del código fuente revela firmas de herramientas de IA generativas, incluidos comentarios excesivamente explicativos para guiar a los desarrolladores, elementos no funcionales que normalmente funcionan en sitios web reales y tendencias como el estilo TailwindcSS que son diferentes de los kits de phishing tradicionales utilizados por los actores de amenazas.

El objetivo final del ataque es proporcionar formas falsas que recopilen información personal confidencial, como el número de Cadastro de Pessoas Físicas (CPF), números de identificación de los contribuyentes brasileños y direcciones residenciales.

Para mejorar aún más la legitimidad de la campaña, las páginas de phishing están diseñadas para emplear la recopilación de datos paso a paso mediante la solicitud gradualmente de información adicional de las víctimas y reflejando el comportamiento de los sitios web reales. Los números de CPF recopilados también son validados en el backend por las API creadas por los actores de amenaza.

«Los dominios API identificados durante el análisis están registrados por actores de amenaza», dijo Zscaler. «La API recupera los datos asociados con el número de CPF y poca automáticamente la página de phishing con información vinculada al CPF».

Dicho esto, la compañía señaló que los atacantes podrían usar información para aumentar la confiabilidad de los intentos de phishing obteniendo recuentos de CPF y detalles del usuario a través de violaciones de datos, o aprovechar las API disponibles públicamente utilizando claves de autenticación.

«Estas campañas de phishing están robando relativamente poco dinero de las víctimas, pero usar ataques similares puede causar mucho más daño», dijo Zscaler.

Las campañas de correo masivo distribuirán los troyanos de Efimer a los códigos de robo

Brasil proporcionó un guión malicioso llamado Efimer y también se convirtió en el foco de una campaña de Malspam en la que se hace pasar por abogados para que las principales empresas roben las criptomonedas de las víctimas. La compañía rusa de ciberseguridad Kaspersky detectó una campaña de Massware en junio de 2025, diciendo que la repetición temprana de malware se remonta a octubre de 2024 y se extendió a través de sitios web infectados de WordPress.

«Estos correos electrónicos afirmaron erróneamente que el nombre de dominio del destinatario fue violado por los derechos del remitente», dijeron los investigadores Vladimir Gursky y Artem Ushkov. «Este script también incluye características adicionales que ayudan a los atacantes a extenderse aún más al violar su sitio de WordPress y alojando archivos maliciosos, entre otras técnicas».

Además de propagarse a través de sitios de WordPress comprometidos y correo electrónico, Efimer también utiliza torrentes maliciosos como vectores de distribución mientras se comunican con servidores de comando y control (C2) a través de la red TOR. Además, el malware puede extender la funcionalidad con contraseñas de fuerza bruta en sitios de WordPress y scripts adicionales que le permiten cosechar direcciones de correo electrónico de sitios web designados para futuras campañas de correo electrónico.

«El script recibe el dominio (del servidor C2) y repite cada uno para encontrar el hipervínculo y la dirección de correo electrónico en la página del sitio web», dijo Kaspersky, también sirviendo como un módulo de spam diseñado para completar el formulario de contacto en el sitio web de destino.

En la cadena de ataque documentada por Kaspersky, los correos electrónicos están equipados con un archivo zip que contiene otro archivo protegido por contraseña que contiene un archivo vacío con un nombre que especifica la contraseña para abrir la contraseña. Dentro del segundo archivo zip hay un archivo de script de Windows (WSF) malicioso que infecta la máquina con efimer al inicio.

Al mismo tiempo, la víctima recibirá un mensaje de error que indica que el documento no se puede abrir en el dispositivo como un mecanismo de distracción. De hecho, el script WSF guarda otros dos archivos, «control.js» (el componente troyano) y «controlador.xml», utilizando la configuración extraída de «controlador.xml», y crea una tarea programada en el host.

«Controller.js» es el malware Clipper diseñado para reemplazar las billeteras de criptomonedas utilizando direcciones de billetera bajo el control del atacante. También puede capturar y ejecutar cargas útiles adicionales recibidas del servidor C2 instalando el cliente TOR proxy en una computadora infectada y conectándose a través de la red TOR.

Kaspersky también incorpora un navegador web con características anti-VM como Google Chrome junto con la función Clipper, y también descubrió una segunda versión de Efimer que escanea extensiones de billetera de criptomonedas relacionadas con átomos, electricidad y escape, y excluye los resultados de las búsquedas que regresan a los servidores C2.

Se estima que la campaña ha afectado a 5.015 usuarios basados en la telemetría, con la mayoría de las infecciones concentradas en Brasil, India, España, Rusia, Italia, Alemania, el Reino Unido, Canadá, Francia y Portugal.

«El objetivo principal es robar e intercambiar billeteras de criptomonedas, pero también puede aprovechar scripts adicionales para comprometer su sitio de WordPress y distribuir SPAM», dijo el investigador. «Esto nos permite establecer una infraestructura totalmente maliciosa y extenderla a nuevos dispositivos».

«Otra característica interesante de este caballo troyano es su intento de propagar tanto a los usuarios individuales como al entorno corporativo. En el primer caso, se dice que el atacante usará archivos de torrent como cebo y descargará películas populares.

Source link