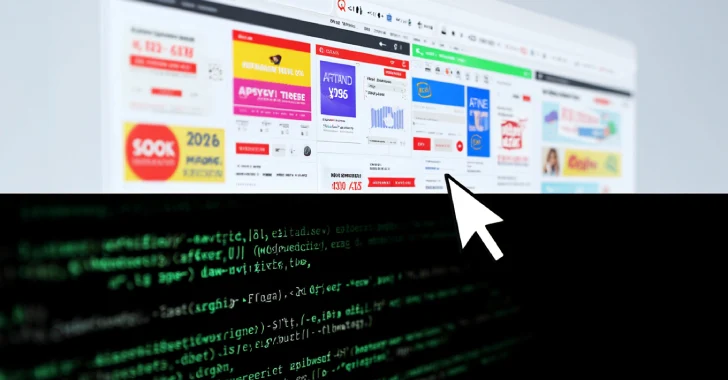

Los investigadores de ciberseguridad han descubierto una nueva campaña malvertida diseñada para infectar a las víctimas con un marco de malware de varias etapas llamado PS1BOT.

«El PS1BOT tiene un diseño modular, y varios módulos se entregan y se utilizan para realizar una variedad de actividades maliciosas en sistemas infectados, incluidos robos de información, registros clave, reconocimiento y establecimiento de acceso permanente al sistema».

«El PS1BOT está diseñado con sigilo en mente, minimizando los artefactos persistentes que quedan en sistemas infectados e incorpora tecnología de ejecución en memoria para facilitar la ejecución de módulos posteriores sin requerir que se escriban en el disco».

Se sabe que la campaña para distribuir el malware PowerShell y C# está activa desde principios de 2025, aprovechando el fraude como un vector de propagación, y la cadena de infección ejecuta módulos en la memoria para minimizar los senderos forenses. PS1BOT se evalúa para compartir una superposición técnica con AHK Bots, un malware automático basado en la llave de acceso rápido utilizada anteriormente por el actor de amenaza Asylum Ambuscade y TA866.

Además, los grupos de actividades se han identificado como superpuestos con campañas anteriores relacionadas con el rescate utilizando malware llamado Skitnet (también conocido como BossNet) con el objetivo de robar datos y establecer el control remoto para hosts comprometidos.

El punto de partida para el ataque es un archivo comprimido entregado a las víctimas a través de la adicción a la optimización de fraude o la optimización de motores de búsqueda (SEO). Lo que reside en el archivo ZIP es una carga útil de JavaScript que actúa como un descargador para obtener scriptlets de un servidor externo que escribe y ejecuta un script PowerShell en un archivo en el disco.

El script de PowerShell es responsable de contactar al servidor de comando y control (C2) y obtener el siguiente comando de PowerShell de etapa que permite al operador aumentar la funcionalidad del malware con moda modular y permitir al operador realizar una amplia gama de acciones en el host comprometido –

La detección antivirus, que recupera e informa una lista de programas antivirus presentes en la captura de pantalla de un sistema infectado, captura una captura de pantalla de un sistema infectado y envía la imagen resultante a un capacitán de billetera del servidor C2. KeyStrokes y recopilar la recopilación de información de contenido de portapapeles recolecta y envía información sobre sistemas y entornos infectados a la persistencia del atacante. Esto crea un script PowerShell, que se inicia automáticamente en reiniciar, e incorpora la misma lógica utilizada para obtener módulos con la misma lógica utilizada para establecer el proceso de encuesta C2.

«La implementación del módulo de información de información utiliza la lista de palabras integrada en el Steeler para enumerar las contraseñas y frases de semillas que se pueden usar para acceder a la billetera de criptomonedas.

«La modularidad de esta implementación de malware proporciona flexibilidad y permite una implementación rápida de actualizaciones o nuevas características según sea necesario».

Esta divulgación se produce cuando Google dice que aprovecha los sistemas de inteligencia artificial (IA) alimentada por un modelo de lenguaje grande (LLM) para combatir el tráfico inválido (IVT) e identifica las ubicaciones de anuncios que producen un comportamiento inválido con mayor precisión.

«Nuestras nuevas aplicaciones proporcionan una protección más rápida y sólida al analizar aplicaciones y contenido web, colocación de anuncios e interacción del usuario», dijo Google. «Por ejemplo, hemos mejorado significativamente nuestras capacidades de revisión de contenido, lo que lleva a una reducción del 40% en IVT debido a servicios publicitarios engañosos o destructivos».

Source link