Un equipo de académicos ha ideado un nuevo ataque que se puede utilizar para degradar las conexiones 5G a bajas generaciones sin depender de las estaciones base deshonestas (GNB).

Según el Grupo de Investigación de Activos (Sistema Automático) en el Instituto de Diseño de Tecnología de Singapur (SUTD), el ataque se basa en un nuevo kit de herramientas de software de código abierto llamado SNI5GECT (abreviatura de «Sniffing 5G injec»).

Según Shijie Luo, Matheus Garbelini, Sudipta Chattopadhyay y Jianying Zhou, el marco se puede usar para llevar a cabo ataques como bloqueos de módem UE, redes de generaciones anteriores, huellas dactilares, omisión de autenticación y más.

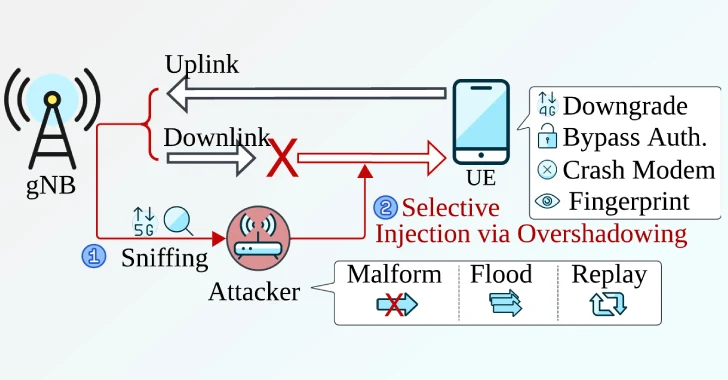

«En contraste con el uso de estaciones base deshonestas que limitan la practicidad de muchos ataques 5G, Sni5gect actúa como un tercero en comunicaciones, olfateando silenciosamente mensajes y rastrea el estado del protocolo al decodificar mensajes de olfato durante el procedimiento de archivo adjunto de UE», dijeron los investigadores. «La información del estado se usa para inyectar cargas útiles de ataque dirigido en comunicaciones de enlace descendente».

Los hallazgos se basaron en investigaciones anteriores a partir de activos a fines de 2023, y encontraron 14 defectos en las implementaciones de firmware de módems de red móviles 5G de MediaTek y Qualcomm. Esto congelará las conexiones con reinicios manuales o reducirá la conectividad a 4G para lanzar un ataque, colectivamente llamado 5Ghoul.

El ataque SNI5GECT está diseñado para olfatear mensajes pasivamente durante el proceso de conexión inicial, decodificando el contenido del mensaje en tiempo real y aprovechando el contenido de mensaje decodificado para inyectar cargas útiles de ataque de destino.

Específicamente, el ataque está diseñado para utilizar una fase antes del procedimiento de autenticación, momento en el que los mensajes intercambiados entre GNB y UE no están encriptados. Como resultado, el modelo de amenaza no requiere conocimiento de las credenciales de UE para insertar tráfico o mensajes de enlace ascendente.

«Hasta donde sabemos, SNI5GECT es el primer marco para mejorar las capacidades de inyección olfativa de aire y con estado para los investigadores sin la necesidad de GNB fraudulento», dijeron los investigadores.

«Por ejemplo, un atacante puede explotar una ventana de comunicación de UE corta en el rango del proceso RACH hasta que se establezca el contexto de seguridad del NAS. Tal atacante escuchará activamente los mensajes de RAR de GNB.

Esto hace que los actores de amenaza bloqueen los módems en los dispositivos de la víctima, lo que lleva a los dispositivos dirigidos a las huellas digitales e incluso degrade las conexiones a 4G.

En las pruebas de cinco teléfonos inteligentes, incluidos OnePlus Nord CE 2, Samsung Galaxy S22, Google Pixel 7 y Huawei P40 Pro, este estudio logró una precisión del 80% para el olfato de enlace ascendente y el olfato de enlace descendente, e inyectó mensajes con una tasa de éxito de 70-90% (65 pies).

La Asociación de Comunicaciones Móvil (GSMA), una asociación sin fines de lucro que representa a los operadores de redes móviles en todo el mundo y desarrolla nuevas tecnologías, ha reconocido los ataques de baja etapa, de baja en escena y asignó el identificador CVD-2024-0096.

«SNI5GECT es una herramienta fundamental para la investigación de seguridad 5G, no solo permite el uso de 5G en 5G, sino que también permite investigaciones futuras sobre mejoras de seguridad, como la detección y mitigación de la intrusión 5G a nivel de paquetes, y la seguridad de la capa física de 5G», concluyó.

Source link