Se revela una solución de identidad de identidad y gestión de acceso de identidad (IAM) en la que, bajo ciertas circunstancias, los secretos del cliente pueden estar expuestos para aplicaciones sensibles de OpenID Connect (OIDC), si se explotan sin problemas.

A la vulnerabilidad rastreada como CVE-2025-59363 se le ha asignado un puntaje CVSS de 7.7 de 10.0. Se dice que este es el caso de transferencias de recursos falsos entre las esferas (CWE-669), donde los programas cruzan perímetros de seguridad y obtienen acceso no autorizado a datos o funciones confidenciales.

CVE-2025-59363 «Los atacantes con credenciales de API válidas les permiten enumerar y recuperar secretos del cliente para todas las aplicaciones OIDC dentro del inquilino OneLogin de una organización».

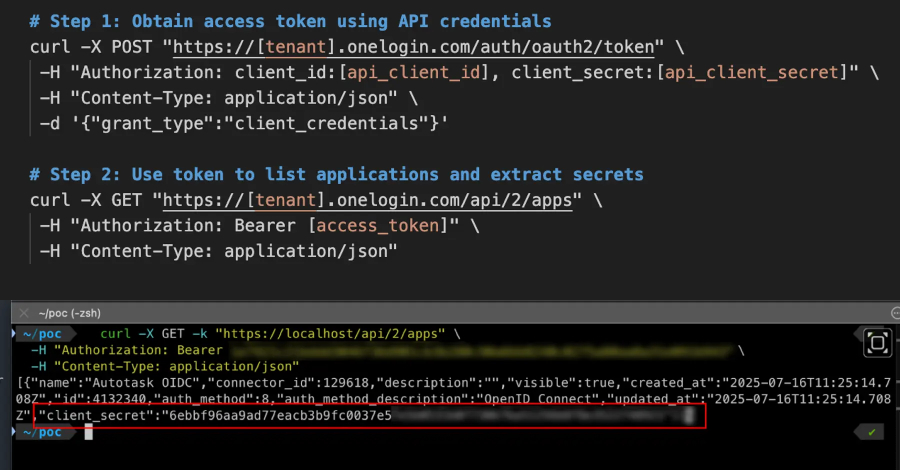

Identity Security dijo que el problema proviene del hecho de que el valor Client_Secret en la respuesta API contiene metadatos relacionados con la aplicación en la cuenta OneLogin, y el punto final que enumera la aplicación (/API/2/APP) está configurado para devolver más datos de los esperados.

Aquí están los pasos para sacar un ataque:

Los atacantes autentican los tokens de acceso de solicitud utilizando credenciales de API de Onelogin válidas (ID de cliente y secreto)/API/2/App Endpoints para enumerar todas las aplicaciones

La explotación exitosa de los fallas permitirá a un atacante con credenciales de API de OneLogin válidas para recuperar los secretos del cliente para todas las aplicaciones OIDC configuradas dentro del inquilino de OneLogin. Armados con este acceso, los actores de amenaza pudieron aprovechar los secretos expuestos para hacerse pasar por usuarios y acceder a otras aplicaciones, brindando oportunidades para el movimiento lateral.

OneLogin Control de acceso basado en roles (RBAC) otorga acceso al punto final que extiende la clave API. Esto significa que puede acceder a puntos finales confidenciales a través de la plataforma utilizando credenciales comprometidas. Además, el interés compuesto es la falta de direcciones IP que permiten las direcciones IP, lo que permite a los atacantes explotar los defectos de cualquier parte del mundo, dice Clutch.

Tras la divulgación responsable el 18 de julio de 2025, la vulnerabilidad se abordó en OneLogin 2025.3.0. No hay evidencia de que este problema haya sido mal utilizado en la naturaleza.

«Los proveedores de identidad actúan como la columna vertebral de la arquitectura de seguridad empresarial», dijo Clutch Security. «Las vulnerabilidades en estos sistemas pueden tener un efecto en cascada en la pila de tecnología, lo que hace que la estricta seguridad de la API sea esencial».

Source link