Los investigadores de ciberseguridad han descubierto dos campañas de spyware de Android llamadas Prospy and Tospy, que están haciendo son las aplicaciones como Signal y Totok para atacar a los usuarios en los Emiratos Árabes Unidos (EAU).

La compañía de ciberseguridad eslovacia, ESET, dijo que las aplicaciones maliciosas se distribuirán a través de sitios web falsos e ingeniería social, asegurando que los usuarios desprevenidos las descarguen. Una vez instaladas, ambas cepas de malware del spyware establecen un acceso permanente al dispositivo Android comprometido y eliminar los datos.

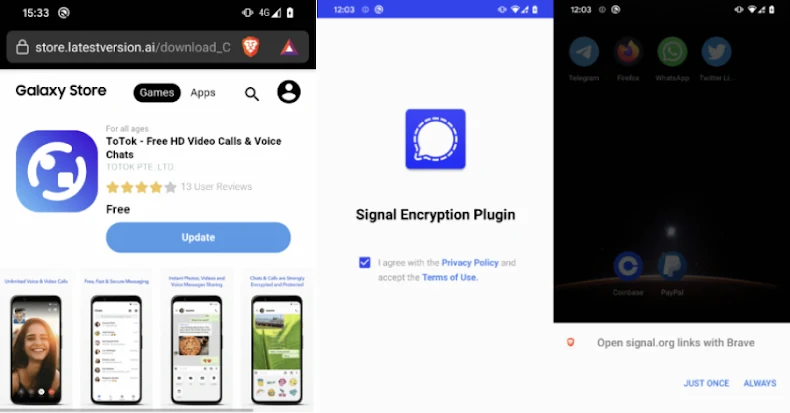

«Ninguna de las aplicaciones, incluido Spyware, estaba disponible en la App Store oficial. Ambas requieren una instalación manual de sitios web de terceros posan como servicios legítimos», dijo Lukáštefanko, investigador de ESET. En particular, uno de los sitios web que distribuye la familia de malware Tospy imitó la tienda Samsung Galaxy y llevó a los usuarios a descargar e instalar manualmente la versión maliciosa de la aplicación Totok. «

Se cree que la campaña Prospy, descubierta en junio de 2025, estaba en curso desde 2024, y afirma usar sitios web engañosos pose como señales y actualización a sus respectivas aplicaciones: el complemento de cifrado de señal y Tokok Pro.

No es una coincidencia que TOTOK se use como señuelo, ya que se eliminó de Google Play y Apple App Store en diciembre de 2019, ya que la aplicación se eliminó de Google Play y Apple App Store, debido a las preocupaciones de que actuó como una herramienta de espía para el gobierno de los EAU y las conversaciones de los usuarios cosechadas, ubicaciones y otros datos.

Desde entonces, los desarrolladores de Totok han seguido insistiendo en que la eliminación fue «un ataque a nuestra empresa por personas que tienen posiciones dominantes en este mercado» y que la aplicación no espía a los usuarios.

La aplicación Rogue Prospy está diseñada para solicitar permisos para acceder a contactos, mensajes SMS y archivos almacenados en su dispositivo. También puede eliminar la información del dispositivo.

Eset dijo que marcó a otra familia Spyware Android que se distribuyó activamente en los usuarios salvajes y específicos en la misma región, al igual que se detectó Prospy. La campaña de Tospy en curso, lanzada el 30 de junio de 2022, está aprovechando los sitios falsos al hacerse pasar por la aplicación Totok para entregar malware.

La campaña centrada en la región se centra en robar archivos de datos confidenciales, medios de comunicación, contactos y copias de seguridad de chat, y la aplicación Totok Pro se propaga al clúster Prospy, redirigiendo a los usuarios a la página de descarga oficial del navegador web cuando se aprovecha, e instruye que descarguen la aplicación real.

«Esta redirección está diseñada para reforzar la ilusión de legitimidad», dijo Eset. «El lanzamiento futuro de la aplicación Maliciosa Totok Pro abrirá la aplicación Real Totok y enmascarará efectivamente la presencia de Spyware. Sin embargo, los usuarios verán que dos aplicaciones están instaladas en sus dispositivos (TOTOK y TOTOK PRO).

De manera similar, el complemento de cifrado de señal incluye un botón «Habilitar» que accedirá al sitio de Org de señal (.) Y engañará a los usuarios para descargar aplicaciones de mensajería legítimamente cifradas. Sin embargo, a diferencia de Totok Pro, el ícono de la aplicación Rogue Signal se cambiará haciéndose pasar por un servicio de Google Play cuando la víctima otorga todos los permisos necesarios.

Independientemente de la aplicación instalada, Spyware integrado dentro de ella elimina los datos en secreto antes de que un usuario haga clic o lo habilite. Esto incluye información del dispositivo, mensajes SMS, listas de contactos, archivos y una lista de aplicaciones instaladas.

«Al igual que Prospy, Tospy tiene un procedimiento diseñado para engañar a las víctimas aún más, diseñadas para creer que el malware que acaban de instalar es una aplicación legítima», dijo Sitfunko. «Después de que un usuario inicia una aplicación Maliciosa Totok, hay dos escenarios: la aplicación oficial TOTOK está instalada en el dispositivo o no».

«Si la aplicación oficial TOTOK no está instalada en su dispositivo, Tospy intentará redirigir a los usuarios al Huawei AppGallery a través de una aplicación Huawei ya instalada o el navegador predeterminado.

Si la aplicación ya está instalada en su dispositivo, mostrará una pantalla falsa que le da la impresión de que está verificando las actualizaciones de la aplicación antes de iniciar la aplicación oficial TOTOK sin problemas. Sin embargo, en segundo plano, recopila archivos que coinciden con los contactos de los usuarios, las extensiones específicas y la información del dispositivo y las copias de seguridad de datos de Tots (*.ttkmbackup).

Para lograr la persistencia, ambas familias de spyware ejecutan un servicio en primer plano que muestra notificaciones persistentes y usan el AlarmManager de Android para reiniciar repetidamente el servicio de primer plano si lo cita, y lanzar automáticamente el servicio de fondo requerido requeriendo el dispositivo.

Eset dijo que las campañas se están rastreando de manera diferente debido a las diferencias en los métodos de entrega e infraestructura, a pesar de algunos puntos en común en el malware que se está implementando. Actualmente se desconoce quién está detrás de la actividad.

«Los usuarios deben permanecer atentos al descargar aplicaciones de fuentes no oficiales, permitir instalaciones de Orígenes desconocidos e instalar aplicaciones y complementos fuera de la App Store oficial, especialmente al instalar cualquier cosa que afirman mejorar los servicios confiables», agregó la compañía.

Source link