Correr SOC a menudo parece que es propiedad de alertas. Todas las mañanas, el tablero se ilumina en miles de señales. Algunos urgentes, muchos son irrelevantes. El trabajo es encontrar amenazas reales lo suficientemente rápido como para apilar casos, evitar que los analistas se quemen y mantengan la confianza de los clientes o el liderazgo.

Pero los desafíos más difíciles no son alertas que pueden rechazarse rápidamente, sino aquellos ocultos frente a usted. Estas amenazas difíciles arrastran las investigaciones, crean escaladas innecesarias y drenan en silencio los recursos con el tiempo.

¿Por qué la brecha de detección está abierta?

La desaceleración de los SOC no es solo una avalancha de alertas, sino una forma en que las investigaciones se dividen en herramientas desconectadas. Una plataforma, Intel explota en otra plataforma, enriquecida por un tercero. Todos los interruptores pierden el tiempo. Más de cientos de casos, estos minutos se convierten en investigaciones estancadas, escaladas innecesarias y amenazas que los dejarán más de lo que deberían.

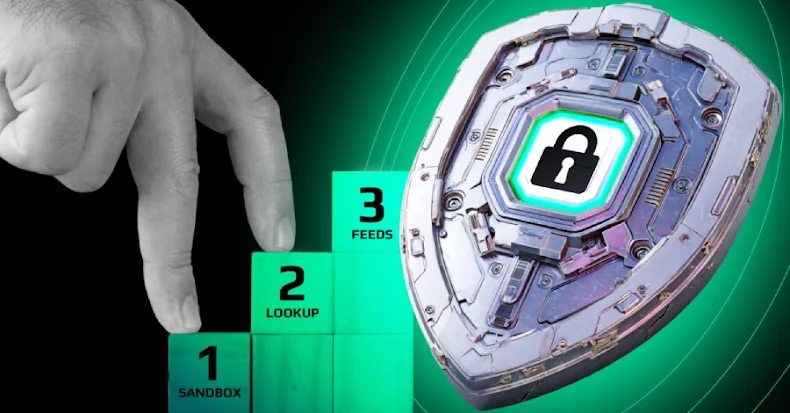

Planes de acción que proporcionan una eficiencia de 3X SOC para la detección de amenazas

El equipo de SOC considerando las brechas de detección cercana ha encontrado un enfoque. Esta es la construcción de la detección como un flujo de trabajo continuo donde cada paso mejora el siguiente paso. En lugar de detener las herramientas desconectadas, los analistas mueven el proceso de flujo, desde filtrar alertas a indicadores explosivos de archivos sospechosos.

Un estudio reciente.

El 94% de los usuarios que informaron la encuesta en una encuesta más rápida, dijo que el triaje fue guardado por MTTR para cada caso, más rápido y más rápido.

Planes de acción de tres etapas que afectan cuando se usan.

Planes de acción de tres etapas que afectan cuando se usan.

Detrás de estos números hay más que la velocidad. Usando este flujo de trabajo, los SOC han reducido la sobrecarga de alerta, ganaron una visibilidad más clara de ataques complejos y crearon confianza en el cumplimiento y los informes. Y, como los analistas aprendieron haciendo cosas en lugar de confiar únicamente en informes estáticos, los equipos crecieron su experiencia más rápido.

Entonces, ¿cómo son posibles estos números? La respuesta radica en tres pasos prácticos que el equipo de SOC ya está tomando.

Veamos cómo funciona este plan y cómo se puede implementar en su flujo de trabajo.

Paso 1: Expanda temprano su cobertura de amenazas

Cuanto antes el SOC pueda detectar un incidente, más rápido podrá responder. Amenazing Intelligence Feed proporciona a los analistas de IOC frescos y prácticos extraídos de las últimas campañas de malware. IP, dominio y hash vistos en ataques reales. En lugar de perseguir a ciegas alertas, los equipos comienzan con datos que reflejan lo que está sucediendo en una situación de amenaza en este momento.

Ti se alimenta como el primer paso en la detección de amenazas

Ti se alimenta como el primer paso en la detección de amenazas

Esta cobertura temprana le da a SOCS tres beneficios importantes: adquieren incidentes más rápido, se alinean con las amenazas actuales y reducen el ruido que combina el Nivel 1.

No ralentice su equipo para detectar brechas. Comience con el proceso de tres niveles de hoy y le dé a su SOC la claridad y la velocidad que necesita.

Prueba cualquiera.

La mejor parte es que los alimentos de inteligencia de amenazas están disponibles en múltiples formatos con opciones de integración simples, lo que le permite conectarse directamente a su configuración existente de SIEM, ChIP o SOAR sin interrumpir su flujo de trabajo.

Al excluir las señales que no están relacionadas con los duplicados al inicio, la amenaza libera recursos y garantiza que los analistas se centren en las alertas que son realmente importantes.

Paso 2: racionalizar el triaje y la respuesta utilizando el sandbox interactivo

Una vez que se filtran las alertas, el próximo desafío es probar qué queda. Una caja de arena interactiva es la base probada para SOC. En lugar de esperar un informe estático, los analistas pueden explotar archivos y URL sospechosos en tiempo real, y ver las acciones se desarrollan en etapas.

Este enfoque expone lo que la mayoría de las defensas automatizadas pierden. La carga útil que necesita hacer clic es una táctica evasiva diseñada para engañar a las descargas graduales que se vuelven activas y aparecen con el tiempo, así como la detección pasiva.

Any.

Any.

El resultado es una respuesta más rápida y clara:

Ataques de evasión expuestos antes de que puedan escalar informes de amenazas procesables generados para tareas de rutina de respuesta rápida minimizadas por la investigación automatizada

En realidad, SOC logra un tiempo de detección medio de 15 segundos, cambiando lo que alguna vez fue un hallazgo rápido y decisivo que fue largo e incierto.

Al combinar la visibilidad y la automatización en tiempo real, Sandbox ofrece a los expertos en todos los niveles la confianza para actuar rápidamente, liberando al personal superior de pasar tiempo en el triaje diario.

Paso 3: Fortalecer su defensa agresiva con la búsqueda de inteligencia de amenazas

Incluso con resultados completos de Sandbox, siempre queda una pregunta. ¿Se ha visto esta amenaza antes? Saber si los COI son parte de una nueva campaña o una campaña que ya está circulando en toda la industria puede cambiar completamente la forma en que responde los SOC.

Entonces, el tercer paso es implementar una búsqueda de inteligencia de amenazas. Al aprovechar los datos de ataque en vivo proporcionados por más de 15,000 SOC en todo el mundo, los analistas enriquecen instantáneamente sus hallazgos y vinculan alertas aisladas a un patrón más amplio.

TI Buscar ataques y análisis de sandbox relacionado

TI Buscar ataques y análisis de sandbox relacionado

Las ventajas son claras:

La amenaza oculta revelada a través de la caza agresiva es la claridad del incidente más grande con un rico contexto histórico.

Al acceder a 24 veces más IOC que las fuentes aisladas típicas, los expertos en seguridad pueden verificar que los boletos se cierren cada vez más rápido, y predecirán lo que vendrá después.

Este paso final asegura que todas las investigaciones terminen con evidencia más fuerte. Comprender no solo una instantánea de un caso, sino cómo se ajusta a una situación de amenaza más grande.

Construir SOC más potentes con un flujo de trabajo de detección unificado

Las brechas de detección de cierre son posibles mediante la creación de flujos de trabajo donde cada etapa mejora la siguiente etapa. El filtrado temprano de los alimentos de amenazas, la visibilidad en tiempo real de los sandboxes y el contexto global de las búsquedas, los SOC se mueven a un proceso continuo que ofrece resultados medibles de la detección fragmentada: triaje más rápido, escalada reducida y hasta tres veces más eficiencia que la detección de amenazas.

Las organizaciones de todo el mundo ya están viendo beneficios:

El 74% de las empresas Fortune 100 usan cualquiera.

Aumentar las tasas de detección, reducir el tiempo de investigación y mejorar la eficiencia de SOC.

Conéctese con cualquiera de los expertos y explore cómo funciona este enfoque para su equipo.

Source link