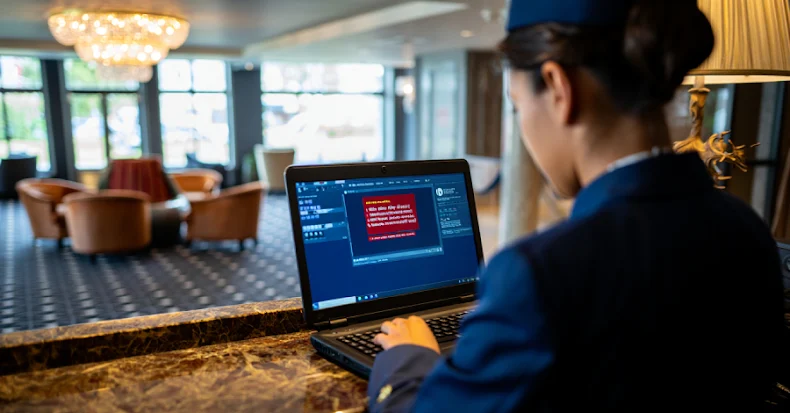

Los investigadores de ciberseguridad han llamado la atención sobre una campaña de phishing a gran escala dirigida a la industria hotelera que atrae a los gerentes de hoteles a páginas estilo ClickFix y recopila credenciales mediante la implementación de malware como PureRAT.

«El modus operandi del atacante incluía el uso de cuentas de correo electrónico comprometidas para enviar mensajes maliciosos a múltiples propiedades hoteleras», dijo Sequoia. «Esta campaña utiliza correos electrónicos de phishing que se hacen pasar por Booking.com para redirigir a las víctimas a sitios web maliciosos y emplea tácticas de ingeniería social de ClickFix para implementar PureRAT».

El objetivo final de esta campaña es robar credenciales de sistemas comprometidos, otorgando a actores de amenazas acceso no autorizado a plataformas de reservas como Booking.com y Expedia, y luego venderlas en foros de cibercrimen o utilizarlas para cometer fraude enviando correos electrónicos fraudulentos a clientes de hoteles.

Esta actividad ha estado activa desde al menos abril de 2025 y se considera activa a principios de octubre de 2025. Esta es una de varias campañas en las que se han observado ataques dirigidos, incluida una serie de ataques documentados por Microsoft a principios de marzo de este año.

En la última ola analizada por la firma francesa de ciberseguridad, los mensajes de correo electrónico se envían desde cuentas de correo electrónico comprometidas, dirigidos a múltiples hoteles en varios países, engañando a los destinatarios para que hagan clic en un enlace falso y activando una cadena de redireccionamiento a una página ClickFix disfrazada de un desafío reCAPTCHA para «asegurar su conexión».

«Cuando se accede, la URL redirige al usuario a una página web que aloja JavaScript con una función asincrónica que, después de un breve retraso, verifica si la página se ha representado dentro de un iframe», explicó Sekoia. «El propósito es redirigir al usuario a la misma URL a través de HTTP».

Esto permite a la víctima copiar y ejecutar comandos maliciosos de PowerShell que recopilan información del sistema y descargan un archivo ZIP. Este comando incluye los archivos binarios que, en última instancia, configuran la persistencia y cargan PureRAT (también conocido como zgRAT) mediante la descarga de DLL.

Este malware modular admite una amplia gama de funciones, que incluyen acceso remoto, control de mouse y teclado, captura de cámara web y micrófono, registro de teclas, carga/descarga de archivos, proxy de tráfico, exfiltración de datos y ejecución remota de comandos y binarios. También está protegido por .NET Reactor para complicar la ingeniería inversa, y la persistencia también se establece en el host mediante la creación de una clave de registro Ejecutar.

Además, se ha descubierto que la campaña comunica detalles legítimos de la reserva a los clientes del hotel a través de WhatsApp y correo electrónico, al mismo tiempo que les indica que hagan clic en un enlace y verifiquen los datos de su tarjeta bancaria como parte del proceso de confirmación para evitar la cancelación de su reserva.

Los usuarios desprevenidos que hacen clic en el enlace son dirigidos a una página de destino falsa que imita a Booking.com o Expedia, pero que en realidad está diseñada para robar información de la tarjeta.

A los atacantes detrás de este esquema se les atribuye haber obtenido información sobre los administradores de propiedades de Booking.com de foros criminales como LolzTeam y, en algunos casos, ofrecer pagos basados en un porcentaje de las ganancias. Los detalles recuperados se utilizan para ingeniería social e infectar el sistema con ladrones de información o troyanos de acceso remoto (RAT). Esta tarea se delega selectivamente a los intermediarios, expertos dedicados a cargo de la distribución de malware.

«Las cuentas de extranet de Booking.com desempeñan un papel clave en las actividades fraudulentas dirigidas al sector hotelero», afirmó Sequoia. «Como resultado, los datos recopilados de estas cuentas se han convertido en un producto lucrativo y regularmente se ofrecen a la venta en mercados ilícitos».

«Los atacantes intercambian estas cuentas como cookies de autenticación o pares de inicio de sesión/contraseña extraídos de los registros del ladrón de información, ya que estos datos recopilados generalmente se originan en ataques de malware en los sistemas de los administradores de hoteles».

La compañía dijo que observó un robot de Telegram comprando registros de Booking.com, así como un actor de amenazas llamado «moderator_booking» que promocionaba el servicio de compra de registros de Booking.com para recuperar registros relacionados con Booking.com, Expedia, Airbnb y Agoda. Afirma que los registros se verificarán manualmente dentro de 24 a 48 horas.

Por lo general, esto se hace utilizando herramientas de verificación de registros, que están disponibles en foros sobre delitos cibernéticos por tan solo 40 dólares. Esta herramienta autentica las cuentas comprometidas a través de un proxy y verifica que las credenciales recopiladas sigan siendo válidas.

«La proliferación de servicios de cibercrimen que respaldan cada etapa de la cadena de ataque de Booking.com refleja la especialización de este modelo de fraude», afirmó Sequoia. «Al adoptar un modelo ‘como servicio’, los ciberdelincuentes reducen las barreras de entrada y maximizan las ganancias».

El desarrollo se produce cuando Push Security detalla actualizaciones de sus tácticas de ingeniería social ClickFix. Se vuelve más persuasivo para los usuarios al incorporar un video incrustado, un temporizador de cuenta regresiva y un contador para «usuarios autenticados en la última hora», y también incluye instrucciones para aumentar la percepción de confiabilidad y atraer a los usuarios a completar la verificación sin pensar demasiado.

Otra actualización notable es que la página puede ajustarse para mostrar instrucciones que coincidan con el sistema operativo de la víctima. Dependiendo del dispositivo desde el que estés visitando, se te pedirá que abras un cuadro de diálogo Ejecutar de Windows o la aplicación Terminal de macOS. Las páginas también son cada vez más capaces de copiar automáticamente código malicioso al portapapeles de un usuario, una técnica conocida como secuestro del portapapeles.

«Las páginas ClickFix se están volviendo cada vez más sofisticadas, lo que aumenta la probabilidad de que las víctimas caigan en la ingeniería social», dijo Push Security. «Las cargas útiles de ClickFix se están volviendo más diversas y están encontrando nuevas formas de eludir los controles de seguridad».

Source link