Según una nueva investigación de Huntress, el malware conocido como GootLoader ha resurgido después de un breve aumento en la actividad a principios de marzo de este año.

La firma de ciberseguridad anunció que ha observado tres infecciones de GootLoader desde el 27 de octubre de 2025, dos de las cuales resultaron en una intrusión manual del teclado y un compromiso del controlador de dominio que ocurrió dentro de las 17 horas posteriores a la infección inicial.

«GootLoader está de regreso, aprovechando fuentes WOFF2 personalizadas con sustitución de glifos para ofuscar nombres de archivos», dijo la investigadora de seguridad Anna Pham, y agregó que el malware «explota los puntos finales de comentarios de WordPress para entregar cargas útiles ZIP cifradas con XOR con claves únicas para cada archivo».

GootLoader, que pertenece al actor de amenazas identificado como Hive0127 (también conocido como UNC2565), es un cargador de malware basado en JavaScript que a menudo se distribuye mediante tácticas de envenenamiento de optimización de motores de búsqueda (SEO) que entregan cargas útiles adicionales, como ransomware.

En un informe publicado en septiembre pasado, Microsoft reveló que un actor de amenazas llamado Vanilla Tempest fue transferido de una infección de GootLoader por Storm-0494 y usó ese acceso para abrir una puerta trasera llamada Supper (también conocida como SocksShell o ZAPCAT) y AnyDesk para acceso remoto. Estas cadenas de ataques llevaron a la implementación del ransomware INC.

Vale la pena señalar que Supper también se agrupa con Interlock RAT (también conocido como NodeSnake), otro malware relacionado principalmente con el ransomware Interlock. «Aunque no hay evidencia directa de que Interlock haya utilizado Supper, Interlock y Vice Society han tenido vínculos con Ricida en diferentes momentos, lo que sugiere una posible superposición en el ecosistema cibercriminal más amplio», señaló Foresekout el mes pasado.

Y a principios de este año, se descubrió que los atacantes detrás de GootLoader usaban Google Ads para atacar a las víctimas que buscaban plantillas legales, como contratos en el motor de búsqueda, redirigiéndolas a sitios de WordPress comprometidos que albergaban archivos ZIP con malware.

La última secuencia de ataque documentada por Huntress muestra que las búsquedas en Bing de términos como «missouri coverutilityeasement roadway» se utilizan para engañar a usuarios desprevenidos para que entreguen archivos ZIP. Es de destacar aquí el uso de fuentes web personalizadas para ofuscar los nombres de archivos que se muestran en el navegador con el fin de vencer las técnicas de análisis estático.

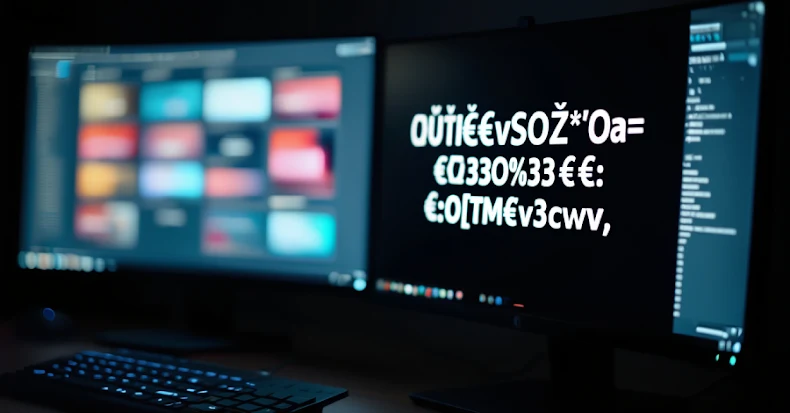

«Entonces, cuando un usuario intenta copiar un nombre de archivo o inspeccionar el código fuente, termina viendo caracteres extraños como ‛›μI€vSO₽*’Oaμ==€‚33O%33‚€×:O(TM€v3cwv,)», explicó Pham.

«Sin embargo, cuando se muestran en el navegador de una víctima, estos mismos caracteres se transforman mágicamente en texto perfectamente legible como Florida_HOA_Committee_Meeting_Guide.pdf. Esto se logra a través de un archivo de fuente WOFF2 personalizado que Gootloader incrusta directamente en el código JavaScript de la página usando la codificación Z85. La codificación Z85 comprime 32 KB de fuentes en 40 K de Base85. Es una variante de

También hemos visto nuevas técnicas que modifican los archivos ZIP para que se descompriman como archivos .TXT de apariencia inofensiva cuando se abren con herramientas como VirusTotal, la utilidad ZIP de Python y 7-Zip. En el Explorador de archivos de Windows, el archivo extrae la carga útil deseada, un archivo JavaScript válido.

«Esta simple técnica de evasión le da tiempo al atacante al ocultar la verdadera naturaleza de la carga útil del análisis automatizado», dijo sobre la evolución un investigador de seguridad que ha estado rastreando el malware durante años bajo el seudónimo «GootLoader».

La carga útil de JavaScript presente en el archivo está diseñada para implementar Supper, una puerta trasera capaz de control remoto y proxy SOCKS5. En al menos un caso, el atacante supuestamente utilizó la administración remota de Windows (WinRM) para moverse lateralmente a un controlador de dominio y crear un nuevo usuario con acceso de nivel de administrador.

«La puerta trasera Supper SOCKS5 utiliza una tediosa ofuscación para proteger una funcionalidad simple. La manipulación de API, la construcción de shellcode en tiempo de ejecución y el cifrado personalizado añaden dolores de cabeza al análisis, pero la funcionalidad principal, el proxy SOCKS y el acceso remoto al shell, sigue siendo intencionalmente básica», dijo Huntress.

«Este enfoque ‘suficientemente bueno’ demuestra que los atacantes no necesitan exploits de última generación cuando las herramientas básicas adecuadamente ofuscadas logran sus objetivos».

Source link