Fortinet ha advertido que existe un nuevo fallo de seguridad y está siendo explotado en FortiWeb.

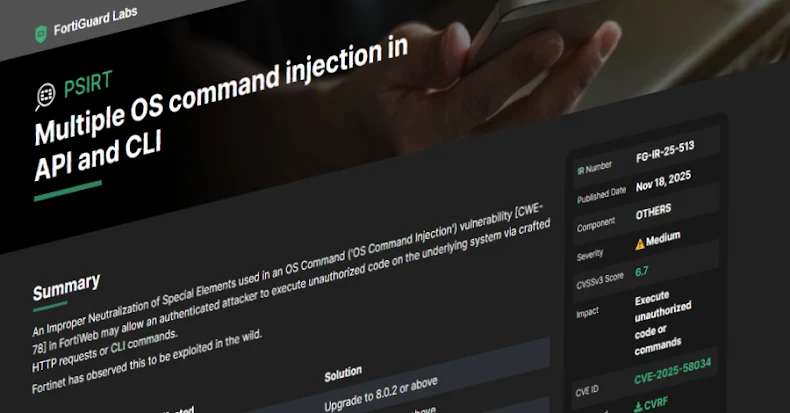

Esta vulnerabilidad de gravedad media, rastreada como CVE-2025-58034, tiene una puntuación CVSS de 6,7 de un máximo de 10,0.

«La desactivación inadecuada de un elemento especial utilizado en la vulnerabilidad OS Command (‘Inyección de comando OS’) de FortiWeb (CWE-78) podría permitir que un atacante autenticado ejecute código malicioso en el sistema subyacente a través de una solicitud HTTP diseñada o un comando CLI», dijo la compañía en un aviso el martes.

Esto significa que para un ataque exitoso, el atacante primero debe autenticarse a través de otros medios y encadenarlo con CVE-2025-58034 para ejecutar comandos arbitrarios del sistema operativo.

Este problema se ha resuelto en las siguientes versiones:

FortiWeb 8.0.0 a 8.0.1 (actualizar a 8.0.2 o posterior) FortiWeb 7.6.0 a 7.6.5 (actualizar a 7.6.6 o posterior) FortiWeb 7.4.0 a 7.4.10 (actualizar a 7.4.11 o posterior) FortiWeb 7.2.0 a 7.2.11 (actualizar a 7.2.12) FortiWeb 7.0.0 – 7.0.11 (actualizar a 7.0.12 o posterior)

La compañía elogió al investigador de Trend Micro, Jason McFaddin, por informar sobre la falla según su política de divulgación responsable.

Curiosamente, este desarrollo se produce pocos días después de que Fortinet confirmara que había parcheado silenciosamente otra vulnerabilidad crítica de FortiWeb en la versión 8.0.2 (CVE-2025-64446, puntuación CVSS: 9.1).

«Tan pronto como nos enteramos de este problema, comenzamos los esfuerzos de respuesta y remediación del PSIRT, que están en curso», dijo un portavoz de Fortinet a Hacker News. «Fortinet equilibra diligentemente nuestro compromiso con la seguridad del cliente con una cultura de transparencia responsable».

No está claro en este momento por qué Fortinet decidió corregir la falla sin publicar un aviso. Sin embargo, este movimiento coloca a los defensores en una posición desventajosa y les impide efectivamente responder adecuadamente.

«Cuando los proveedores de tecnología populares no logran comunicar nuevos problemas de seguridad, están emitiendo una invitación a los atacantes y al mismo tiempo eligen bloquear la misma información de los defensores», señaló VulnCheck la semana pasada.

Source link