Una campaña recientemente descubierta ha comprometido decenas de miles de enrutadores ASUS obsoletos o al final de su vida útil (EoL) en todo el mundo, principalmente en Taiwán, Estados Unidos y Rusia, y los ha conectado a grandes redes.

Esta actividad de secuestro de enrutador ha recibido el nombre en código «Operación WrtHug» por parte del equipo STRIKE de SecurityScorecard. El sudeste asiático y los países europeos son otras regiones donde se han registrado contagios.

El ataque puede implicar la explotación de seis fallas de seguridad conocidas en el enrutador ASUS WRT al final de su vida útil para obtener el control de dispositivos susceptibles. Se descubrió que todos los enrutadores infectados compartían sus propios certificados TLS autofirmados con fechas de vencimiento establecidas en 100 años a partir de abril de 2022.

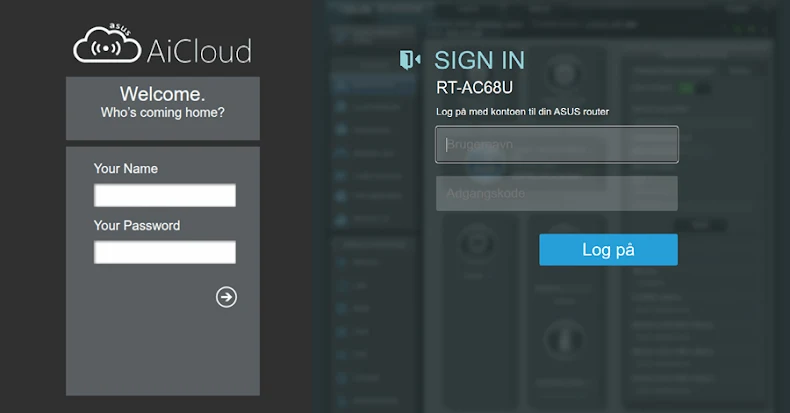

Según SecurityScorecard, el 99% de los servicios que presentan certificados son ASUS AiCloud, un servicio propietario diseñado para permitir el acceso al almacenamiento local a través de Internet.

«Esta campaña aprovecha un servicio patentado AiCloud con vulnerabilidades de n días para obtener altos privilegios en enrutadores ASUS WRT al final de su vida útil», dijo la compañía en un informe compartido con The Hacker News, agregando que si bien la campaña no es técnicamente una Caja de Retransmisión Operacional (ORB), tiene similitudes con otros ORB y redes de botnet relacionados con China.

Este ataque puede propagarse mediante la explotación de vulnerabilidades rastreadas como CVE-2023-41345, CVE-2023-41346, CVE-2023-41347, CVE-2023-41348, CVE-2024-12912 y CVE-2025-2492. Curiosamente, el exploit CVE-2023-39780 también está asociado con otra botnet de origen chino llamada AyySSHush (también conocida como ViciousTrap). Otros dos ORB que se han dirigido a los enrutadores en los últimos meses son LapDogs y PolarEdge.

De todos los dispositivos infectados, se marcaron siete direcciones IP con indicadores de compromiso relacionados tanto con WrtHug como con AyySSHush, lo que potencialmente indica que los dos grupos están relacionados. Dicho esto, no hay evidencia que respalde esta hipótesis más que vulnerabilidades compartidas.

A continuación se muestra una lista de modelos de enrutadores objetivo del ataque.

Enrutador inalámbrico ASUS 4G-AC55U Enrutador inalámbrico ASUS 4G-AC860U Enrutador inalámbrico ASUS DSL-AC68U Enrutador inalámbrico ASUS GT-AC5300 Enrutador inalámbrico ASUS GT-AX11000 Enrutador inalámbrico ASUS RT-AC1200HP Enrutador inalámbrico ASUS RT-AC1300GPLUS Enrutador inalámbrico ASUS RT-AC1300UHP

Actualmente no está claro quién está detrás de esta operación, pero su objetivo generalizado en Taiwán y su superposición con tácticas anteriores observadas en campañas ORB por parte de grupos de hackers chinos sugieren que puede ser obra de actores desconocidos vinculados a China.

«Esta investigación destaca una tendencia creciente de actores maliciosos que apuntan a enrutadores y otros dispositivos de red en campañas de infección masiva», dijo SecurityScorecard. «Estos están comúnmente (pero no exclusivamente) asociados con los actores del Nexo con China, que llevan a cabo campañas de manera cuidadosa y calculada para expandir y profundizar su influencia global».

«Al encadenar la inyección de comandos y la omisión de autenticación, los atacantes pudieron implementar una puerta trasera persistente a través de SSH, explotando la funcionalidad de enrutadores legítimos para garantizar que su presencia persista durante los reinicios y las actualizaciones de firmware».

Source link