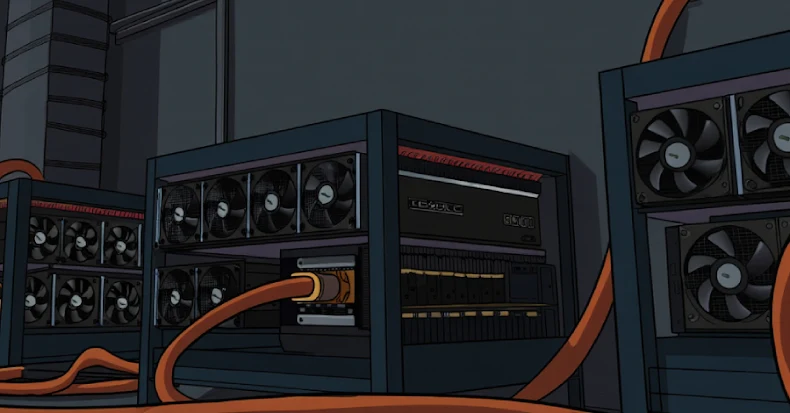

Oligo Security ha advertido que se está llevando a cabo un ataque que explota una falla de seguridad de dos años en el marco de inteligencia artificial (IA) de código abierto de Ray para convertir los clústeres infectados impulsados por las GPU de NVIDIA en botnets de minería de criptomonedas autorreplicantes.

La actividad, cuyo nombre en código es «ShadowRay 2.0», es una evolución de una ola anterior observada desde septiembre de 2023 hasta marzo de 2024. El núcleo de este ataque es explotar un error crítico de autenticación faltante (CVE-2023-48022, puntuación CVSS: 9,8) para tomar el control de instancias susceptibles, hacerse cargo de su potencia informática y realizar minería ilegal de criptomonedas utilizando XMRig.

La vulnerabilidad sigue sin parchearse debido a una «decisión de diseño de larga data» consistente con las mejores prácticas de desarrollo de Ray, que requieren que las operaciones se ejecuten en redes aisladas y dependan de código confiable.

Esta campaña implica el envío de trabajos maliciosos a la API de envío de trabajos de Ray no autenticada (‘/api/jobs/’) en paneles de control expuestos utilizando comandos que van desde reconocimiento simple hasta cargas útiles complejas de Bash y Python de varios pasos. Luego, un clúster de Ray comprometido se utiliza en un ataque de rociado y oración para distribuir cargas útiles a otros paneles de Ray, creando esencialmente un gusano que puede infectar de víctima a víctima.

Se descubrió que el ataque utilizaba GitLab y GitHub para distribuir el malware, creando repositorios con nombres como «ironern440-group» y «thisisforwork440-ops» para ocultar la carga maliciosa. Ya no se puede acceder a ambas cuentas. Sin embargo, los ciberdelincuentes han respondido a los esfuerzos de eliminación creando nuevas cuentas de GitHub, demostrando su tenacidad y capacidad para reanudar rápidamente las operaciones.

Luego, la carga útil aprovecha las capacidades de orquestación de la plataforma para girar lateralmente hacia nodos no conectados a Internet para propagar el malware, crear un shell inverso para el control remoto en la infraestructura controlada por el atacante y establecer persistencia ejecutando un trabajo cron cada 15 minutos para recuperar la última versión del malware de GitLab para reinfectar el host.

Los investigadores Avi Lumelsky y Gal Elbaz dijeron que los atacantes «convirtieron la funcionalidad de orquestación legítima de Ray en una herramienta para una operación global de criptojacking autopropagante, propagándose de forma autónoma a través de clústeres de Ray expuestos».

Es posible que esta campaña haya utilizado modelos de lenguaje a gran escala (LLM) para crear cargas útiles de GitLab. Esta calificación se basa en la «estructura, los comentarios y los patrones de manejo de errores» del malware.

La cadena de infección incluye una verificación explícita para ver si la víctima se encuentra en China y, de ser así, se le entrega una versión del malware específica de la región. También está diseñado para eliminar la competencia escaneando y finalizando los procesos en ejecución de otros mineros criptográficos. Esta es una táctica ampliamente empleada por los grupos de criptojacking para maximizar las ganancias mineras de sus anfitriones.

Otro aspecto notable de este ataque es que utiliza varias tácticas para pasar desapercibido, como disfrazar el proceso malicioso como un servicio de trabajo legítimo del kernel de Linux y limitar el uso de la CPU a aproximadamente el 60%. Se cree que esta campaña pudo haber estado activa desde septiembre de 2024.

Aunque Ray está diseñado para implementarse dentro de un «entorno de red controlado», nuestros hallazgos muestran que los usuarios están exponiendo los servidores de Ray a Internet, abriendo una lucrativa superficie de ataque para atacantes maliciosos y utilizando la herramienta de detección de vulnerabilidades de código abierto interact.sh para identificar qué direcciones IP del panel de Ray son explotables. Más de 230.500 servidores Ray son de acceso público.

Anyscale, que desarrolló originalmente Ray, lanzó la herramienta «Ray Open Ports Checker» para verificar la configuración adecuada de los clústeres y evitar la exposición accidental. Otras estrategias de mitigación incluyen la configuración de reglas de firewall para limitar el acceso no autorizado y agregar autenticación al puerto del panel de Ray (8265 de forma predeterminada).

«Los atacantes implementaron Sockstress, una herramienta de agotamiento del estado de TCP, para apuntar a sitios web de producción. Esto sugiere que los clústeres de Ray comprometidos están siendo utilizados como armas, posiblemente para ataques de denegación de servicio contra grupos mineros competidores u otra infraestructura», dijo Oligo.

«Esto transforma la operación de puro cryptojacking a una botnet multipropósito. La capacidad de lanzar ataques DDoS agrega otro vector de monetización. Los atacantes pueden alquilar capacidad DDoS o usarla para eliminar la competencia. El puerto de destino 3333 es comúnmente utilizado por los grupos de minería, lo que sugiere ataques contra infraestructura minera rival».

Source link