Se cree que el actor de amenazas conocido como Bloody Wolf está involucrado en una campaña de ciberataque dirigida a Kirguistán con el propósito de entregar NetSupport RAT desde al menos junio de 2025.

A partir de octubre de 2025, la operación se ha ampliado para incluir a Uzbekistán, dijeron los investigadores del Grupo IB Amirbek Kurbanov y Volen Kayo en un informe conjunto con Ukuk, una empresa estatal afiliada a la Fiscalía General de la República Kirguisa. Los ataques se dirigieron a los sectores financiero, gubernamental y de tecnología de la información (TI).

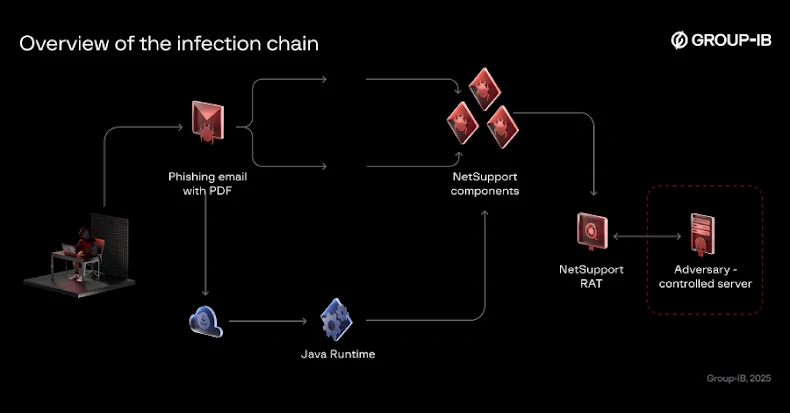

«Estos atacantes se hacen pasar por el Ministerio de Justicia (de Kirguistán) a través de documentos PDF y nombres de dominio que parecen oficiales. Estos documentos albergan archivos Java Archive (JAR) maliciosos diseñados para implementar NetSupport RAT», dijo la compañía con sede en Singapur.

«Una combinación de ingeniería social y herramientas de fácil acceso permitirá a Bloody Wolf seguir siendo eficaz manteniendo su perfil operativo bajo».

Bloody Wolf es el nombre asignado a un grupo de piratas informáticos de origen desconocido que llevaron a cabo ataques de phishing dirigidos a organizaciones en Kazajstán y Rusia utilizando herramientas como STRRAT y NetSupport. Se estima que este grupo ha estado activo desde al menos finales de 2023.

Apuntar a Kirguistán y Uzbekistán utilizando técnicas similares de acceso temprano indica la creciente actividad del actor de amenazas en Asia Central, principalmente elaborando correos electrónicos de phishing haciéndose pasar por ministerios gubernamentales confiables y distribuyendo enlaces y archivos adjuntos armados.

Esta cadena de ataque sigue más o menos el mismo enfoque en el sentido de que engaña al destinatario del mensaje para que haga clic en un enlace que descarga un archivo cargador Java Archive (JAR) malicioso junto con instrucciones de instalación del tiempo de ejecución de Java.

Aunque el correo electrónico afirma que se requiere instalación para ver la documentación, en realidad se utiliza para ejecutar el cargador. Una vez iniciado, el cargador recupera la carga útil de la siguiente etapa (es decir, NetSupport RAT) de la infraestructura bajo el control del atacante y establece la persistencia de tres maneras:

Cree una tarea programada Agregue un valor de registro de Windows Coloque un script por lotes en la carpeta «%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup»

La fase de la campaña en Uzbekistán se destaca por incorporar restricciones de geocercas. Esto redirige las solicitudes del extranjero al sitio web legítimo data.egov(.)uz. Se descubrió que las solicitudes procedentes de Uzbekistán activaban descargas de archivos JAR desde enlaces incrustados en archivos PDF adjuntos.

Según Group-IB, el cargador JAR observado en la campaña está construido en Java 8, que se lanzó en marzo de 2014. Se cree que los atacantes están utilizando generadores o plantillas JAR personalizados para generar estos artefactos. La carga útil de NetSupport RAT es una versión anterior de NetSupport Manager de octubre de 2013.

«Bloody Wolf ha demostrado que las herramientas de bajo costo disponibles comercialmente pueden equiparse con operaciones cibernéticas sofisticadas y dirigidas a regiones». «Al aprovechar la confianza en las agencias gubernamentales y utilizar cargadores simples basados en JAR, el grupo continúa manteniendo una posición sólida frente a las amenazas de Asia Central».

Source link