Fuente: Securónica

Fuente: Securónica

Investigadores de ciberseguridad han revelado detalles de una nueva campaña llamada PHALT#BLYX que aprovecha señuelos estilo ClickFix para mostrar falsas correcciones de errores de pantalla azul de la muerte (BSoD) en ataques dirigidos a empresas hoteleras europeas.

Según la firma de ciberseguridad Securonix, el objetivo final de la campaña de varias etapas es entregar un troyano de acceso remoto conocido como DCRat. Esta actividad fue detectada a finales de diciembre de 2025.

«Durante el acceso inicial, los atacantes utilizan el atractivo de una cancelación de reserva falsa de Booking.com para engañar a las víctimas para que ejecuten un comando PowerShell malicioso que silenciosamente busca y ejecuta código remoto», dijeron los investigadores Shikha Sangwan, Akshay Gaikwad y Aaron Beardslee.

La cadena de ataque comienza con un correo electrónico de phishing que se hace pasar por Booking.com e incluye un enlace a un sitio web falso (como «low-house(.)com»). Este mensaje alerta al destinatario de la cancelación inesperada de la reserva y le solicita que haga clic en un enlace para confirmar la cancelación.

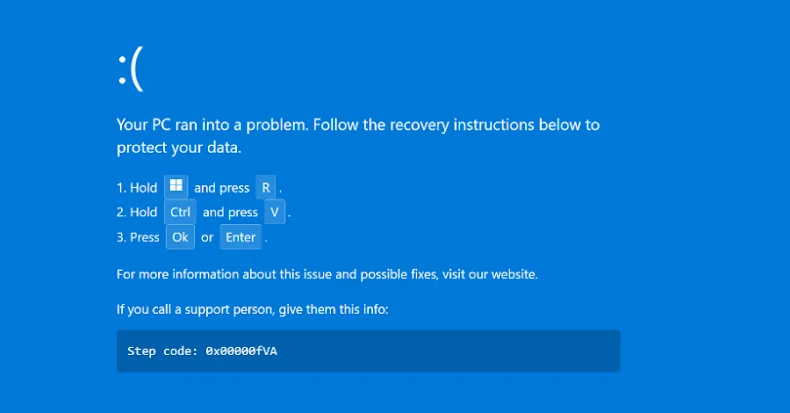

Las víctimas son redirigidas a un sitio web que se hace pasar por Booking.com y ofrece una página CAPTCHA falsa que las redirige a una página BSoD falsa con «instrucciones de recuperación» para abrir un cuadro de diálogo Ejecutar de Windows, pegar el comando y presionar Enter. En realidad, esto ejecuta el comando de PowerShell que finalmente implementa DCRat.

Específicamente, implica un proceso de varios pasos que comienza cuando el cuentagotas de PowerShell descarga el archivo de proyecto MSBuild («v.proj») desde «2fa-bns(.)com». Este archivo se ejecuta usando «MSBuild.exe» para ejecutar una carga útil integrada que es responsable de configurar las exclusiones de Microsoft Defender Antivirus para evitar la detección, establece la persistencia en el host en la carpeta de inicio e inicia el malware RAT después de descargarlo desde la misma ubicación que MSBuild. proyecto.

También puede desactivar completamente el programa de seguridad si se encuentra ejecutándose con privilegios de administrador. Sin privilegios elevados, el malware entra en un bucle que activa un mensaje de Control de cuentas de usuario (UAC) de Windows tres veces cada dos segundos, con la esperanza de que la víctima conceda los permisos necesarios por pura frustración.

Paralelamente, el código PowerShell abre una página administrativa legítima de Booking.com en el navegador predeterminado como mecanismo de distracción y toma medidas para dar a la víctima la impresión de que la acción es legítima.

DCRat, también conocido como Dark Crystal RAT, es un troyano .NET listo para usar que puede recopilar información confidencial y ampliar la funcionalidad a través de una arquitectura basada en complementos. Tiene la capacidad de conectarse a servidores externos, crear perfiles de sistemas infectados y escuchar comandos de los servidores, lo que permite a los atacantes registrar pulsaciones de teclas, ejecutar comandos arbitrarios y entregar cargas útiles adicionales, de forma muy parecida a un minero de criptomonedas.

Esta campaña es un ejemplo de cómo los atacantes pueden aprovechar las técnicas Living Off-The-Land (LotL), como explotar archivos binarios de sistemas confiables como ‘MSBuild.exe’, para llevar sus ataques a la siguiente etapa, establecer un punto de apoyo más profundo y mantener la persistencia dentro de los hosts comprometidos.

«Los correos electrónicos de phishing contienen específicamente detalles de tarifas de habitaciones en euros, lo que sugiere que esta campaña está dirigida activamente a organizaciones en Europa», dijo Securonics. «El uso del ruso dentro del archivo MSBuild ‘v.proj’ asocia esta actividad con actores de amenazas rusos que utilizan DCRat».

«El uso de archivos de proyecto MSBuild personalizados para la ejecución de proxy y la manipulación activa de las exclusiones de Windows Defender demuestra una profunda comprensión de los mecanismos modernos de protección de endpoints».

Source link