Se ha observado que un cargador de malware JavaScript (también conocido como JScript) llamado GootLoader utiliza archivos ZIP maliciosos diseñados para evadir los esfuerzos de detección al concatenar entre 500 y 1000 archivos.

«Los adversarios están creando archivos fraudulentos como técnica anti-análisis», dijo Aaron Walton, investigador de seguridad de Expel, en un informe compartido con Hacker News. «En resumen, si bien muchas herramientas de descompresión fallan constantemente al extraer archivos, una importante herramienta de descompresión parece funcionar de manera consistente y confiable: la herramienta predeterminada integrada en los sistemas Windows».

Esto evita que herramientas como WinRAR y 7-Zip procesen el archivo y que muchos flujos de trabajo automatizados analicen el contenido del archivo. Al mismo tiempo, se puede abrir con el descomprimido predeterminado de Windows, lo que permite a las víctimas de esquemas de ingeniería social extraer y ejecutar malware JavaScript.

GootLoader generalmente se distribuye a través de tácticas de envenenamiento de optimización de motores de búsqueda (SEO) y publicidad maliciosa, dirigiéndose a los usuarios que buscan plantillas legítimas y redireccionándolos a sitios de WordPress comprometidos que alojan archivos ZIP maliciosos. Al igual que otros cargadores, está diseñado para entregar cargas útiles secundarias, incluido ransomware. Este malware se ha detectado en estado salvaje desde al menos 2020.

A finales de octubre de 2025, resurgieron campañas de malware que propagaban malware con nuevas técnicas. Aprovecha una fuente WOFF2 personalizada con sustitución de glifos para ofuscar nombres de archivos y explota el punto final de comentarios de WordPress (‘/wp-comments-post.php’) para entregar una carga útil ZIP cuando un usuario hace clic en el botón ‘Descargar’ del sitio.

Los últimos hallazgos de Expel resaltan la continua evolución de los métodos de entrega, donde los atacantes emplean mecanismos de ofuscación más sofisticados para evadir la detección.

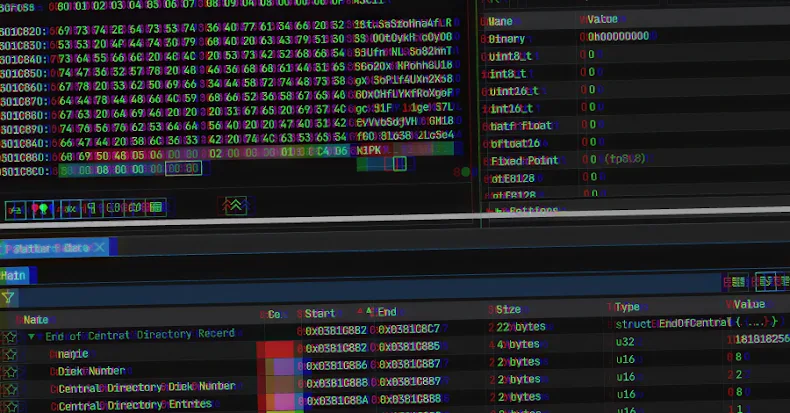

Concatena entre 500 y 1000 archivos para crear un archivo ZIP malicioso. Trunca el registro de fin del directorio central (EOCD) del archivo, faltando dos bytes críticos de la estructura esperada, lo que provoca errores de análisis. Aleatoriza los valores de campos no críticos, como el número de disco y el número de discos, lo que hace que las herramientas de descompresión esperen una serie de archivos ZIP donde no existe ninguno.

«Concatenar un número aleatorio de archivos y llenar ciertos campos con valores aleatorios es una técnica de evasión de defensa llamada ‘hashbusting'», explicó Walton.

«En realidad, cada usuario que descargue un archivo ZIP de la infraestructura de GootLoader recibirá un archivo ZIP único, por lo que buscar su hash en otros entornos es inútil. Los desarrolladores de GootLoader utilizan hashbusting para archivos ZIP y los archivos JScript que contienen».

La cadena de ataque esencialmente implica que un archivo ZIP se entregue como un BLOB codificado XOR. Este blob se decodifica y se agrega repetidamente en el lado del cliente (es decir, el navegador de la víctima) hasta que alcanza un tamaño determinado, evitando efectivamente los controles de seguridad diseñados para detectar envíos de archivos ZIP.

Tan pronto como la víctima hace doble clic en el archivo ZIP descargado, la función de descompresión predeterminada de Windows abre la carpeta ZIP que contiene la carga útil de JavaScript en el Explorador de archivos. El lanzamiento de un archivo JavaScript activa su ejecución a través de ‘wscript.exe’ desde una carpeta temporal, ya que el contenido del archivo no se extrae explícitamente.

Luego, el malware JavaScript crea un archivo de acceso directo de Windows (LNK) en la carpeta de inicio para establecer la persistencia y finalmente usa cscript para ejecutar un segundo archivo JavaScript y generar comandos de PowerShell para pasar a la siguiente etapa de la infección. Los ataques anteriores de GootLoader utilizaron scripts de PowerShell para recopilar información del sistema y recibir comandos de servidores remotos.

Para combatir la amenaza planteada por GootLoader, se alienta a las organizaciones a considerar bloquear ‘wscript.exe’ y ‘cscript.exe’ para que no ejecuten contenido descargado cuando no sea necesario, y considerar el uso de objetos de política de grupo (GPO) para garantizar que los archivos JavaScript se abran en el Bloc de notas de forma predeterminada en lugar de ejecutarse a través de ‘wscript.exe’.

Source link