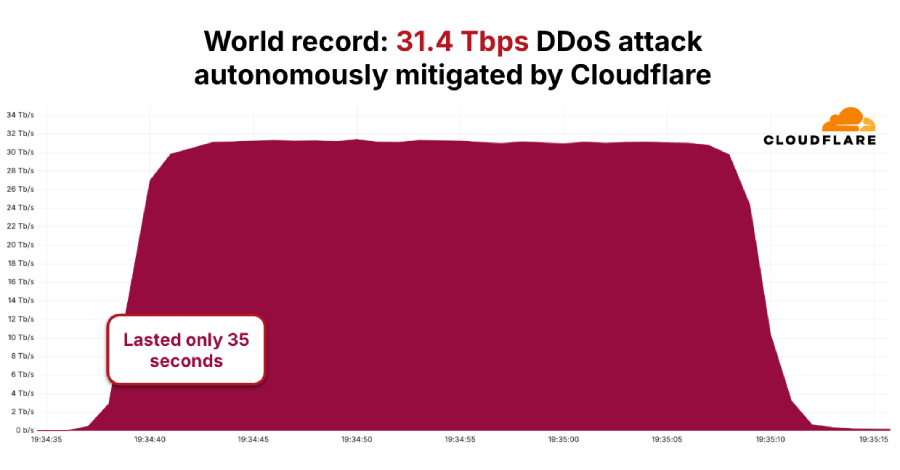

Se cree que la botnet de denegación de servicio distribuido (DDoS) conocida como AISURU/Kimwolf es responsable del ataque récord, que duró sólo 35 segundos a un máximo de 31,4 terabits por segundo (Tbps).

Cloudflare, que detectó y mitigó automáticamente esta actividad, dijo que era parte de un volumen creciente de ataques HTTP DDoS lanzados por botnets en el cuarto trimestre de 2025. El ataque ocurrió en noviembre de 2025.

AISURU/Kimwolf también está vinculado a otra campaña DDoS con nombre en código The Night Before Christmas que se lanzó el 19 de diciembre de 2025. Según Cloudflare, el tamaño promedio de los ataques DDoS de hipervolumen durante la campaña fue de 3 mil millones de paquetes por segundo (Bpps), 4 Tbps y 54 solicitudes por segundo (Mrps), con tasas máximas que alcanzaron 9 Bpps, 24 Tbps y 205 Bpps. Señor señorita.

«Los ataques DDoS aumentarán un 121% en 2025, con un promedio de 5.376 ataques mitigados automáticamente por hora», dijeron Omer Yoachimik y Jorge Pacheco de Cloudflare. «En 2025, el número total de ataques DDoS se duplicará hasta alcanzar la asombrosa cifra de 47,1 millones».

La empresa de infraestructura web anunció que mitigó 34,4 millones de ataques DDoS a la capa de red en 2025, en comparación con 11,4 millones en 2024. Solo en el cuarto trimestre de 2025, los ataques DDoS a la capa de red representaron el 78% de todos los ataques DDoS. En total, el número de ataques DDoS aumentó un 31% de forma secuencial y un 58% en comparación con 2024.

En el cuarto trimestre de 2025, los ataques masivos aumentaron un 40% respecto al trimestre anterior, pasando de 1.304 a 1.824. Se registraron un total de 717 ataques en el primer trimestre de 2025. Además del aumento en el número de ataques, el tamaño de estos también ha aumentado, aumentando en más de un 700 % en comparación con los ataques a gran escala observados a finales de 2024.

AISURU/Kimwolf atrapó más de 2 millones de dispositivos Android en su botnet, a menudo mediante túneles a través de redes proxy residenciales como IPIDEA. La mayoría de ellos son televisores Android de otras marcas comprometidos. El mes pasado, Google inició acciones legales para interrumpir su red de proxy y eliminar docenas de dominios utilizados para controlar los dispositivos y el tráfico de proxy a través de ellos.

También se asoció con Cloudflare para interrumpir la resolución de dominio de IPIDEA, lo que afectó su capacidad para comandar y controlar dispositivos infectados y vender sus productos.

Se evalúa que IPIDEA tiene dispositivos registrados con al menos 600 aplicaciones de Android troyanizadas integradas con varios kits de desarrollo de software (SDK) proxy y más de 3000 archivos binarios de Windows troyanizados disfrazados de OneDriveSync o actualizaciones de Windows. Además, la empresa con sede en Beijing promovió varias aplicaciones VPN y proxy que silenciosamente convierten el dispositivo Android de un usuario en un nodo de salida proxy sin el conocimiento o consentimiento del usuario.

Además, se ha descubierto que estos operadores operan al menos 12 negocios de proxy residencial disfrazados de servicios legítimos. Detrás de escena, todos estos productos están conectados a una infraestructura centralizada bajo el control de IPIDEA.

Otras tendencias notables observadas por Cloudflare en el cuarto trimestre de 2025 incluyen:

Las telecomunicaciones, los proveedores de servicios y los operadores surgieron como los sectores más atacados, seguidos por los sectores de tecnología de la información, juegos de azar, juegos de azar y software informático. Los países más atacados fueron China, Hong Kong, Alemania, Brasil, Estados Unidos, Reino Unido, Vietnam, Azerbaiyán, India y Singapur. Bangladesh ha superado a Indonesia como la mayor fuente de ataques DDoS. Otras fuentes importantes fueron Ecuador, Indonesia, Argentina, Hong Kong, Ucrania, Vietnam, Taiwán, Singapur y Perú.

«Los ataques DDoS están aumentando rápidamente en sofisticación y escala más allá de lo imaginado anteriormente», dijo Cloudflare. «Este panorama de amenazas en evolución plantea un desafío importante para que muchas organizaciones se mantengan al día. Las organizaciones que actualmente dependen de dispositivos de mitigación locales o centros de depuración bajo demanda pueden beneficiarse de la reevaluación de sus estrategias de defensa».

Source link