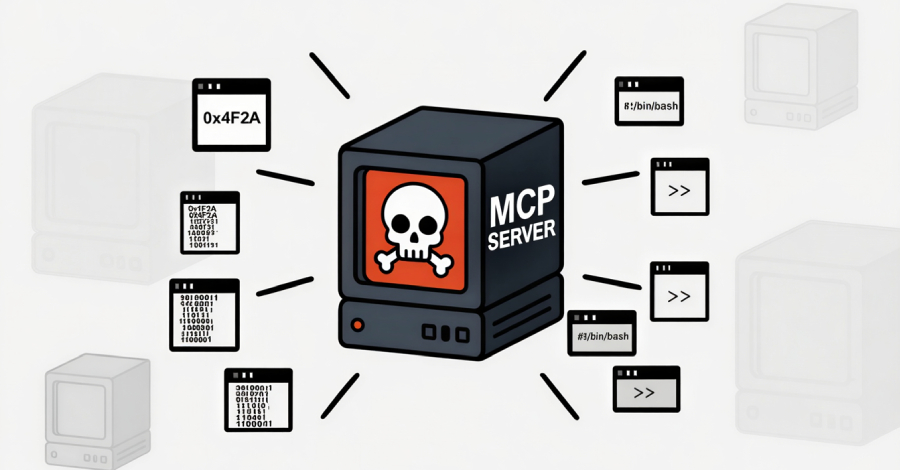

Investigadores de ciberseguridad han revelado detalles de una nueva campaña SmartLoader que implica la distribución de una versión troyanizada del servidor Model Context Protocol (MCP) asociado con Oura Health para proporcionar un vector de robo de información conocido como StealC.

«Los actores de amenazas clonaron el servidor Oura MCP legítimo (una herramienta que conecta a los asistentes de IA con los datos de salud de Oura Ring) y crearon una infraestructura engañosa de bifurcaciones y contribuyentes falsos para fabricar su credibilidad», dijo el equipo de Striker’s AI Research (STAR) Labs en un informe compartido con The Hacker News.

El objetivo final es aprovechar una versión troyanizada del servidor Oura MCP para entregar el ladrón de información StealC, permitiendo a los atacantes robar credenciales, contraseñas del navegador y datos de carteras de criptomonedas.

SmartLoader, que OALABS Research nos llamó la atención por primera vez a principios de 2024, es un cargador de malware que se sabe que se distribuye a través de repositorios falsos de GitHub que contienen señuelos generados por inteligencia artificial (IA) para parecer legítimos.

En un análisis publicado en marzo de 2025, Trend Micro reveló que estos repositorios están disfrazados de trucos de juegos, software descifrado y utilidades de criptomonedas, y generalmente prometen funciones gratuitas o no autorizadas para atraer a las víctimas a descargar archivos ZIP que implementan SmartLoader.

Los últimos hallazgos de Striker destacan los nuevos desarrollos en IA. Los atacantes crean una red de cuentas y repositorios falsos de GitHub que sirven servidores MCP troyanizados y los envían a registros MCP legítimos como MCP Market. El servidor MCP todavía aparece en el directorio MCP.

La idea es envenenar los registros de MCP y convertir en armas plataformas como GitHub, utilizando la confianza y la reputación asociadas con el servicio para atraer a usuarios desprevenidos a descargar malware.

«A diferencia de los ataques de malware oportunistas que priorizan la velocidad y el volumen, SmartLoader pasó meses ganando credibilidad antes de implementar su carga útil», dijo la compañía. «Este enfoque paciente y metódico muestra que los atacantes entienden que ganarse la confianza de los desarrolladores llevará tiempo y están dispuestos a invertir ese tiempo en obtener acceso a objetivos de alto valor».

El ataque se desarrolló básicamente en cuatro etapas.

Creamos al menos cinco cuentas falsas de GitHub (YuzeHao2023, punkpeye, dvlan26, halamji y yzhao112) para crear una colección de bifurcaciones de repositorio aparentemente legítimas del servidor Oura MCP. Creó otro repositorio del servidor Oura MCP que contiene una carga útil maliciosa en una nueva cuenta ‘SiddhiBagul’. Para fingir autenticidad, se agregó una cuenta falsa recién creada como «póster» y el autor original fue excluido intencionalmente de la lista de carteles. Envió un servidor troyanizado a MCP Market.

Esto también significa que cuando los usuarios buscan el servidor Oura MCP en el registro, es probable que encuentren un servidor fraudulento incluido en una lista de otros servidores alternativos seguros. Cuando se inicia a través de un archivo ZIP, ejecuta un script Lua ofuscado que elimina el SmartLoader y comienza a implementar StealC.

La evolución de la campaña SmartLoader marca un cambio de ataques a usuarios que buscan software pirateado a desarrolladores que atacan sistemas que tienden a contener datos confidenciales como claves API, credenciales en la nube, billeteras de criptomonedas y acceso a sistemas operativos. Los datos robados pueden explotarse para facilitar intrusiones posteriores.

Como medida de mitigación para combatir la amenaza, se alienta a las organizaciones a realizar un inventario de los servidores MCP instalados, establecer revisiones de seguridad formales antes de la instalación, verificar el origen de los servidores MCP y monitorear el tráfico saliente sospechoso y los mecanismos de persistencia.

«Esta campaña expone una debilidad fundamental en la forma en que las organizaciones evalúan las herramientas de IA», dijo Straker. «El éxito de SmartLoader depende de que los equipos de seguridad y los desarrolladores apliquen heurísticas de confianza obsoletas a nuevas superficies de ataque».

Source link