Un nuevo estudio de Citizen Lab ha encontrado pruebas de que las autoridades de Kenia utilizaron una herramienta de extracción forense comercial fabricada por la empresa israelí Celebrite para piratear los teléfonos móviles de destacados disidentes, el último incidente de abuso tecnológico dirigido a la sociedad civil.

La Unidad de Investigación Interdisciplinaria de la Escuela Munk de Asuntos Internacionales y Políticas Públicas de la Universidad de Toronto anunció que descubrió estos indicadores en el teléfono celular personal de Boniface Mwangi, un activista keniano a favor de la democracia que anunció planes de postularse para presidente en 2027.

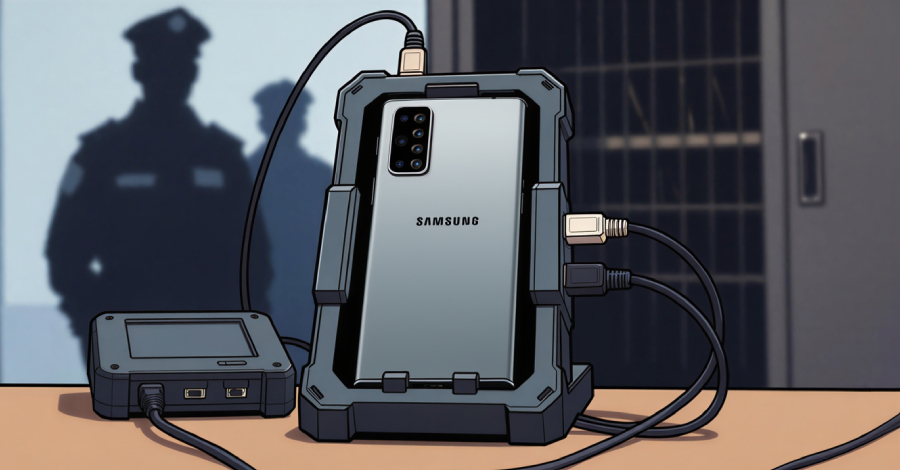

Específicamente, se descubrió que la herramienta de extracción forense de Cellebrite se había utilizado en un teléfono móvil Samsung que estaba bajo custodia policial tras su arresto en julio de 2025.

El teléfono le fue devuelto casi dos meses después, en septiembre, momento en el que Mwangi se dio cuenta de que no estaba protegido con contraseña y que podía desbloquearse sin necesidad de contraseña. La tecnología de Cellebrite ha sido calificada como de alta confiabilidad para su uso en teléfonos el 20 y 21 de julio de 2025 o alrededor de esa fecha.

«Cellebrite podría haberse utilizado para extraer completamente todos los materiales de los dispositivos de Mwangi, incluidos mensajes, materiales privados, archivos personales, información financiera, contraseñas y otra información confidencial», dijo Citizen Lab.

Los últimos hallazgos siguen a otro informe publicado el mes pasado, en el que los investigadores dijeron que las autoridades jordanas probablemente utilizaron Cerebrite para extraer información de los teléfonos móviles de activistas y defensores de los derechos humanos que criticaron a Israel y expresaron su apoyo a los palestinos en Gaza.

Los dispositivos fueron incautados por las autoridades jordanas durante la detención, arresto e interrogatorio, y posteriormente devueltos. Según Citizen Lab, los incidentes documentados ocurrieron entre finales de 2023 y mediados de 2025.

En respuesta a los hallazgos, un portavoz de Celebrite le dijo a The Guardian que la tecnología de la compañía sólo se utiliza para «acceder a datos personales de acuerdo con el debido proceso legal o con el consentimiento apropiado para ayudar legalmente en las investigaciones después de que haya ocurrido un incidente».

Estos dos incidentes se suman al conjunto de pruebas que documentan el uso indebido de la tecnología Cellebrite por parte de clientes gubernamentales. También refleja un ecosistema más amplio de abusos de vigilancia por parte de varios gobiernos de todo el mundo, que utilizan software espía mercenario como Pegasus y Predator para permitir una vigilancia dirigida.

Software espía depredador dirigido a periodistas angoleños

Este desarrollo es consistente con otro informe de Amnistía Internacional que encontró evidencia de que el iPhone del periodista angoleño y defensor de la libertad de prensa Teixeira Candido fue atacado por el software espía Predator de Intellexa después de abrir un enlace infectado recibido a través de WhatsApp en mayo de 2024.

El iPhone ejecutaba iOS 16.2. Esta es una versión anterior del sistema operativo con problemas de seguridad conocidos. En este momento, se desconoce qué exploit se utilizó para causar la infección. En múltiples informes publicados el año pasado, Recorded Future reveló que había observado operaciones sospechosas de Predator en Angola que se remontaban a 2024.

«Este es el primer uso forense confirmado del software espía Predator contra la sociedad civil de Angola», dijo la organización internacional de derechos humanos. «Una vez instalado el software espía, el atacante tiene acceso ilimitado al iPhone de Teixeira Cândido».

“La infección del software espía Predator parece haber durado menos de un día y se eliminó cuando se reinició el teléfono de Teixeira Candido la noche del 4 de mayo de 2024. Desde ese momento hasta el 16 de junio de 2024, los atacantes intentaron reinfectar su dispositivo enviándole nuevos enlaces maliciosos de infección Predator 11. Parece que todos estos intentos de ataque posteriores fallaron, tal vez porque el enlace simplemente no se abrió.

Según un análisis publicado por la firma francesa de seguridad ofensiva Reverse Society, Predator es un producto de software espía comercial «creado para una implementación confiable y a largo plazo» que permite a los operadores habilitar o deshabilitar selectivamente módulos basados en la actividad del objetivo, dándoles control en tiempo real sobre las actividades de vigilancia.

También se descubrió que Predator incluye una variedad de mecanismos de prevención de análisis no documentados, incluido un sistema de monitoreo de informes de accidentes para contramedidas forenses y un gancho SpringBoard para suprimir los indicadores de grabación de las víctimas cuando se activan micrófonos y cámaras, lo que demuestra la sofisticación del software espía. Además, existen controles explícitos para evitar su ejecución en ubicaciones de EE. UU. e Israel.

«Estos hallazgos demuestran que los operadores de Predator tienen una comprensión detallada de los despliegues fallidos y pueden (…) adaptar su enfoque a objetivos específicos», dijeron los investigadores de Jamf Threat Labs, Shen Yuan y Nir Avraham. «Este sistema de códigos de error transforma las implementaciones fallidas de cajas negras en eventos de diagnóstico».

Source link