Windows Server 2025 demuestra una falla en la escalada de privilegios que permite a los usuarios comprometerse en los usuarios de Active Directory (AD).

«El ataque se introdujo en Windows Server 2025 y aprovecha la función de cuenta de servicio administrado (DMSA) delegado, que funciona con configuraciones predeterminadas y es fácil de implementar», dijo el investigador de seguridad de Akamai, Yuval Gordon, en un informe compartido con Hacker News.

«Este problema podría estar afectando a la mayoría de las organizaciones que dependen de AD. En el 91% de los entornos que investigamos, los usuarios fuera del grupo de administradores de dominios fueron encontrados con los permisos necesarios para llevar a cabo este ataque».

Lo que es notable sobre la ruta de ataque es que se aprovecha de una nueva característica llamada Deleged Managed Service Cuentas (DMSA), que permite la migración de las cuentas de servicio heredado existentes. Se introdujo en Windows Server 2025 para mitigar el ataque de Kerberoasting.

La tecnología de ataque tiene el nombre de BadSuccessor de la infraestructura web y las compañías de seguridad.

«DMSA permite a los usuarios crear como una cuenta independiente o reemplazar las cuentas de servicio estándar existentes», dice Microsoft en la documentación. «Si DMSA reemplaza una cuenta existente, bloquea la autenticación en una cuenta existente utilizando una contraseña».

«Las solicitudes se redirigen a la Autoridad de Seguridad local (LSA) y se autentican utilizando el DMSA. DMSA tiene acceso a todo lo que su cuenta anterior tiene acceso en los anuncios. DMSA aprende automáticamente qué dispositivos usan la cuenta de servicio utilizada para moverse de todas las cuentas de servicio existentes».

El problema identificado por Akamai es que durante la fase de autenticación de DMSA Kerberos, el Certificado de Atributo Privilegiado (PAC) integrado en el boleto de cultivo de boletos emitido por el Centro de distribución clave (KDC) (es decir, las credenciales utilizadas para verificar la identidad) contienen tanto el DMSAs Security Seguridad (SID) como el SIDS de los SIDS y el SIDS de los Sids.

Esta transferencia de permiso entre cuentas puede simular el proceso de migración de DMSA para comprometer a los usuarios, incluidos los administradores de dominios, obtener privilegios similares y abrir la puerta a posibles escenarios de escalada de privilegios al violar efectivamente todo el dominio, incluso cuando el dominio Windows Server 2025 de su organización no está utilizando DMSA.

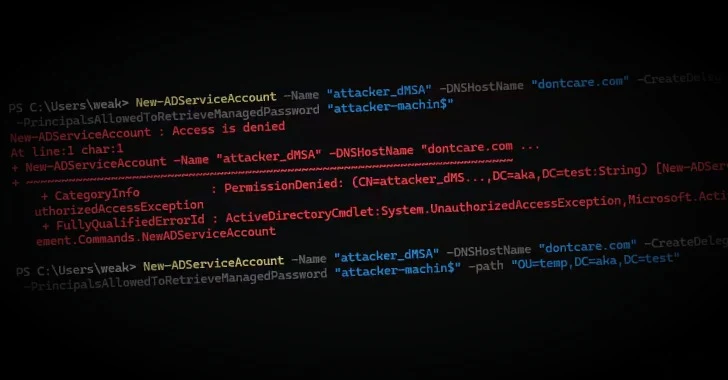

«Un hecho interesante sobre esta técnica de ‘migración simulada’ es que no requiere permiso para reemplazar la cuenta», dijo Gordon. «El único requisito es escribir permisos a través de atributos en DMSA. Cualquier DMSA».

«Después de marcar el DMSA antes del usuario, KDC tendrá automáticamente una transición legítima y estará dispuesto a asignar todos y cada uno de los permisos que el usuario original tiene.

Akamai informó los hallazgos a Microsoft el 1 de abril de 2025, y luego dijo que el gigante tecnológico había clasificado el problema moderadamente severidad y que la barra no se cumplió para el servicio inmediato, ya que la explotación exitosa requiere que los atacantes tengan permisos específicos sobre el objeto DMSA. Sin embargo, el parche está actualmente en construcción.

Dada la falta de remediación inmediata de los ataques, se recomienda que las organizaciones limiten su capacidad para crear DMSA y una autoridad mejorada siempre que sea posible. Akamai también ha publicado un guión de PowerShell que enumera a todos los directores no predeterminados que pueden crear DMSA y le permite enumerar las unidades de organización (OUS) que cada director tiene este permiso.

«Esta vulnerabilidad introduce rutas de abuso previamente desconocidas e impactantes que permiten a los usuarios con el permiso de CreateChild de OU para comprometer a los usuarios en el dominio y obtener una potencia similar a los privilegios de cambio de directorio de replicación utilizados para llevar a cabo ataques DCSYNC», dice Gordon.

Source link