Google ha revelado detalles de un clúster de amenazas motivado financieramente que dice que se «especializa» en su campaña «especializada» para las campañas de phishing de voz (también conocido como) diseñadas para violar las instancias de la fuerza de ventas de su organización debido al robo de datos a gran escala y la posterior tortura de miedo.

El equipo de inteligencia de amenazas de Tech Giant está rastreando actividades bajo el apodo UNC6040. Dice que muestra las características que se encuentran junto con los grupos de amenazas con grupos de delitos cibernéticos en línea conocidos como Com.

«En los últimos meses, UNC6040 ha demostrado un éxito repetido al violar la red al hacer que los operadores sean adelante el personal de apoyo de TI cuando persuade el compromiso de ingeniería social basada en el teléfono», dijo la compañía en un informe compartido con Hacker News.

El enfoque, agregado por el Grupo de Inteligencia de Amenazos (GTIG) de Google, se beneficia de alentar a los empleados de habla inglesa a tomar medidas que proporcionan acceso de amenazas o compartir información valiosa, como credenciales y llevar a cabo acciones que se utilizan para promover el robo de datos.

Los aspectos notables de la actividad de UNC6040 incluyen el uso de una versión modificada del cargador de datos de Salesforce en el que las víctimas son engañadas para ser autorizadas para conectarse con el portal de Salesforce de la organización durante un ataque de facturación. Data Loader es una aplicación utilizada para importar, exportar y actualizar datos a granel dentro de la plataforma Salesforce.

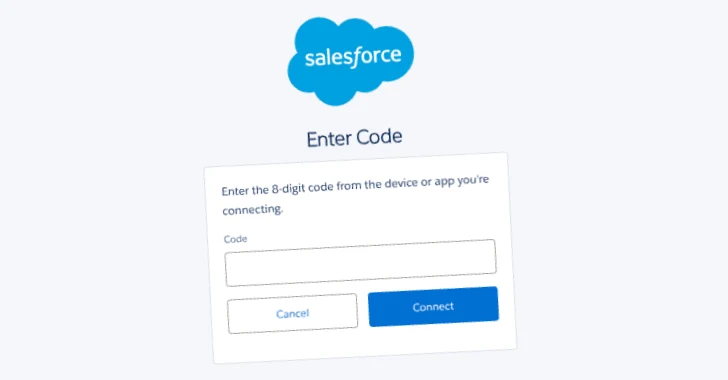

Específicamente, el atacante guiará al objetivo para acceder a la página de configuración de la aplicación conectada en Salesforce y aprobará la versión modificada de la aplicación de cargador de datos con un nombre o marca diferente (como «mi portal de boletos») de su contraparte legítima. Esta acción permite el acceso no autorizado al entorno del cliente y los datos de los datos de Salesforce.

Más allá de la pérdida de datos, el ataque sirve como un trampolín para UNC6040 para moverse de lado a través de la red de la víctima y acceder y cosechar información de otras plataformas como Okta, lugares de trabajo y Microsoft 365.

El incidente seleccionado también incluye la actividad de Fear Tor, pero solo «unos pocos meses» después de que se observó la primera intrusión, lo que indica un intento de trabajar con un actor de segunda amenaza para monetizar los datos robados y obtener ganancias.

«En estos intentos de terror, el actor reclamó una relación con el famoso grupo de piratería Shinyhunters.

UNC6040 se superpone con grupos vinculados a grupos relacionados con el uso de la credencial de OKTA orientación e ingeniería social a través del apoyo de TI. Esta es una táctica que ha sido adoptada por otro actor de amenaza de motivación financiera que forma parte de un grupo organizado de punto suelto.

En marzo de 2025, la campaña Vising utilizó tácticas de ingeniería social para ayudar con las llamadas, hacerse pasar por el personal de TI para colocar calificaciones y aprobar aplicaciones de cargadores de datos modificados, y usar tácticas de ingeniería social para advertir a los actores de amenazas.

«Según los informes, están dirigiendo a los empleados de los clientes y a los trabajadores de soporte de terceros a páginas de phishing diseñadas para robar credenciales y tokens MFA, e insta a los usuarios a navegar a la página Login.Salesforce (.) Com/Configuración/Connect.

«En algunos casos, se ha observado que las aplicaciones conectadas maliciosas son versiones modificadas de aplicaciones de cargador de datos que se publican bajo diferentes nombres y/o marcas. Cuando los actores de amenaza acceden a la cuenta de Salesforce de un cliente o agregan una aplicación conectada, usan la aplicación conectada para usarlos para datos».

Este desarrollo no solo destaca la continua sofisticación de las campañas de ingeniería social, sino que también muestra que está cada vez más dirigido como una forma para que el personal de apoyo a TI obtenga acceso temprano.

«El éxito de campañas como UNC6040 aprovecha estas sofisticadas tácticas visitantes para demostrar que este enfoque es un vector de amenaza efectivo para grupos motivados financieramente que buscan violar las defensas de la organización», dijo Google.

«Dado el largo plazo entre los compromisos tempranos y el miedo Tor, las múltiples organizaciones de víctimas y las víctimas potencialmente posteriores podrían enfrentar la demanda de miedo en las próximas semanas o meses».

Source link