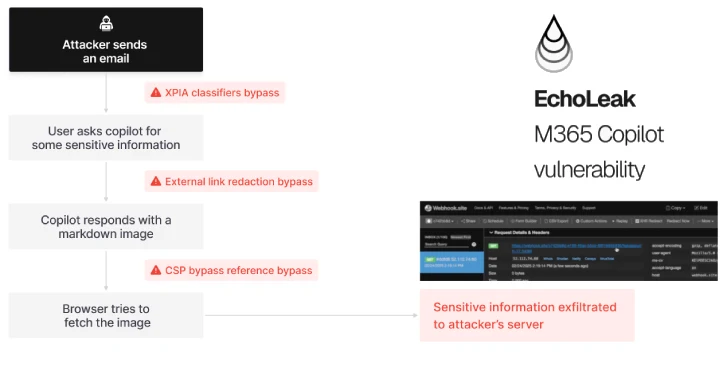

Una nueva tecnología de ataque llamada Echoleak se caracteriza como una vulnerabilidad en la inteligencia artificial (IA) de «clic cero» que permite a los malos actores eliminar datos confidenciales del contexto del copiloto de Microsoft 365.

Se asignan vulnerabilidades evaluadas críticamente al identificador CVE CVE-2025-32711 (puntaje CVSS: 9.3). No se requiere acción del cliente. Ya ha sido abordado por Microsoft. No hay evidencia de que los defectos hayan sido mal utilizados en la naturaleza.

«La inyección de comando de IA en el copiloto M365 permite a los atacantes fraudulentos revelar información a través de la red», dijo la compañía en un aviso publicado el miércoles. Luego se agregó a la lista del martes de parche de Microsoft en junio de 2025, lo que lleva el número total de defectos fijos a 68.

Descubrimos e informamos este problema, AIM Security, que allanó el camino para las inyecciones rápidas indirectas, declaró que era una instancia de una violación del alcance del modelo de lenguaje masivo (LLM) que condujo a un comportamiento no deseado.

Las violaciones de alcance de LLM ocurren cuando las instrucciones del atacante están integradas en contenido no confiable. Por ejemplo, los correos electrónicos enviados desde fuera de una organización pueden engañar a los sistemas AI para acceder y procesar datos internos privilegiados sin intención o interacción explícita del usuario.

«La cadena permite a los atacantes eliminar automáticamente información confidencial y única del contexto de un copiloto M365, sin conciencia del usuario o confiar en el comportamiento de una víctima en particular», dijo la compañía de seguridad cibernética israelí. «Los resultados se logran a pesar de que la interfaz de Copilot M365 está abierta solo para los empleados de la organización».

La secuencia de ataque se desarrolla de la siguiente manera:

Inyección: los atacantes envían correos electrónicos de aspecto inofensivo a la bandeja de entrada de Outlook de los empleados, incluidas las exploits de las violaciones de alcance de LLM. Fuge datos confidenciales a los atacantes a través de equipos de Microsoft y URL de SharePoint

«Como vulnerabilidad de IA de clic cero, Echoleak abre oportunidades generalizadas para la eliminación de datos y los ataques de TOR para actores de amenazas motivados», dijo Aim Security. «El mundo de los agentes en constante evolución presenta los riesgos potenciales inherentes al diseño de agentes y chatbots».

«Los ataques permiten a los atacantes excluir los datos más confidenciales del contexto LLM actual. LLM se usa contra sí mismo para garantizar que los datos más confidenciales del contexto LLM se filtren y se puedan realizar en conversaciones tanto de giro único como múltiple, sin confiar en el comportamiento de un usuario en particular».

MCP y adicción a las herramientas avanzadas

Esta divulgación se debe a que Cyberark ha revelado un ataque de adicción a la herramienta (TPA) que afecta los estándares del Protocolo de contexto del modelo (MCP) y se extiende más allá de la descripción de la herramienta a todo el esquema de la herramienta. La técnica de ataque se llama adicción a Sheema Full (FSP).

«La mayor parte de la atención en los ataques de adicción a las herramientas se centra en el campo explicativo, que es una subestimación muy subestimación de otras posibles superficies de ataque», dijo la investigadora de seguridad Simcha Kosman. «Cada parte del esquema de herramientas no es solo una explicación, sino un posible punto de inyección».

La compañía de ciberseguridad dijo que el problema está enraizado en el «modelo de confianza fundamentalmente optimista» del MCP que equivale a la corrección sintáctica con la seguridad semántica, y que LLMS solo asume razones en lugar de un comportamiento explícitamente documentado.

Además, los TPA y los FSP se pueden armarse para organizar ataques avanzados de adicción a las herramientas (ATPA). Esto hace que el atacante diseñe la herramienta con una descripción benigna, pero muestra un mensaje de error falso que engaña a LLM para acceder a datos confidenciales (como las claves SSH) para abordar el supuesto problema.

«A medida que los agentes de LLM se vuelven más capaces y autónomos, las interacciones con herramientas externas a través de protocolos como MCP definen cuán seguros y confiables operan», dijo Cosman. «Los ataques de adicción a las herramientas, especialmente formas avanzadas como ATPA, exponen importantes puntos ciegos en las implementaciones actuales».

Eso no es todo. Dado que MCP permite que los agentes de IA (o asistentes) interactúen con una amplia gama de herramientas, servicios y fuentes de datos, las vulnerabilidades en la arquitectura de cliente cliente MCP pueden representar riesgos de seguridad graves, como manipular a los agentes para filtrar datos o ejecutar código malicioso.

Esto se evidencia por un defecto de seguridad crítico recientemente revelado en la popular integración de GitHub MCP. Esto permite que un atacante secuestre al agente del usuario a través de un problema malicioso de GitHub y filtre los datos del repositorio privado cuando el usuario solicita al modelo que «vea el problema» al modelo.

«El problema incluye una carga útil ejecutada por el agente tan pronto como consultó la lista de problemas de repositorio público», dijeron los investigadores invariantes de Labs, Marco Milanta y Luca Beurer-Kellner, la clasificarían como un caso de flujo de agentes tóxicos.

Dicho esto, la vulnerabilidad es un «problema de arquitectura básica» y no se puede abordar solo en GitHub a través de parches del lado del servidor. Esto se debe a que los usuarios deben implementar controles de permisos detallados para que los agentes puedan acceder solo a las interacciones e interacciones continuas entre el agente y el sistema MCP.

Dar paso a los ataques de reembolso de MCP

El rápido aumento de MCP como una «organización de conexión para la automatización empresarial y las aplicaciones de agentes» ha lanzado nuevos ataques como el sistema de nombres de dominio (DNS) que se reembolsa para acceder a datos confidenciales aprovechando los eventos de Servidor-Sent (SSE), un protocolo utilizado por los servidores MCP para las comunicaciones de transmisión en tiempo real a los clientes de MCP.

Los ataques de reembolso del DNS requieren trucos para tratar dominios externos como si el navegador de la víctima perteneciera a la red interna (es decir, localhost). Diseñados para evitar las mismas restricciones de política de aurisina (SOP), estos ataques se desencadenan cuando los usuarios visitan sitios maliciosos creados por atacantes a través de phishing o ingeniería social.

«Ha habido una desconexión entre el mecanismo de seguridad del navegador y el protocolo de redes», dijo esta semana Jaroslav Lobacevski de Github en un explicador de DNS Rebind, publicado esta semana. «Si la dirección IP resuelta de una página web cambia, el navegador no lo toma en consideración y trata la página web como si su origen no hubiera cambiado. Esto podría ser abusado por un atacante».

Este comportamiento esencialmente permite que JavaScript del lado del cliente en sitios maliciosos evite los controles de seguridad y se dirige a otros dispositivos en la red privada de la víctima que no están expuestas a Internet público.

Ataque de ReembinD de MCP

Ataque de ReembinD de MCP

MCP Rebind Attacks aprovecha la capacidad del sitio web adversario para interactuar con los servidores MCP que se ejecutan en el host local a través de SSE y, en última instancia, acceden a los recursos internos en la red local de la víctima para eliminar datos confidenciales.

«Al abusar de las conexiones de larga duración de SSE, los atacantes pueden girar desde dominios de phishing externos para atacar a los servidores internos de MCP», dijo el equipo Straiker AI Research (STAR) en un análisis publicado el mes pasado.

Vale la pena señalar que el SSE estaba en desuso en noviembre de 2024 a favor de HTTP transmitible, debido a los riesgos que DNS plantea la reubicación de ataque. Para mitigar la amenaza de tales ataques, le recomendamos que realice la autenticación de su servidor MCP y verifique el encabezado de «origen» de todas las conexiones entrantes a su servidor MCP para garantizar que sus solicitudes sean de fuentes de confianza.

Source link