Los investigadores de ciberseguridad han llamado la atención sobre una nueva campaña que aprovechará activamente las fallas de seguridad críticas recientemente reveladas en Langflow para proporcionar malware de botNet Flodrix.

«Los atacantes usan la vulnerabilidad para ejecutar scripts de descarga en el servidor Langflow comprometido para recuperar e instalar malware Flodrix», dijeron Trend Micro Investigadores Aliakbar Zahravi, Ahmed Mohamed Ibrahim, Sunil Bharti y Shubham Singh en un informe técnico publicado hoy.

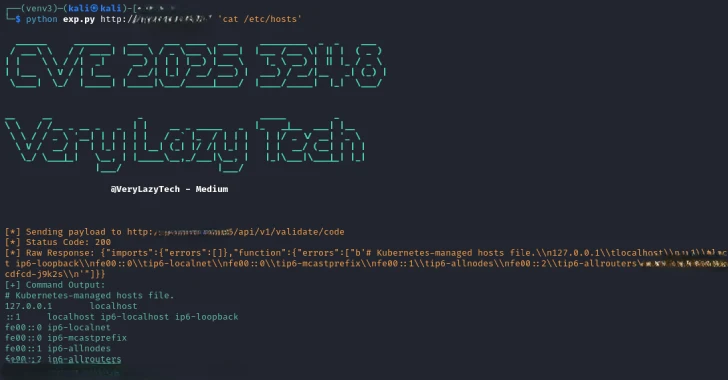

Esta actividad implica la explotación de CVE-2025-3248 (puntaje CVSS: 9.8). Esto carece de la vulnerabilidad de la autenticación en Langflow, un «marco visual» basado en Python para construir aplicaciones de inteligencia artificial (IA).

La explotación exitosa de los defectos permite a los atacantes no certificados ejecutar código arbitrario a través de solicitudes HTTP creadas. Patchado por Langflow en la versión 1.3.0 en marzo de 2025.

El mes pasado, la Agencia de Seguridad de Ciberseguridad e Infraestructura de EE. UU. (CISA) marcó la explotación agresiva de CVE-2025-3248 en la naturaleza, y el Instituto SANS Technology reveló que había detectado intentos de explotar contra los servidores de Honeypot.

Los últimos hallazgos de Trend Micro muestran que los actores de amenazas están apuntando a instancias de Langflow expuestas a Internet expuesto públicamente. Utilizando el código de prueba de concepto (POC) públicamente disponible, realizamos reconocimiento, diciendo: «80.66.75 () 121: 25565 (.

Una vez instalado, Flodrix configura la comunicación con un servidor remoto que recibe comandos a través de TCP para invocar un ataque distribuido Deny (DDoS) en la dirección IP de destino de destino. Botnet también admite conexiones a través de la red anónima de Tor.

«Debido a que Langflow no impone validación de entrada o sandboxing, estas cargas útiles se compilan y ejecutan dentro del contexto del servidor, lo que lleva a (ejecución de código remoto)», dijeron los investigadores. «Según estos pasos, un atacante puede ser perfilado todos los servidores vulnerables y utilizando los datos recopilados para identificar objetivos de alto valor para futuras infecciones».

Trend Micro Identificó actores de amenaza desconocidos que alojan diferentes scripts de dispositivos de descarga en el mismo host que se usa para obtener Flodrix, lo que sugiere que la campaña está haciendo un desarrollo agresivo.

Flodrix está calificado como una evolución de otra botnet llamada Leethozer, vinculada al grupo Moobot. La variante mejorada incorpora la capacidad de eliminar cuidadosamente las direcciones del servidor de comando y control (C2) y otras métricas importantes, minimizando las huellas forenses y complicando los esfuerzos analíticos.

«Otro cambio importante es la introducción de un nuevo tipo de ataque DDoS, que ahora está encriptado y ha agregado una capa de observación», dijo Trend Micro. «La nueva muestra enumera los procesos de ejecución al abrir el directorio /PROC para acceder a todos los procesos de ejecución».

Source link