Los investigadores de seguridad cibernética han revelado tres fallas de seguridad en la popular plataforma de experiencia Sitecore (XP), que puede estar encadenada para lograr la ejecución de código remoto previamente reconocido.

Sitecore Experience Platform es un software orientado a la empresa que proporciona a los usuarios herramientas para la gestión de contenido, marketing digital y análisis e informes.

La lista de vulnerabilidades que aún no se han asignado es:

Después de usar credenciales codificadas, la ejecución del código remoto después de pasar por la traversal de la ruta, la extensión de Sitecore PowerShell

El investigador de WatchToWr Labs Piotr Bazydlo dijo que la cuenta de usuario predeterminada, «Sitecore \ Servicesapi», tiene una contraseña de carácter único que está codificada en «B».

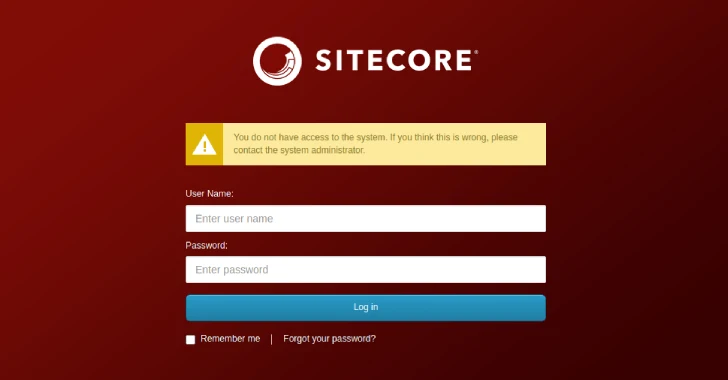

Aunque el usuario no tiene los roles y privilegios asignados en Sitecore, la compañía de gestión de superficie de Attack ha descubierto que puede usar alternativamente el punto final de la API «/Sitecore/Admin» para iniciar sesión como «Sitecore \ Servicesapi» y recuperar una cookie de sesión válida para el usuario.

«No puede acceder a la ‘Aplicación Sitecore’ (si se define una parte significativa de la función), pero ServicesApi no se le asigna un rol, pero (1) accede a muchas API, (2) pasar por las reglas de autenticación de IIS y accede a algunos puntos finales directamente», explicó Bazydlo.

Esto abre la puerta a la ejecución del código remoto a través de una vulnerabilidad con el deslizamiento ZIP, lo que le permite cargar archivos ZIP especialmente creados a través de «/sitecore/shell/application/dialogs/upload/upload2.aspx».

Toda la secuencia de acciones se muestra a continuación –

«Sitecore \ ServicesApi» Acceso de usuario de la carga 2.aspx Se autentica para cargar archivos ZIP. Esto incluye el shell web llamado /\/…/.

La tercera vulnerabilidad se relaciona con la falla de carga de archivo ilimitado en la extensión de PowerShell. Esto también se usa como un usuario de «Sitecore \ Servicesapi», y es «/Sitecore%20Modules/Shell/powershell/uploadfile/powershelluploadfile2.aspxx»

WatchToWr señaló que las contraseñas codificadas se originan desde el instalador Sitecore, que importa bases de datos de usuarios preconfiguradas con la contraseña ServiceApi establecida en «B». La compañía dijo que el cambio ha lanzado la versión 10.1.

Esto también significa que solo funciona si el usuario instala Sitecore usando la versión del instalador ≥10.1. Los usuarios pueden no verse afectados si ejecutan una versión antes de 10.1, y se actualizan a una versión nueva y vulnerable, suponiendo que la base de datos anterior se haya migrado desde entonces.

Debido a que los defectos divulgados previamente en Sitecore XP se explotan activamente en la naturaleza (CVE-2019-9874 y CVE-2019-9875), es esencial que los usuarios aún apliquen los últimos parches para proteger contra posibles amenazas cibernéticas.

«Por defecto, versiones recientes de Sitecore enviadas con usuarios con una contraseña de codificación de ‘B’. Es 2025 y no puedo creer que todavía tengamos que decir esto, pero eso es algo muy malo», dijo el CEO y fundador de Watchtowr, Benjamin Harris, a Hacker News en un comunicado.

«Sitecore se despliega en miles de entornos, incluidos bancos, aerolíneas y compañías globales, por lo que el radio de explosión aquí es grande. No, esto no es teórico. Se ejecuta de extremo a extremo. Si está ejecutando Sitecore, si no es peor que esto, hará trucos y parches justo antes de que el atacante revierta el motor.

Source link