Los investigadores de ciberseguridad han estado llamando la atención sobre una serie de ataques cibernéticos dirigidos a organizaciones financieras africanas desde al menos julio de 2023, utilizando una combinación de herramientas públicas y de código abierto para mantener el acceso.

Palo Alto Networks Unit 42 se refiere a «CL» a «Cluster» y «Cri» a «Votivación criminal» y «CL» a «CL» y «CRI».

Se sospecha que el objetivo final del ataque es obtener acceso inicial y venderlo a otros delincuentes en foros subterráneos, y hacer de los actores de amenaza un corredor de acceso inicial (IAB).

«Los actores de amenaza copian firmas de aplicaciones legales para forjar firmas de archivos, disfrazar los conjuntos de herramientas y enmascarar actividades maliciosas», dijeron los investigadores Tom Factorman y Guy Levy. «Los actores de amenaza a menudo propagan productos legítimos para fines maliciosos».

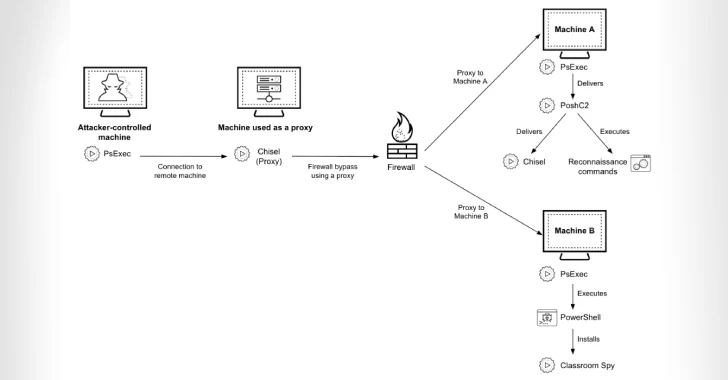

El ataque se caracteriza por la implementación de herramientas como POSHC2 para Comando y Control (C2), cinceles para túneles de tráfico de redes maliciosas y SPY en el aula para la gestión remota.

El método exacto utilizado por las amenazas de amenaza para violar la red objetivo no está claro. Una vez que se obtiene el andamio, la cadena de ataque despliega el agente central de Mesh y los espías de aula posteriores para ordenar la máquina, pasando por alto POSHC2 a otros hosts de Windows en la red comprometida y sin pasar por alto y extendido POSHC2.

Para los esfuerzos de detección de pasos secundarios, las cargas útiles se pasan como software legítimo que usa íconos de equipos de Microsoft, Palo Alto Networks Cortex y Broadcom VMware Tools. POSHC2 dura en el sistema utilizando tres métodos diferentes –

Configuración de un servicio para guardar archivos de Windows Actuals (LNK) en una herramienta en la carpeta de inicio utilizando una tarea programada con el nombre «Palo Alto Cortex Services».

En algunos incidentes observados por las compañías de ciberseguridad, se dice que el actor de amenaza ha robado credenciales de los usuarios y se utiliza para establecer un proxy utilizando POSHC2.

«PosHC2 puede usar un proxy para comunicarse con los servidores de comando y control (C2), y el actor de amenaza parece haber adaptado algunos de los implantes POSHC2 específicamente para el entorno objetivo», dicen los investigadores.

Esta no es la primera vez que POSHC2 se utiliza en un ataque dirigido a los servicios de Afrance. En septiembre de 2022, Check Point detalló una campaña de pesca de lanza llamada Dangeroussavanna dirigida a compañías financieras y de seguros en la costa, Marruecos, Camerún, Senegal y Togo para proporcionar MetaSploit, POSHC2, DWService y Asyncrat.

La divulgación ha arrojado luz sobre un nuevo grupo de ransomware llamado Dire Wolf, que ya ha reclamado 16 bajas en los Estados Unidos, Tailandia, Taiwán, Australia, Australia, Bahrein, Canadá, India, Italia, Perú y Singapur desde su llegada el mes pasado. Los principales sectores objetivo son la tecnología, la fabricación y los servicios financieros.

Un análisis de Dire Wolf Locker revela lo que está escrito en Golang, con la capacidad de deshabilitar el registro del sistema, rescindir la lista de codificación dura para 75 servicios y 59 aplicaciones, y eliminar copias en la sombra para bloquear los esfuerzos de recuperación.

«Si bien no hay acceso inicial, las técnicas de reconocimiento o movimiento lateral utilizadas por Dire Wolf son conocidas en este momento, pero las organizaciones seguirán las prácticas de seguridad apropiadas para permitir el monitoreo de las tecnologías reveladas en este análisis», dijo la compañía.

Source link