Los investigadores de ciberseguridad armaron Layave App_Keys, que están filtrando Laravel App_Keys, para descubrir serios problemas de seguridad que permiten que cientos de aplicaciones obtengan capacidades de ejecución de código remoto.

«La App_Key de Laravel, esencial para encriptar datos confidenciales, a menudo se publica (en Github, por ejemplo)», dice Gitguardian. «Si un atacante accede a esta clave, puede aprovechar las fallas en agilidad para ejecutar código arbitrario en el servidor. Puede poner en riesgo los datos y la infraestructura».

La compañía dijo que podría funcionar con SynackTiv para extraer más de 260,000 App_Keys de Github desde 2018 hasta el 30 de mayo, e identificar más de 600 aplicaciones de Laravel en el proceso. GitGuardian dijo que se observaron más de 10,000 Keyeys únicos en GitHub, de los cuales 400 App_Keys fueron validados como características.

APP_Key es una clave de cifrado aleatoria de 32 bytes que se genera durante la instalación de Laravel. Se almacena en el archivo .env de una aplicación y se usa para cifrar y descifrar datos, generar cadenas aleatorias seguras, firmar y verificar datos, crear tokens de autenticación únicos y crear componentes de seguridad críticos.

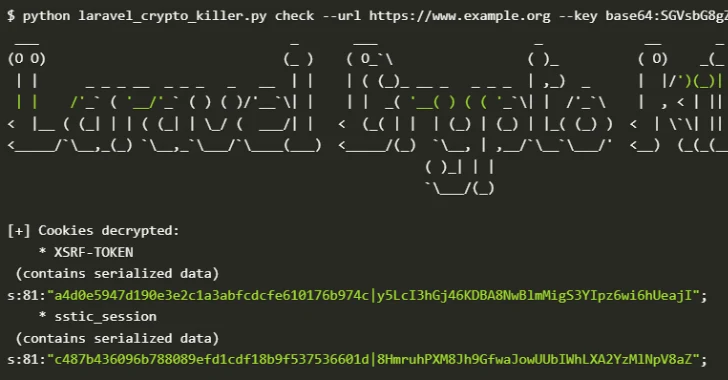

Gitguardian señaló que cuando la implementación actual de Laravel de la función Decrypt () introduce problemas de seguridad, requiere automáticamente datos descifrados para eliminar, abriendo así la puerta para una posible ejecución de código remoto.

«En particular, en las aplicaciones de Laravel, la ejecución de código remoto se puede lograr en los servidores web de Laravel si un atacante puede obtener APP_Key y llamar a la función Decrypt () en una carga útil maliciosa».

«Esta vulnerabilidad se documentó por primera vez en CVE-2018-15133 y afectó la versión de Laravel antes de 5.6.30. Sin embargo, este vector de ataque persiste con la nueva versión de Laravel cuando los desarrolladores configuran explícitamente la serialización de las cookies con COSE_DRIVER = configuraciones de cookies, como lo demuestra CVE-201-2024-556».

Vale la pena señalar que CVE-2018-15133 fue explotado en la naturaleza por los actores de amenaza asociados con el malware Androxgh0st.

Un análisis posterior reveló que el 63% de las exposiciones de APP_Key generalmente provienen de archivos .env (o variantes) que contienen otros secretos valiosos, como tokens de almacenamiento en la nube, credenciales de bases de datos, plataformas de comercio electrónico, herramientas de soporte al cliente y secretos relacionados con servicios de inteligencia artificial (AI).

Más importante aún, alrededor de 28,000 pares APP_KEY y APP_URL están expuestos simultáneamente en GitHub. De estos, se ha encontrado que aproximadamente el 10% es efectivo, lo que hace que 120 aplicaciones vulnerables a los ataques de ejecución de código remoto trivial.

Dado que la configuración APP_URL especifica la URL base de la aplicación, exponer tanto el APP_URL como la APP_KEY crean un poderoso vector de ataque que permite a los actores de amenaza acceder a la aplicación directamente, recuperar cookies de sesión y decorarlas utilizando la clave expuesta.

El fregado de secretos del repositorio no es suficiente, especialmente si ya han sido clonados o almacenados en caché por herramientas de terceros. Todos los desarrolladores que necesitan es una ruta de rotación clara compatible con el monitoreo de registros de CI, compilaciones de imágenes y marcando todas las reapariciones futuras de cadenas que son sensibles a la capa de contenedor.

«Los desarrolladores no deben simplemente eliminar la aplicación expuesta del repositorio sin la rotación adecuada», dijo Gitguardian. «Una respuesta adecuada será rotar inmediatamente el App_Key comprometido, actualizar todos los sistemas de producción con nuevas claves e implementar una vigilancia secreta continua para evitar la exposición futura».

Estos tipos de incidentes también son consistentes con las vulnerabilidades de desintervención PHP más amplias que ayudan a herramientas como PHPGGC a crear cadenas de dispositivos que causen un comportamiento no deseado al cargar objetos. Cuando se usa en un entorno de Laravel con claves filtradas, dichos dispositivos pueden lograr un RCE completo sin la necesidad de violar la lógica o ruta de la aplicación.

La divulgación se produce después de que Gitguardian reveló que había descubierto «un asombroso 100,000 secretos válidos» en imágenes de Docker que se pueden publicar en el registro Docker Hub. Esto incluye secretos relacionados con Amazon Web Services (AWS), Google Cloud y GitHub Tokens.

Un nuevo análisis binario de más de 80,000 imágenes únicas de Docker en 54 organizaciones y 3,539 repositorios reveló 644 secretos únicos, incluidas las credenciales genéricas.

«Los secretos aparecen en varios tipos de archivos, incluido el código fuente, los archivos de configuración e incluso las áreas donde faltan muchos escáneres existentes», dijo la compañía. «Además, todo el repositorio de GIT dentro de una imagen de contenedor representa un riesgo de seguridad grave y a menudo pasado por alto».

Pero eso no es todo. La rápida adopción del Protocolo de contexto del modelo (MCP) que permite flujos de trabajo de agentes en aplicaciones de IA impulsadas por la empresa ha abierto vectores de ataque nuevos.

Específicamente, Gitguardian descubrió que 202 de ellos han filtrado al menos un secreto, lo que representa el 5.2% de todos los repositorios. Este es el número que la compañía dijo que es «ligeramente más alta que la incidencia de 4.6% observada en todos los repositorios públicos,» haciendo que los servidores MCP sean una «nueva fuente de filtraciones secretas».

Este estudio se centra en Laravel, pero el mismo problema subyacente (los secretos del repositorio público) se aplica a otras pilas. Las organizaciones necesitan explorar escaneos secretos centralizados, guías de endurecimiento específicas de Laravel y patrones de diseño seguros para administrar archivos .env y secretos de contenedores en todo el marco.

Source link