Se han descubierto nuevas acciones de ransomware e incluyen la capacidad de no solo cifrar archivos, sino también borrarlos permanentemente. Este es un desarrollo llamado «raras amenazas duales».

«El ransomware tiene un ‘modo de limpieza’ que borra permanentemente los archivos, lo que hace que la recuperación sea imposible incluso si se paga el rescate», dijeron los micro-investigadores Maristel Polisulpio, Sarah Pearl Camilling y Sofía Nilletto Robles en un informe publicado la semana pasada.

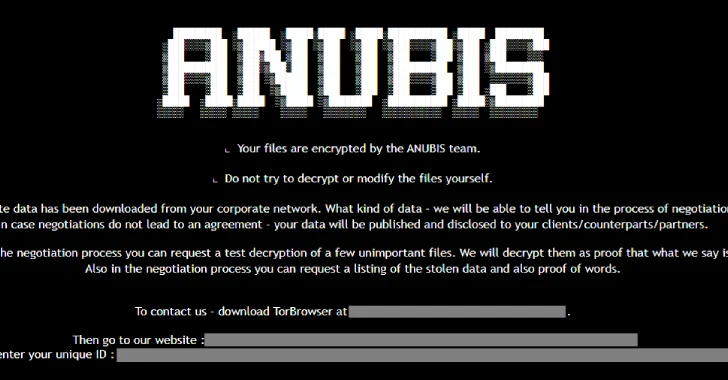

La operación como asiiasia de ransomware en cuestión se llamó Anubis, que se puso activa en diciembre de 2024, y reclamó a las víctimas de los sectores de salud, hospitalidad y construcción de Australia, Canadá, Perú y los primeros análisis de los Estados Unidos, lo que sugiere que los desarrolladores citaron spinks antes de simbolizaron la primera versión.

Vale la pena señalar que el equipo de delitos electrónicos no tiene nada que ver con la puerta trasera con sede en Python, el mismo nombre que el troyano de Banking Android.

«ANUBIS ejecuta un programa de afiliación flexible, proporciona divisiones de ingresos negociables y respalda pases de monetización adicionales, como datos forzados y ventas de acceso», dijo la compañía de seguridad cibernética.

El programa de afiliados sigue una división de 80-20, lo que permite a los actores afiliados pagar el 80% del rescate. Mientras tanto, el esquema de coerción de datos y monetización de acceso ofrece divisiones 60-40 y 50-50, respectivamente.

La cadena de ataque adjunta a Anubis implica el uso de correos electrónicos de phishing como vector de acceso inicial. Los actores de amenaza usarán su andamio para aumentar los privilegios, llevar a cabo el reconocimiento, tomar medidas para eliminar las copias de la sombra de volumen y borrar el contenido según sea necesario.

Esto significa que si bien el nombre del archivo o su extensión se deja intacta, el tamaño del archivo se reducirá a 0 kb, lo que hace imposible la recuperación y, por lo tanto, ejerce más presión sobre la víctima para pagar.

«El ransomware incluye una función de limpiaparabrisas que usa el parámetro /WipEmode, que elimina permanentemente el contenido del archivo y evita los intentos de recuperarse», dijeron los investigadores.

«La capacidad de cifrar y destruir datos para siempre aumenta en gran medida los intereses de las víctimas y amplifica la presión para cumplir, según lo previsto para el funcionamiento de un poderoso ransomware».

El descubrimiento del comportamiento disruptivo de Anubis se produce cuando la nueva infraestructura detallada futura relacionada con los grupos FIN7 que se hace pasar por productos y servicios de software legítimos se registra como parte de una campaña diseñada para proporcionar una rata NetSupport.

La compañía de inteligencia de amenazas propiedad de MasterCard dijo que ha identificado tres vectores de distribución únicos durante el año pasado que emplea la página de actualización del navegador falso, un sitio de descarga falso de 7 Zip y TAG-124 (también conocido como 404 TDS, Chaya_002, Kongtuke, Landupdate808) para entregar malware.

El método de actualización del navegador falso carga un murciélago de máscara de cargador personalizado para ejecutar el troyano de acceso remoto, pero los dos vectores infectados restantes usan otro cargador PowerShell personalizado que lo comprime y lo ejecuta.

«(Maskbat) es similar a FakeBat, pero está ofuscado y contiene una cadena vinculada a Grayalpha», dijo el grupo Insikt de Future. «Observamos que los tres vectores infectados se usaron simultáneamente, pero al momento de escribir, solo la página de descarga falsa de 7 Zip todavía estaba activa, mostrando el dominio recién registrado en abril de 2025».

Source link