Se ha observado que un atacante conocido como Dragon Breath aprovecha un cargador de varias etapas conocido con el nombre clave RONINGLOADER para entregar una variante modificada del troyano de acceso remoto conocido como Gh0st RAT.

Según Elastic Security Labs, la campaña se dirige principalmente a usuarios de habla china y utiliza instaladores troyanizados de NSIS disfrazados de versiones legítimas, como Google Chrome y Microsoft Teams.

Los investigadores de seguridad Jia Yu Chan y Salim Bitam dijeron: «La cadena de infección emplea un mecanismo de entrega de múltiples etapas que aprovecha varias técnicas de evasión e incluye muchas redundancias destinadas a neutralizar productos de seguridad de terminales populares en el mercado chino». «Estos incluyen la implementación de controladores firmados legítimamente, la implementación de políticas WDAC personalizadas y la modificación de archivos binarios de Microsoft Defender mediante la explotación de PPL (Protected Process Light)».

Dragon Breath, también conocido como APT-Q-27 y Golden Eye, fue señalado previamente por Sophos en mayo de 2023 en relación con una campaña que utilizaba una técnica conocida como descarga lateral de DLL de doble inmersión en ataques dirigidos a usuarios en Filipinas, Japón, Taiwán, Singapur, Hong Kong y China.

Se estima que el grupo de piratas informáticos ha estado activo desde al menos 2020 y está asociado con una organización más grande de habla china conocida como Miuuti Group, conocida por atacar la industria del juego y las apuestas en línea.

En la última campaña documentada por Elastic Security Labs, un instalador NSIS malicioso para una aplicación confiable actúa como plataforma de lanzamiento para dos instaladores NSIS integrados adicionales, uno de los cuales (‘letsvpnlatest.exe’) instala software legítimo y benigno. El segundo binario NSIS (‘Snieoatwtregoable.exe’) es responsable de desencadenar en secreto la cadena de ataque.

Esto incluye la entrega de DLL y archivos cifrados («tp.png»). El primero se utiliza para extraer código shell diseñado para leer el contenido de una imagen PNG esperada y lanzar otro binario en la memoria.

Además de intentar eliminar los ganchos del área de usuario cargando un nuevo ‘ntdll.dll’, RONINGLOADER intenta elevar los privilegios usando el comando runas y escanea la lista de procesos en ejecución en busca de soluciones codificadas relacionadas con antivirus, como Microsoft Defender Antivirus, Kingsoft Internet Security, Tencent PC Manager y Qihoo 360 Total Security.

Luego, el malware finaliza el proceso identificado. Se adopta un enfoque diferente si el proceso identificado está asociado con Qihoo 360 Total Security (por ejemplo, ‘360tray.exe’, ‘360Safe.exe’, ‘ZhuDongFangYu.exe’). Este paso incluye la siguiente serie de acciones:

Modifique el firewall para bloquear todas las comunicaciones de red. Inyecte shellcode en el proceso (vssvc.exe) asociado con el servicio Volume Shadow Copy (VSS). Sin embargo, no lo hace antes de otorgarse el token SeDebugPrivilege. Inicie el servicio VSS y obtenga su ID de proceso. Inyecta shellcode en el proceso del servicio VSS utilizando una técnica llamada PoolParty Load. Utiliza un controlador firmado llamado ‘ollama.sys’ para finalizar los tres procesos utilizando un servicio temporal llamado Servicios Temporales. Restaurar la configuración del firewall «xererre1»

Para otros procesos de seguridad, el cargador escribe controladores directamente en el disco, carga controladores, finaliza el proceso y crea un servicio temporal llamado «ollama» para detener y eliminar servicios.

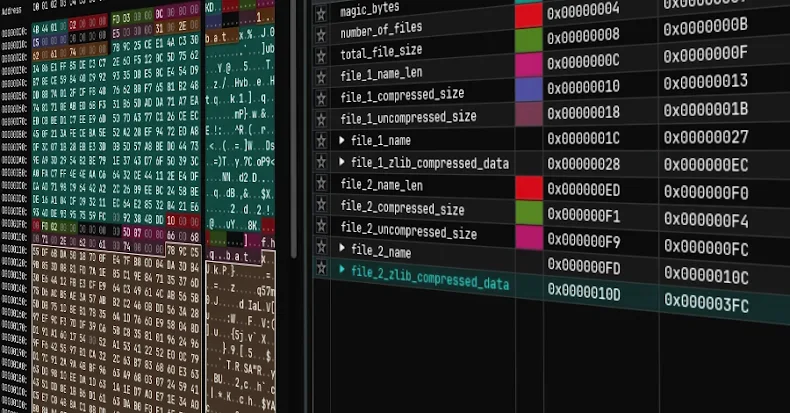

Flujo de ejecución de RONINGLOADER

Flujo de ejecución de RONINGLOADER

Una vez que se eliminan todos los procesos de seguridad en el host infectado, RONINGLOADER ejecuta un script por lotes para evitar el Control de cuentas de usuario (UAC) y crear reglas de firewall que bloqueen las conexiones entrantes y salientes relacionadas con el software de seguridad Qihoo 360.

El malware también ha sido observado utilizando dos técnicas documentadas a principios de este año por el investigador de seguridad Zero Salarium para explotar PPL y el sistema Windows Error Reporting (‘WerFaultSecure.exe’) (también conocido como EDR-Freeze) para desactivar Microsoft Defender Antivirus. Además, apunta al control de aplicaciones de Windows Defender (WDAC) mediante la creación de políticas maliciosas que bloquean explícitamente a los proveedores de seguridad chinos Qihoo 360 Total Security y Huorong Security.

El objetivo final del cargador es inyectar una DLL maliciosa en el binario legítimo de Windows «regsvr32.exe» para ocultar su actividad y lanzar la carga útil de la siguiente etapa en otro proceso legítimo del sistema con altos privilegios, como «TrustedInstaller.exe» o «elevation_service.exe». El malware final introducido es una versión modificada de Gh0st RAT.

El troyano está diseñado para comunicarse con un servidor remoto para obtener instrucciones adicionales que le permitan configurar claves de registro de Windows, borrar registros de eventos de Windows, descargar y ejecutar archivos desde URL específicas, modificar datos del portapapeles, ejecutar comandos con ‘cmd.exe’, inyectar código shell en ‘svchost.exe’ y ejecutar cargas útiles colocadas en el disco. Esta variante también implementa módulos que capturan pulsaciones de teclas, contenidos del portapapeles y títulos de ventanas en primer plano.

Campaña de suplantación de marca dirigida a hablantes de chino utilizando Gh0st RAT

La divulgación se produce después de que la Unidad 42 de Palo Alto Networks anunciara que había identificado dos campañas de malware interconectadas que utilizaban «una amplia suplantación de marca» para distribuir Gh0st RAT a usuarios de habla china. Esta actividad no se atribuye a ningún atacante o grupo conocido.

La primera campaña, denominada Campaign Trio, se ejecutó de febrero a marzo de 2025 en más de 2000 dominios que imitaban a i4tools, Youdao y DeepSeek, mientras que la segunda campaña, detectada en mayo de 2025, se dice que es más sofisticada y se hace pasar por más de 40 aplicaciones, incluidas QQ Music y el navegador Sogou. La segunda ola tiene el nombre en código «Choro de campaña».

Los investigadores de seguridad Keerthiraj Nagaraj, Vishwa Thothatthri, Nabeel Mohamed y Reethika Ramesh dijeron: «Desde la primera campaña hasta la segunda, los atacantes evolucionaron desde simples goteros hasta complejas cadenas de infección de varios pasos que explotan software legítimo firmado para eludir las defensas modernas».

Se descubrió que estos dominios alojaban archivos ZIP que contenían instaladores troyanizados, lo que finalmente allanó el camino para la implementación de Gh0st RAT. Sin embargo, la segunda campaña no sólo aprovecha más programas de software como señuelos para llegar a una población de habla china más amplia, sino que también emplea una cadena de infección «compleja y esquiva» que utiliza dominios de redireccionamiento intermedios para recuperar archivos ZIP de depósitos de servicios de nube pública.

cadena de ataque de coro de campaña

cadena de ataque de coro de campaña

Al hacerlo, este enfoque puede eludir los filtros de red que pueden bloquear el tráfico de dominios desconocidos, sin mencionar la resiliencia operativa de los actores de amenazas. En este caso, el instalador MSI también ejecuta un script de Visual Basic incorporado que es responsable de descifrar e iniciar la carga útil final mediante la descarga de DLL.

«La operación paralela de infraestructura antigua y nueva a través de una actividad continua sugiere una operación que no sólo está evolucionando, sino que consiste en múltiples infraestructuras y diferentes conjuntos de herramientas simultáneamente», dijeron los investigadores. «Esto podría apuntar a pruebas A/B de TTP con diferentes conjuntos de víctimas con distintos niveles de complejidad, o simplemente a una estrategia rentable para seguir aprovechando activos más antiguos mientras sigan siendo viables».

Source link