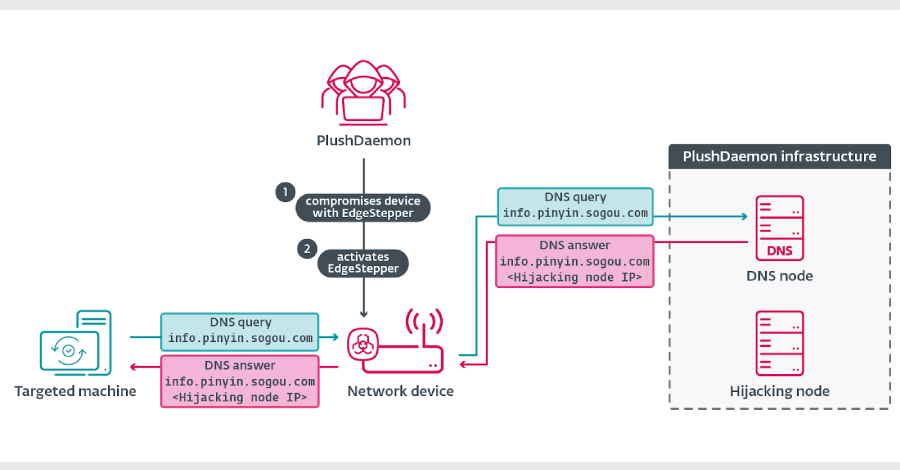

Se ha observado que un actor de amenazas conocido como PlushDaemon utiliza una puerta trasera de red basada en Go (con nombre en código EdgeStepper) previamente no documentada para facilitar los ataques de intermediario (AitM).

EdgeStepper «redirige todas las consultas de DNS a un nodo de secuestro malicioso externo, redirigiendo efectivamente el tráfico desde la infraestructura legítima utilizada para las actualizaciones de software a la infraestructura controlada por el atacante», dijo el investigador de seguridad de ESET, Facundo Muñoz, en un informe compartido con Hacker News.

Se sabe que PlushDaemon ha estado activo desde al menos 2018 y se considera que es un grupo alineado con China que ha atacado a organizaciones en los Estados Unidos, Nueva Zelanda, Camboya, Hong Kong, Taiwán, Corea del Sur y China continental.

La información fue documentada por primera vez a principios de enero por una empresa eslovaca de ciberseguridad que detalla un ataque a la cadena de suministro por parte de un proveedor de red privada virtual (VPN) de Corea del Sur llamado IPany que tenía como objetivo una empresa de semiconductores de Corea del Sur y un desarrollador de software no identificado que utilizaba un implante rico en funciones llamado SlowStepper.

Entre las víctimas de los atacantes se encuentran una universidad de Beijing, una empresa taiwanesa que fabrica productos electrónicos, una empresa del sector automotriz y una sucursal de una empresa japonesa del sector manufacturero. ESET anunció a principios de este mes que observó que PlushDaemon apuntaba a dos empresas con SlowStepper este año: una empresa del sector automotriz en Camboya y una sucursal de una empresa japonesa en el sector manufacturero.

El principal mecanismo de acceso inicial para los actores de amenazas es aprovechar el envenenamiento de AitM. Esta técnica ha sido adoptada por un número creciente de grupos de amenazas persistentes avanzadas (APT) relacionados con China durante los últimos dos años, incluidos LuoYu y Evasive.

Panda, BlackTech, TheWizards APT, Blackwood, Font Goblin. ESET dijo que está rastreando 10 grupos activos vinculados a China que han secuestrado mecanismos de actualización de software para acceso inicial y movimiento lateral.

Básicamente, este ataque comienza cuando un atacante compromete un dispositivo de red perimetral (como un enrutador) al que el objetivo puede conectarse. Esto se hace explotando fallas de seguridad en el software o mediante credenciales débiles para permitir la implementación de caEdgeStepper.

«EdgeStepper luego comienza a redirigir las consultas de DNS al nodo DNS malicioso, verifica si el dominio en el mensaje de consulta de DNS está relacionado con la actualización de software y, de ser así, responde con la dirección IP del nodo secuestrador», explicó Muñoz. «Alternativamente, hemos observado que algunos servidores son a la vez nodos DNS y nodos secuestradores, en cuyo caso el nodo DNS responde a las consultas DNS con su propia dirección IP».

Internamente, el malware consta de dos partes móviles. El módulo distribuidor llama al componente de regla, que resuelve la dirección IP asociada con el dominio del nodo DNS (‘test.dsc.wcsset(.)com’) y configura las reglas de filtrado de paquetes IP mediante iptables.

En este ataque, EdgeStepper secuestra los canales de actualización de varios software chinos, incluido Sogou Pinyin, y verifica específicamente la entrega de una DLL maliciosa (‘popup_4.2.0.2246.dll’, también conocida como LittleDaemon) desde servidores controlados por actores de amenazas. La primera etapa, LittleDaemon, implementada a través de una actualización secuestrada, está diseñada para comunicarse con el nodo atacante para obtener un descargador llamado DaemonicLogistics si SlowStepper no se está ejecutando en el sistema infectado.

El objetivo principal de DaemonicLogistics es descargar y ejecutar la puerta trasera SlowStepper desde el servidor. SlowStepper admite un amplio conjunto de funciones para recopilar información del sistema, archivos, credenciales del navegador, extraer datos de numerosas aplicaciones de mensajería e incluso desinstalarse.

«Estos implantes le dan a PlushDaemon la capacidad de comprometer objetivos en cualquier parte del mundo», dijo Muñoz.

Source link