Los investigadores de seguridad cibernética han descubierto una nueva campaña de malware móvil masiva dirigida a plataformas Android e iOS con citas falsas, redes sociales, almacenamiento en la nube y aplicaciones de servicio de automóviles, y robaron datos personales confidenciales.

La amenaza multiplataforma se llama Sarangtrap por Zimperium Zlabs. Parece que los usuarios coreanos son el foco principal.

«Esta campaña masiva incluye más de 250 aplicaciones maliciosas de Android y más de 80 dominios maliciosos, todos disfrazados de aplicaciones legítimas de citas y redes sociales», dijo el investigador de seguridad Rajat Goyal.

Los dominios falsos que se hacen pasar por páginas legítimas de la lista de tiendas de aplicaciones se utilizan como señuelos para engañar a los usuarios para que instalen estas aplicaciones, extrayendo listas de contactos e imágenes, todas manteniendo la ilusión de legitimidad.

Una vez instalado, la aplicación Android le pedirá a la víctima que ingrese el código de invitación y luego se validó en el servidor de comando y control (C2). Luego, la aplicación solicita derechos confidenciales que permitan el acceso a mensajes SMS, listas de contactos y archivos con el pretexto de proporcionar funciones anunciadas.

La combinación de activaciones de comportamiento malicioso en el código de invitación es inteligente y sórdido, ya que el malware puede evitar el análisis dinámico y los escaneos antivirus y evitar en silencio los datos de Hoover.

La versión iOS de la campaña toca a los usuarios a instalar un perfil de configuración móvil engañoso en sus dispositivos, y utiliza la configuración para instalar fácilmente aplicaciones y capturar contactos, fotos y bibliotecas de fotos.

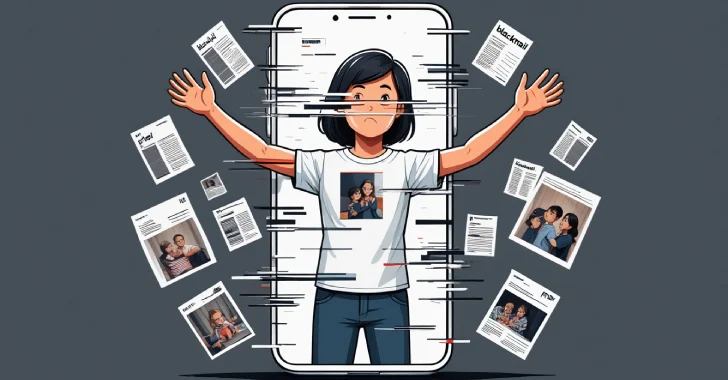

Se dice que la campaña está activa en el desarrollo, ya que las nuevas variaciones de las muestras de malware están restringidas a la recopilación de contactos, imágenes e información del dispositivo en servidores externos. También hay evidencia de que los actores de amenaza detrás de la actividad han recurrido a las víctimas amenazadas con la amenaza de compartir con su familia.

«Esta narrativa inestable no es un incidente aislado. Destaca la manipulación psicológica y las tácticas de ingeniería social que estas campañas emplean para explotar la vulnerabilidad emocional», dijo Goyal.

«La víctima es seducida para colocar malware en una promesa de relación, pero descubre que está atrapado en un ciclo de vigilancia, miedo y humillación».

Esta divulgación se produce a raíz de otra campaña que establece un dominio chino 607 para distribuir archivos de aplicaciones maliciosas (APK) que se disfrazan de aplicaciones de mensajería de telegrama a través de códigos QR integrados en el sitio, ejecutar comandos remotos en tiempo real y distribuir archivos de aplicaciones maliciosas (APKS) a través de códigos QR que permiten controlar los dispositivos que se controlan utilizando medios API.

«El APK se firmó con el esquema de firma V1 y se ha vuelto vulnerable a la vulnerabilidad de Janus en Android 5.0-8.0», dijo Bforeai. «Esta vulnerabilidad permite que un atacante cree aplicaciones engañosas».

«Después de crear una aplicación maliciosa, se vuelve a empaquetar utilizando la firma V1 original. Este cambio no se detecta y puede instalar una aplicación comprometida sin duda. Esencialmente, el atacante lo redistribuirá como un APK, lo instalará en un dispositivo más antiguo (particularmente en un dispositivo más antiguo) y hará una verificación de seguridad completa.

La imitación de una plataforma en línea confiable y popular ha sido un vector de compromiso, como lo demuestra una campaña de Android dirigida a clientes de los bancos indios y usuarios de habla bengalí, especialmente aquellos de Bangladesh que viven en Arabia Saudita, Malasia, Malasia y los Emiratos Árabes Unidos.

La aplicación está diseñada para engañar a los usuarios para ingresar información personal como parte del proceso de creación de cuentas esperado, capturando datos proporcionados con una interfaz de transacción falsa diseñada para simular transferencias móviles, pagos de facturas y transferencias bancarias. En realidad, no se ejecutan transacciones reales.

«Si bien la tecnología de ataque no es nueva, la orientación cultural de la campaña y la actividad sostenible reflejan cómo los ciberdelincuentes continúan adaptando sus estrategias para llegar a una comunidad en particular», dijo Dexter Shin, investigador de McAfee Labs.

El malware, que se hizo pasar por servicios bancarios indios, utiliza Firebase para operaciones C2, utiliza páginas de phishing para imitar las interfaces de usuario reales, cosechando una amplia gama de datos, incluidos los detalles de la tarjeta de débito e información SIM. También tiene funciones de reenvío de llamadas y llamadas remotas.

Otro país asiático dirigido por ataques de malware Android es Vietnam, donde los sitios de phishing disfrazados de agencias financieras y gubernamentales se están utilizando para criar nuevos troyanos bancarios llamados Redhooks.

«Utilizamos WebSocket para comunicarnos con un servidor de comando y control (C2), admitiendo más de 30 comandos remotos, proporcionando un control total sobre dispositivos comprometidos», dijo Cyble. «Los artefactos de código que contienen cuerdas chinas sugieren el desarrollo de actores o grupos de amenazas de habla china».

Una característica notable de Redhook es la combinación de características de Keylog y Access Remote Access (RAT) para llevar a cabo robo de calificación y fraude financiero. También abusa de los servicios de accesibilidad de Android para realizar ataques superpuestos y aprovecha la API de MediaProyección para capturar el contenido de la pantalla.

La campaña es nueva, pero el cubo AWS S3 expuesto utilizado por los actores de amenaza ha descubierto pantallas, plantillas bancarias falsas, documentos PDF e imágenes que detallan el comportamiento del malware hasta el 27 de noviembre de 2024.

«El descubrimiento de gancho rojo destaca la creciente sofisticación de los troyanos de banca Android, que combinan phishing, acceso remoto y keylogging para llevar a cabo fraude financiero», agregó la compañía. «Al aprovechar las API legítimas de Android y los permisos de accesibilidad de abuso, Redhook permanece bajo el radar de muchas soluciones de seguridad y proporciona un control profundo sobre los dispositivos infectados».

Los APK de Android maliciosos que falsifican las marcas populares y explotan la ingeniería social y los canales de distribución fuera del mercado también se han descubierto en datos de sifón y tráfico de redes de secuestro para la monetización. A menudo, existe el objetivo final de simular la actividad del usuario y redirigir a los usuarios a través de embudos para generaciones de ingresos ilegales.

Además de incorporar las verificaciones de entorno de arena y virtualizadas, la aplicación tiene un diseño modular que le permite activar las funciones avanzadas a voluntad.

«Ahora podemos usar la herramienta de código abierto apksignaturekillerex para destruir el proceso de verificación de firma nativa en Android e inyectar cargas útiles secundarias (Origin.APK) en el directorio de la aplicación», dijo Trustwave SpiderLabs. «Esto redirige efectivamente la ejecución a código malicioso, tanto para el sistema operativo como para el usuario, al tiempo que preserva la apariencia de la aplicación como un paquete legítimo y correctamente firmado».

Aunque esta campaña no se atribuye a actores o grupos de amenazas conocidos, el uso de tácticas de fraude publicitaria sugiere posibles conexiones con grupos criminales de habla china.

Eso no es todo. Un nuevo estudio de Iverify revela que establecer una nueva campaña centrada en Android es tan fácil como alquilar kits de malware (MAAS) como Phantomos y Nebula para suscripciones mensuales, y puede reducir aún más el estándar del delito cibernético.

«Estos kits también cuentan con capacidades de intercepción de 2FA, software antivirus, instalación de aplicaciones silenciosas, seguimiento de GPS e incluso superposiciones de phishing específicas de marca», dijeron los investigadores de Daniel Kelley. «La plataforma tiene todo lo que necesita, incluido el telegrama, la infraestructura de backend y las formas incorporadas para moverse por Google Play Protect».

El foro subterráneo también tiene kits criptográficos y de explotación que permiten que el malware permanezca bajo el radar y use la tecnología de ingeniería social para difundir infecciones a gran escala. Una de esas herramientas es el escáner ADB Android. Busca un puerto abierto de Android Depug Bridge (ADB) y empuja archivos APK malicioso sin el conocimiento de la víctima. El servicio está disponible por alrededor de $ 600- $ 750.

«Quizás el desarrollo más interesante en este ecosistema es la mercantilización de los propios dispositivos infectados», señaló Kelly. «En el llamado mercado de ‘instalación’, los cibercriminales pueden comprar una gran cantidad de acceso a dispositivos Android que ya se han comprometido».

Mercados como Valhalla ofrecen dispositivos comprometidos por caballos troyanos como Ermac, Hook, Hydra, Octo en países seleccionados. Este enfoque evita la necesidad de que los atacantes distribuyan malware o dispositivos por su cuenta. En cambio, pueden recuperar una red de bots existentes y realizar la actividad seleccionada.

Para mitigar las posturas de riesgo de tales aplicaciones, recomendamos ser cautelosos sobre las aplicaciones que requieren permiso inusual o códigos de invitación.

Source link