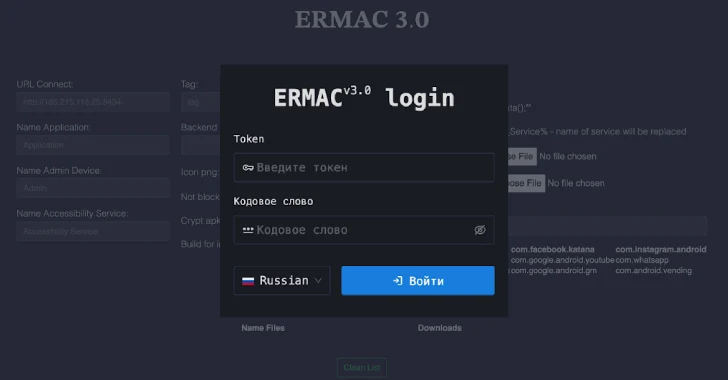

Los investigadores de ciberseguridad detallan los mecanismos internos de un troyano de banca Android llamado ERMAC 3.0, revelando deficiencias serias en la infraestructura del operador.

«La versión 3.0 recientemente descubierta revela una evolución importante de malware y expande las capacidades de inyección y robo de datos para apuntar a más de 700 bancos, compras y aplicaciones de criptomonedas», dijo Hunt.io en el informe.

ERMAC fue documentado por primera vez en septiembre de 2021 por Denacefabric, que detalla su capacidad para implementar ataques superpuestos contra cientos de bancos y aplicaciones de criptomonedas en todo el mundo. Debido a un actor de amenaza llamado Duquisen, está calificado como una evolución de Cerberus y Black Rock.

Otras familias de malware comúnmente observadas, incluyendo Hook (ERMAC 2.0), Pegaso y botín, propias cepas compartidas. Los componentes del código fuente son antepasados en forma de ERMAC modificado, transmitidos a través de generaciones.

Hunt.io dijo que pudo obtener el código fuente completo relacionado con la provisión de malware (MAAS) proporcionado desde el directorio abierto al 141.164.62 (.) 236: 443.

Las funciones para cada componente se enumeran a continuación –

Backend C2 Server: proporciona a los operadores la capacidad de administrar los dispositivos de las víctimas y acceder a datos comprometidos, como registros de SMS, cuentas robadas y paneles front -end de datos del dispositivo. Los operadores pueden interactuar con los dispositivos conectados emitiendo comandos, administrando superposiciones y accediendo a servidores de exfly de datos robados. Los implantes escritos en Kotlin proporcionan la capacidad de controlar los dispositivos comprometidos, recopilar datos confidenciales basados en comandos entrantes de los servidores C2 y evitar que las infecciones toquen dispositivos en los países independientes (CIS) países (CIS), lo que garantiza que los clientes tengan herramientas para configurar y crear compilaciones para las campañas de malware y las respaldo de malware

Además del conjunto extendido de objetivos de APP, ERMAC 3.0 agrega nuevos métodos de inyección de formulario, un panel de comando y control de control (C2), nuevas puertas traseras de Android y comunicaciones encriptadas AES-CBC.

«La fuga reveló debilidades significativas, incluidos los secretos de JWT codificados, los tokens de portador de administrador estático, las credenciales raíz predeterminadas y los registros de cuentas abiertas para el panel de administración», dijo la compañía. «Proporcionamos a los defensores formas concretas de rastrear, detectar e interrumpir las operaciones activas correlacionando estos defectos con la infraestructura de ERMAC en vivo».

Source link