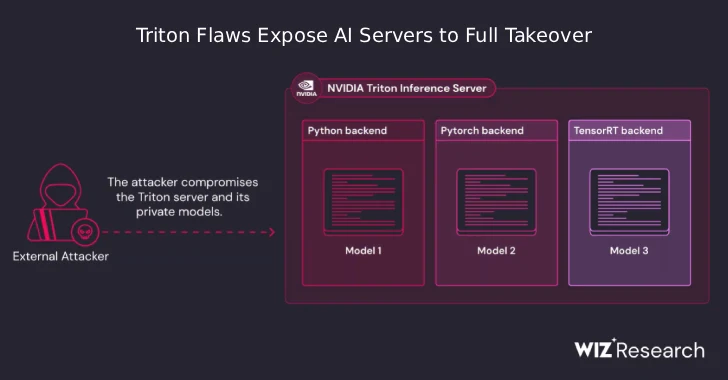

El conjunto recientemente revelado de fallas de seguridad en el servidor de inferencia Triton de Nvidia para Windows y Linux es una plataforma de código abierto para ejecutar modelos de inteligencia artificial (IA) a escala y podría utilizarse para hacerse cargo de servidores sensibles.

«Si estos defectos están encadenados, los atacantes remotos y no autorizados podrían obtener el control total del servidor y lograr la ejecución de código remoto (RCE)», dijeron los investigadores de Wiz Ronen Shustin y Nir Ohfeld en un informe publicado hoy.

Las vulnerabilidades se enumeran a continuación –

CVE-2025-23319 (puntaje CVSS: 8.1)-Vulnerabilidad de backend de Python. El atacante podría causar escrituras no unidas enviando una solicitud de CVE-2025-23320 (puntaje CVSS: 7.5). (Puntuación CVSS: 5.9) – Vulnerabilidad de backend de Python.

La explotación exitosa de la vulnerabilidad antes mencionada en el caso de CVE-2025-23319 puede dar lugar a una ejecución remota de código, denegación de servicio y manipulación de datos, así como la divulgación de información. El problema se aborda en la versión 25.07.

La compañía de seguridad en la nube dijo que puede combinar tres inconvenientes que cambian el problema de las filtraciones de información a la violación de la información sin la necesidad de credenciales.

Específicamente, el problema está enraizado en un backend de Python diseñado para manejar las solicitudes de inferencia de modelos Python de los principales marcos de IA como Pytorch y Tensorflow.

En el ataque descrito por Wiz, los actores de amenaza pueden aprovechar CVE-2025-23320 para filtrar el nombre único único del área interna de memoria compartida de IPC del backend, y son claves que deben permanecer privadas, aprovechando los dos defectos restantes para controlar el servidor de inferencia total.

«Esto plantea un riesgo significativo para las organizaciones que usan Triton para AI/ML. Un ataque exitoso puede conducir al robo de modelos de IA valiosos, la exposición de datos confidenciales, manipular las respuestas de los modelos de IA y el andamio para que los atacantes se profundicen en la red», dijeron los investigadores.

Las noticias de última hora de agosto de agosto de NVIDIA para Triton Inference Server también destacan las correcciones de tres errores importantes (CVE-2025-23310, CVE-2025-23311 y CVE-2025-23317).

Aunque no hay evidencia de que ninguna de estas vulnerabilidades esté siendo explotada en la naturaleza, se recomienda a los usuarios que apliquen las últimas actualizaciones para una protección óptima.

Source link