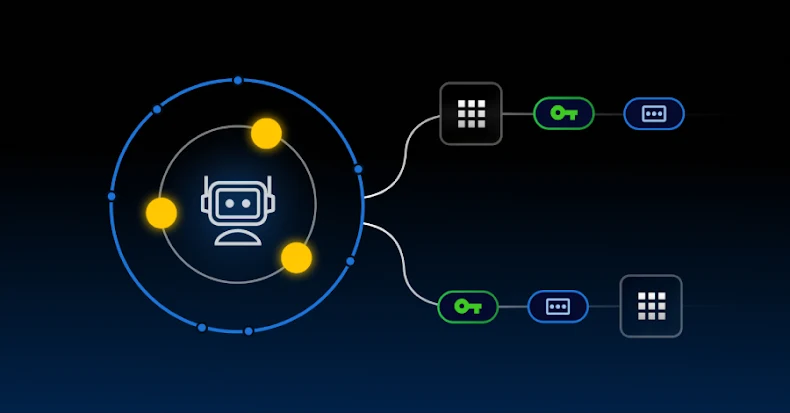

Los empleados no humanos se están convirtiendo en el futuro de la ciberseguridad y las empresas deben prepararse en consecuencia. A medida que las organizaciones amplían la inteligencia artificial (IA) y la automatización de la nube, las identidades no humanas (NHI), como bots, agentes de IA, cuentas de servicio y scripts de automatización, están aumentando rápidamente. De hecho, en el informe Future of Identity Security 2025 de ConductorOne, el 51% de los encuestados dijo que la seguridad de su NHI es ahora tan importante como la seguridad de sus cuentas humanas. Sin embargo, a pesar de su presencia en las organizaciones modernas, los NHI a menudo operan fuera de los sistemas tradicionales de gestión de identidad y acceso (IAM).

Esta mayor dependencia de usuarios no humanos crea una nueva superficie de ataque para la que las organizaciones deben prepararse urgentemente. Sin una visibilidad total y un monitoreo adecuado, NHI puede tener acceso demasiado permisivo y persistente y credenciales estáticas, lo que lo convierte en un objetivo valioso para los ciberdelincuentes. Para proteger los NHI con la misma precisión que las identidades humanas, las organizaciones deben desarrollar estrategias de seguridad modernas que incorporen seguridad de confianza cero, acceso con privilegios mínimos, rotación automática de credenciales y gestión de la confidencialidad. Al modernizar sus estrategias, las organizaciones pueden trabajar para reducir los riesgos de seguridad y evitar que se comprometan las cuentas privilegiadas, ya sean usuarios humanos o no.

Por qué las identidades no humanas aumentan los riesgos de ciberseguridad

A diferencia de los usuarios humanos, los NHI y sus actividades suelen pasar desapercibidos, a pesar de tener un poderoso acceso a sistemas sensibles. A los NHI a menudo se les otorga acceso amplio y persistente a través de infraestructura, entornos de nube y canales de CI/CD. Una vez que se proporciona acceso al NHI, rara vez se revisa o revoca, lo que lo convierte en un objetivo principal para los ciberdelincuentes. Los principales riesgos de seguridad asociados con NHI incluyen credenciales codificadas en scripts, secretos incrustados en el código fuente y falta de visibilidad sobre cómo se utiliza NHI. A menudo hay poco registro o monitoreo de NHI, lo que facilita la explotación de las credenciales de las máquinas comprometidas y permite a los ciberdelincuentes pasar desapercibidos durante semanas o incluso meses. En entornos de nube, los usuarios no humanos superan con creces a los usuarios humanos, lo que amplía la superficie de ataque e introduce más vulnerabilidades de seguridad. Si se pasa por alto a NHI en las auditorías de seguridad o se excluye de las políticas tradicionales de IAM, los equipos de seguridad corren el riesgo de que la conveniencia de que la automatización se convierta en un gran punto ciego.

Cómo proteger el acceso no humano con principios de confianza cero

Para mitigar los riesgos de seguridad relacionados con NHI, las organizaciones deben aplicar seguridad de confianza cero a todas las identidades tratando a los robots, los agentes de inteligencia artificial y las cuentas de servicio del mismo modo que a los humanos. Las principales formas en que la seguridad Zero Trust protege el acceso no humano son:

Aplicar confianza cero para los usuarios de máquinas: todos los NHI deben estar autenticados y autorizados, y solo se les debe permitir el acceso mínimo necesario. Toda actividad debe poder registrarse, monitorearse y auditarse para garantizar el cumplimiento de los requisitos reglamentarios. Aplique el acceso con privilegios mínimos: asigne control de acceso basado en roles (RBAC) y establezca políticas de vencimiento de credenciales basadas en el tiempo para garantizar que los NHI solo tengan acceso a lo que necesitan, cuando lo necesitan. Aproveche el acceso justo a tiempo (JIT) y los secretos temporales: elimine el acceso persistente reemplazando las credenciales estáticas con tokens API de corta duración. Además, automatice la rotación de credenciales una vez completada una tarea o según un cronograma establecido.

La implementación de algunas de estas prácticas puede reducir significativamente la exposición al NHI y permitir la auditoría y gestión del NHI a escala. Por ejemplo, los tokens API que caducan automáticamente después de la implementación minimizan el riesgo de que esos secretos se utilicen indebidamente. Lo mismo ocurre con las cuentas de servicio que no mantienen acceso permanente, sino que solo solicitan acceso cuando es necesario para una tarea específica. Al poner en práctica estas prácticas, las organizaciones pueden gestionar eficazmente NHI con el mismo nivel de control que los usuarios humanos en una arquitectura Zero Trust.

Gestione secretos y acceso privilegiado a escala

Secretos como claves API, tokens y credenciales SSH son importantes para la automatización y NHI, pero si no se administran adecuadamente, crean importantes vulnerabilidades de seguridad. Para mantener el control sobre la información confidencial y el acceso privilegiado, las organizaciones necesitan saber quién accede a qué, cuándo y qué recursos. Sin esa información detallada, los secretos no administrados pueden propagarse por todo su entorno si se codifican en scripts, se almacenan de forma segura en texto sin formato o se comparten sin seguimiento ni caducidad.

Afortunadamente, las organizaciones pueden utilizar soluciones de gestión de secretos y de gestión de acceso privilegiado (PAM) para gestionar de forma centralizada tanto los secretos como el acceso privilegiado. Soluciones como KeeperPAM® brindan una arquitectura de confianza cero y conocimiento cero que protege las credenciales, monitorea sesiones privilegiadas y rota automáticamente las credenciales en su infraestructura de nube. Como solución integrada, KeeperPAM reúne la gestión de contraseñas empresariales, la gestión de secretos y la gestión de terminales para proteger por igual a los usuarios humanos y no humanos.

La seguridad de la identidad debe extenderse más allá de la identidad humana

A medida que la infraestructura corporativa se vuelve más moderna y automatizada, el seguro médico nacional se ha convertido en una parte permanente de la superficie de ataque. Para protegerse contra ataques cibernéticos más sofisticados, las organizaciones deben tratar a los empleados no humanos como identidades de primera clase, protegiéndolos y administrándolos como si fueran empleados humanos. Todas las cuentas de servicio, scripts y agentes de IA deben protegerse y monitorearse continuamente para garantizar que tengan acceso adecuado a los datos y sistemas requeridos. Para mantenerse a la vanguardia de las ciberamenazas relacionadas con NHI, las organizaciones deben incorporar los principios de Confianza Cero en todas las capas de acceso, tanto humanas como mecánicas.

Nota: Este artículo fue escrito y contribuido profesionalmente por Ashley D’Andrea, redactora de contenido de Keeper Security.

Source link