Se cree que un actor vinculado a Corea del Norte conocido como Konni (también conocido como Earth Imp, Opal Sleet, Osmium, TA406 y Vedalia) es responsable de una nueva serie de robo de datos y ataques de control remoto dirigidos a dispositivos Android y Windows.

«Los atacantes se hicieron pasar por consejeros psicológicos y activistas norcoreanos de derechos humanos y distribuyeron malware disfrazado de programas para aliviar el estrés», afirmó el Centro de Seguridad Genians (GSC) en un informe técnico.

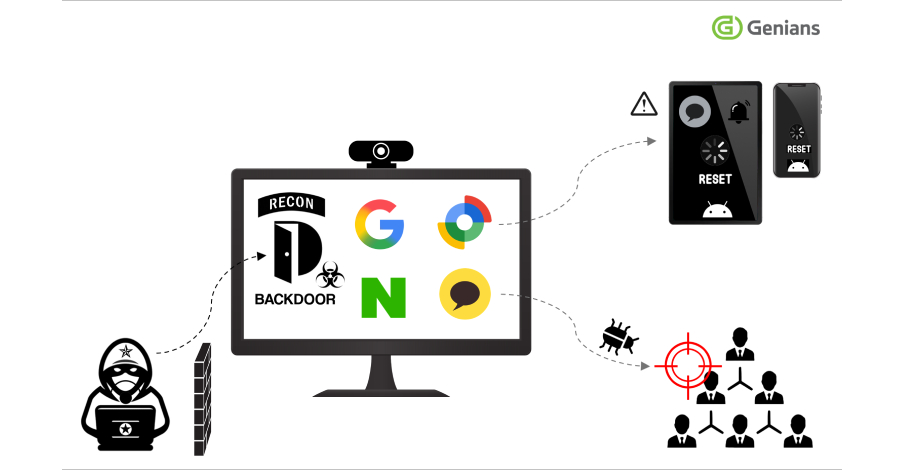

En los ataques dirigidos a dispositivos Android es notable la devastadora capacidad del atacante para explotar el servicio de seguimiento de activos de Google Find Hub (anteriormente conocido como Find My Device) para restablecer de forma remota el dispositivo de la víctima, lo que lleva a la eliminación no autorizada de datos personales. Esta actividad fue detectada a principios de septiembre de 2025.

Este desarrollo marca la primera vez que un grupo de piratas informáticos utiliza capacidades administrativas legítimas como arma para restablecer de forma remota los dispositivos móviles. Esta actividad también implica una cadena de ataque en la que el atacante se acerca al objetivo a través de un correo electrónico de phishing, obtiene acceso a su computadora y aprovecha la sesión de la aplicación de chat KakaoTalk registrada para distribuir una carga útil maliciosa a sus contactos en forma de un archivo ZIP.

Se dice que los correos electrónicos de phishing imitan a organizaciones legítimas como el Servicio de Impuestos Internos, engañan a los destinatarios para que abran archivos adjuntos maliciosos y entregan troyanos de acceso remoto como Lilith RAT que pueden controlar de forma remota las máquinas comprometidas y entregar cargas útiles adicionales.

Flujo de ataque de Conni

Flujo de ataque de Conni

«Los atacantes permanecieron inactivos en las computadoras comprometidas durante más de un año, espiándolas a través de cámaras web y sistemas operativos en ausencia de los usuarios», dijo GSC. «En este proceso, el acceso obtenido durante la infiltración inicial permite el control del sistema y la recopilación de inteligencia adicional, mientras que las tácticas de evasión permiten el ocultamiento a largo plazo».

Una vez que el malware se implementa en la computadora de la víctima, el atacante puede realizar reconocimiento y monitoreo internos, así como robar las credenciales de las cuentas de Google y Naver de la víctima. Las credenciales de Google robadas se utilizan para iniciar sesión en Find Hub de Google e iniciar un borrado remoto del dispositivo.

En un caso, se descubrió que el atacante inició sesión en una cuenta de correo electrónico de recuperación registrada en Naver, eliminó correos electrónicos de alerta de seguridad de Google y vació la carpeta Papelera en la bandeja de entrada para ocultar cualquier rastro de su fraude.

Los archivos ZIP propagados a través de la aplicación de mensajería contienen un paquete malicioso Microsoft Installer (MSI) (‘Stress Clear.msi’) que aprovecha una firma válida emitida a una empresa china para otorgar legitimidad a la aplicación. Una vez iniciado, comienza a ejecutar un script de Visual Basic (VB Script) que llama a un script por lotes para realizar la configuración inicial y muestra un mensaje de error falso sobre un problema de compatibilidad del paquete de idioma. Mientras tanto, los comandos maliciosos se ejecutan en segundo plano.

Esto incluye el lanzamiento de un script AutoIt configurado para ejecutarse cada minuto a través de una tarea programada para ejecutar comandos adicionales recibidos de un servidor externo (‘116.202.99(.)218’). Aunque este malware comparte algunas similitudes con Lilith RAT, se le ha denominado EndRAT (también conocido como EndClient RAT por el investigador de seguridad Ovi Liber) debido a las diferencias observadas.

La lista de comandos admitidos es:

shellStart, iniciar una sesión de shell remotashellStop, detener actualizaciones de shell remotas, enviar lista de información del sistema, enumerar unidad o directorio raíz subir, subir un directorio descargar, extraer carga de archivos, recibir ejecución de archivos, ejecutar programa en el host Eliminar, eliminar archivos en el host

Según Genians, el atacante de Konni APT aprovechó un script AutoIt para lanzar Remcos RAT versión 7.0.4, que fue lanzada por su administrador Breaking Security el 10 de septiembre de 2025, lo que indica que los atacantes están utilizando activamente la nueva versión del troyano en sus ataques. También se observaron en los dispositivos de las víctimas Quasar RAT y RftRAT, otro troyano utilizado por Kimsuky en 2023.

«Esto sugiere que este malware está diseñado para operaciones centradas en Corea del Sur y requiere un esfuerzo significativo para obtener datos relevantes y realizar análisis detallados», dijo la firma de ciberseguridad surcoreana.

Detalles sobre la nueva variante de regreso del Grupo Lazarus

La divulgación se produce cuando ENKI detalla que Lazarus Group utilizó la última versión del malware Comebacker en ataques dirigidos a organizaciones aeroespaciales y de defensa utilizando señuelos de documentos de Microsoft Word personalizados para coincidir con el espionaje. Este señuelo imita a Airbus, Edge Group y el Instituto Indio de Tecnología de Kanpur.

Cuando una víctima abre el archivo y habilita las macros, comienza la cadena de infección, ejecutando el código VBA incrustado y entregando un documento señuelo que se muestra al usuario, junto con un componente de carga que inicia Comebacker en la memoria.

El malware establece comunicación con un servidor de comando y control (C2) a través de HTTPS y entra en un bucle en el que busca nuevos comandos o descargas y ejecuta cargas útiles cifradas.

«El uso por parte del atacante de un documento señuelo muy específico indica que se trata de una campaña de phishing dirigida», dijo ENKI en un informe técnico. “Hasta la fecha no ha habido informes de víctimas, pero la infraestructura C2 permanece activa a partir de la publicación de este artículo”.

Kimsuky utiliza un nuevo cuentagotas de JavaScript

Este hallazgo también coincide con el descubrimiento de un nuevo dropper de malware basado en JavaScript utilizado por Kimsuky en operaciones recientes, lo que indica que el actor de amenazas está refinando continuamente su arsenal de malware. Actualmente se desconoce el mecanismo de acceso inicial mediante el cual se distribuye el malware JavaScript.

Flujo de cuentagotas de JavaScript de Kimsuky

Flujo de cuentagotas de JavaScript de Kimsuky

El punto de partida del ataque es el primer archivo JavaScript (‘subject.js’). Este archivo se conecta a una infraestructura controlada por el adversario para recuperar más código JavaScript que pueda ejecutar comandos, extraer datos y obtener una carga útil de JavaScript de tercera etapa, creando una tarea programada que lanza el primer archivo JavaScript cada minuto y posiblemente un documento de Word vacío como señuelo.

«El documento de Word está vacío y no tiene macros ejecutándose en segundo plano, por lo que esto podría ser el cebo», dijo Pulse Dive Threat Research en un análisis publicado la semana pasada.

Source link